NESTA PÁGINA

Sincronização stateful entre chassis para fluxos de NAT e Firewall com estado de longa duração (MS-MPC, MS-MIC) (Versão 16.1 e posterior)

Configuração da redundância entre chassis MS-MPC e MS-MIC para NAT e visão geral do Firewall com estado (versão 16.1 e posterior)

Este tópico se aplica ao Junos OS versão 16.1 e superior.

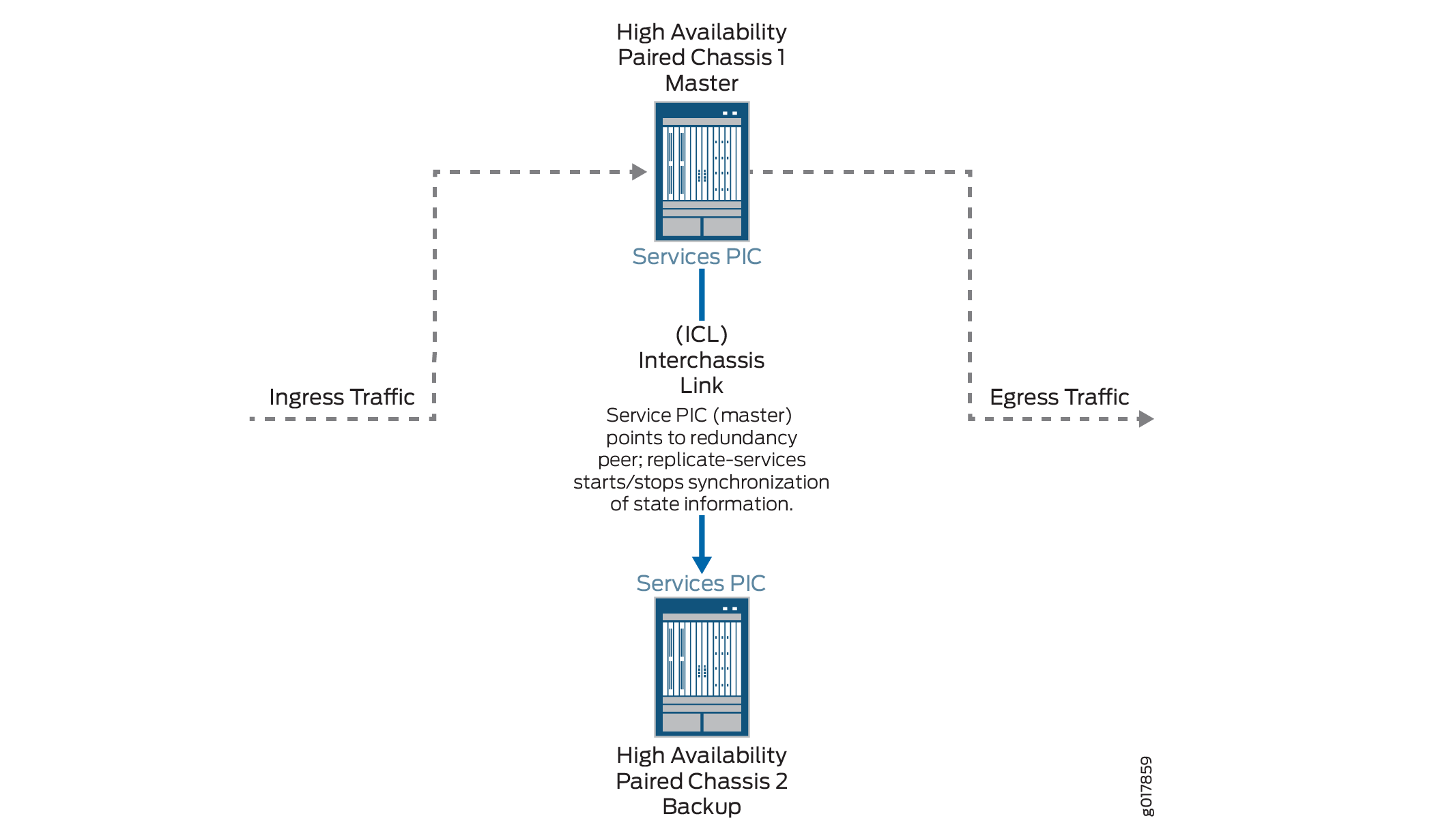

As implantações de firewall stateful e NAT de nível de operadora (CGN) podem usar uma implementação de chassi duplo para fornecer um caminho de dados redundante e redundância para componentes-chave no roteador. Embora a alta disponibilidade intra-chassi possa ser usada em um dispositivo da Série MX empregando as interfaces AMS, esse método lida apenas localmente com PIC de serviço e falhas completas de placa MS-MPC ou MS-MIC. Se, por qualquer motivo, o tráfego for comutado para um roteador de backup devido a alguma outra falha no roteador, o estado de sessão dos PICs de serviço será perdido. A alta disponibilidade entre chassis oferece uma solução mais robusta, preservando o estado de sessão do NAT e firewalls stateful dos PICs de serviços. Essa tecnologia é um modelo primário-secundário, não um cluster ativo-ativo. O tráfego a ser atendido pelos PICs de serviços configurados para alta disponibilidade entre chassis só flui pelo dispositivo da Série MX que é atualmente o principal no par.

Para configurar a redundância entre chassis para NAT e firewall stateful, configure:

Sincronização stateful, que replica o estado da sessão dos PICs de serviços no chassi primário para o chassi de backup. Para obter mais informações, consulte a sincronização stateful entre chassis para fluxos de NAT e Firewall com estado de longa duração (MS-MPC, MS-MIC) Visão geral (versão 16.1 e posterior).

O daemon de redundância de serviço, que permite que a alternância de função primária ocorra com base em um evento monitorado. A maioria dos operadores não gostaria de empregar a sincronização stateful sem também implementar o daemon de redundância de serviço. Para obter mais informações, consulte Visão geral do daemon de redundância de serviço

Sincronização stateful entre chassis para fluxos de NAT de longa duração e Firewall com estado (MS-MPC, MS-MIC) Visão geral (versão 16.1 e posterior)

Este tópico se aplica ao Junos OS versão 16.1 e superior.

A sincronização stateful sincroniza sessões de longa duração entre o chassi principal e de backup da Série MX no par de alta disponibilidade. Por padrão, as sessões de longa duração são sessões de firewall, NAT e IDS stateful que estiveram ativas no PIC de serviços por 180 segundos, embora você possa configurar isso para ser um valor maior ou menor. Sessões de firewall stateful, sessões NAT e sessões IDS são os tipos de sessão que podem ser sincronizados.

A alta disponibilidade entre chassis funciona com interfaces de serviço ms configuradas em placas de interface MS-MIC ou MS-MPC. Uma unidade de interface ms diferente da unidade 0 deve ser configurada com a ip-address-owner service-plane opção.

Os seguintes tipos e sessões de tradução de NAT oferecem suporte à sincronização stateful:

básico-nat44

nat44 dinâmico

NAPT-44

napt-44 com mapeamento independente de endpoint (EIM) ou filtros independentes de endpoint (EIF)

DNAT-44

duas vezes NAT

stateful-nat64

As seguintes restrições se aplicam:

Não há suporte para a replicação de informações de estado para os recursos de alocação de bloco de porta (PBA), mapeamento independente de endpoint (EIM) ou filtros independentes de endpoint (EIF).

Ao configurar um conjunto de serviços para NAT ou firewall com estado que pertence a uma configuração de sincronização com monitoramento de estado, as configurações de NAT e firewall com estado para o conjunto de serviços devem ser idênticas em ambos os dispositivos da Série MX.

As sessões do Gateway de Camada de aplicativo (ALG) não oferecem suporte à sincronização com monitoramento de estado.

A Figura 1 mostra a topologia de alta disponibilidade entre chassis.

de sincronização com estado

de sincronização com estado

Configuração da sincronização stateful entre chassis para fluxos de NAT e Firewall com estado de longa duração (MS-MPC, MS-MIC) (Versão 16.1 e posterior)

Este tópico se aplica ao Junos OS versão 16.1 e superior.

Para configurar a alta disponibilidade entre chassis de sincronização de estado para firewall de estado e NAPT44 em PICs de serviço MS-MIC ou MS-MPC, execute as seguintes etapas de configuração em cada chassi do par de alta disponibilidade.

Exemplo: sincronização stateful entre chassis para fluxos de NAT e Firewall com estado de longa duração (MS-MIC, MS-MPC) (Versão 16.1 e posterior)

Este exemplo mostra como configurar a alta disponibilidade entre chassis para serviços NAT.

Requerimentos

Este exemplo usa os seguintes componentes de hardware e software:

Dois roteadores MX480 com placas de linha MS-MPC

Junos OS versão 16.1 ou posterior

Visão geral

Dois roteadores da Série MX são configurados de forma idêntica para facilitar o failover stateful para serviços NAT em caso de falha do chassi.

Configuração

Para configurar a alta disponibilidade entre chassis para este exemplo, execute estas tarefas:

- Configuração rápida da CLI

- Configuração de interfaces para o chassi 1

- Configurar informações de roteamento para tráfego de sincronização de HA entre roteadores da Série MX para o Chassi 1

- Configuração do NAT para o chassi 1

- Configurando o conjunto de serviços

- Configuração de interfaces para o chassi 2

- Configurar informações de roteamento para o tráfego de sincronização de HA entre roteadores da Série MX para o Chassi 2

Configuração rápida da CLI

Para configurar rapidamente este exemplo nos roteadores, copie os comandos a seguir e cole-os na janela do terminal do roteador depois de remover as quebras de linha e substituir as informações de interface específicas do seu site.

A configuração a seguir é para o chassi 1.

[edit] set interfaces ms-4/0/0 redundancy-options redundancy-peer ipaddress 5.5.5.2 set interfaces ms-4/0/0 redundancy-options redundancy-local data-address 5.5.5.1 set interfaces ms-4/0/0 redundancy-options routing-instance HA set interfaces ms-4/0/0 redundancy-options replication-threshold 180 set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.1/32 set interfaces ms-4/0/0 unit 20 family inet set interfaces ms-4/0/0 unit 20 service-domain inside set interfaces ms-4/0/0 unit 30 family inet set interfaces ms-4/0/0 unit 30 service-domain outside set interfaces ge-2/0/0 vlan-tagging set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.1/24 set policy-options policy-statement dummy term 1 then reject set routing-instances HA instance-type vrf set routing-instances HA interface ge-2/0/0.0 set routing-instances HA interface ms-4/0/0.10 set routing-instances HA route-distinguisher 1:1 set routing-instances HA vrf-import dummy set routing-instances HA vrf-export dummy set routing-instances HA routing-options static route route 5.5.5.1/32 next-hop ms-4/0/0.10 set routing-instances HA routing-options static route route 5.5.5.2/32 next-hop 20.1.1.2 set routing-options static-route 100.100.100.0/24 next-hop ms-4/0/0.20 set services nat pool p2 address 32.0.0.0/24 set services nat pool p2 port automatic random-allocation set services nat pool p2 address-allocation round-robin set services nat rule r2 match-direction input set services nat rule r2 term t1 from source-address 129.0.0.0/8 set services nat rule r2 term t1 from source-address 128.0.0.0/8 set services nat rule r2 term t1 then translated source-pool p2 set services nat rule r2 term t1 then translated translation-type napt-44 set services nat rule r2 term t1 then translated address-pooling paired set services nat rule r2 term t1 then syslog set services service-set ss2 nat-rules r2 set services service-set ss2 next-hop-service inside-service-interface ms-4/0/0.20 set services service-set ss2 next-hop-service outside-service-interface ms-4/0/0.30 set services service-set ss2 syslog host local class session-logs set services service-set ss2 syslog host local class nat-logs

A configuração a seguir é para o chassi 2. As informações de NAT e conjunto de serviços devem ser idênticas para os chassis 1 e 2.

set interfaces ms-4/0/0 redundancy-options redundancy-peer ipaddress 5.5.5.1 set interfaces ms-4/0/0 redundancy-options redundancy-local data-address 5.5.5.2 set interfaces ms-4/0/0 redundancy-options routing-instance HA set interfaces ms-4/0/0 redundancy-options replication-threshold 180 set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.2/32 set interfaces ms-4/0/0 unit 20 family inet set interfaces ms-4/0/0 unit 20 service-domain inside set interfaces ms-4/0/0 unit 30 family inet set interfaces ms-4/0/0 unit 30 service-domain outside set interfaces ge-2/0/0 vlan-tagging set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.2/24 set policy-options policy-statement dummy term 1 then reject set routing-instances HA instance-type vrf set routing-instances HA interface ge-2/0/0.0 set routing-instances HA interface ms-4/0/0.10 set routing-instances HA route-distinguisher 1:1 set routing-instances HA vrf-import dummy set routing-instances HA vrf-export dummy set routing-instances HA routing-options static route 5.5.5.2/32 next-hop ms-4/0/0.10 set routing-instances HA routing-options static route 5.5.5.1/32 next-hop 20.1.1.1 set routing-options static-route 100.100.100.0/24 next-hop ms-4/0/0.20 set services nat pool p2 address 32.0.0.0/24 set services nat pool p2 port automatic random-allocation set services nat pool p2 address-allocation round-robin set services nat rule r2 match-direction input set services nat rule r2 term t1 from source-address 129.0.0.0/8 set services nat rule r2 term t1 from source-address 128.0.0.0/8 set services nat rule r2 term t1 then translated source-pool p2 set services nat rule r2 term t1 then translated translation-type napt-44 set services nat rule r2 term t1 then translated address-pooling paired set services nat rule r2 term t1 then syslog set services service-set ss2 nat-rules r2 set services service-set ss2 next-hop-service inside-service-interface ms-4/0/0.20 set services service-set ss2 next-hop-service outside-service-interface ms-4/0/0.30 set services service-set ss2 syslog host local class session-logs set services service-set ss2 syslog host local class nat-logs

Configuração de interfaces para o chassi 1

Procedimento passo a passo

As interfaces para cada um dos pares de roteadores de HA são configuradas de forma idêntica, com exceção das seguintes opções de PIC de serviço:

O

redundancy-options redundancy-peer ipaddress addressdeve ser diferente em cada chassi e deve apontar para oredundancy-options redundancy-local data-address data-addresschassi do peer.O

unit unit-number family inet address addressde uma unidade, diferente de 0, que contém aip-address-owner service-planeopção deve ser diferente em cada chassi.

Para configurar interfaces:

Configure o PIC de serviço redundante no chassi 1.

[edit interfaces} user@host# set interfaces ms-4/0/0 redundancy-options redundancy-peer ipaddress 5.5.5.2 user@host# set interfaces ms-4/0/0 redundancy-options redundancy-local data-address 5.5.5.1 user@host# set interfaces ms-4/0/0 redundancy-options routing-instance HA user@host# set interfaces ms-4/0/0 redundancy-options replication-threshold 180 user@host# set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane user@host# set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.1/32 user@host# set interfaces ms-4/0/0 unit 20 family inet user@host# set interfaces ms-4/0/0 unit 20 service-domain inside user@host# set interfaces ms-4/0/0 unit 30 family inet user@host# set interfaces ms-4/0/0 unit 30 service-domain outside

Configure as interfaces para o chassi 1 que são usadas como links de interchassis para tráfego de sincronização.

user@host# set interfaces ge-2/0/0 vlan-tagging user@host# set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.1/24

Configure as interfaces restantes conforme necessário.

Resultados

user@host# show interfaces

ge-2/0/0 {

vlan-tagging;

unit 0 {

vlan-id 100;

family inet {

address 20.1.1.1/24;

}

}

}

ms-4/0/0 {

redundancy-options {

redundancy-peer {

address 5.5.5.2;

}

redundancy-local {

data-address 5.5.5.1;

}

routing-instance HA;

}

unit 10 {

ip-address-owner service-plane;

family inet {

address 5.5.5.1/32;

}

}

unit 20 {

family inet;

family inet6;

service-domain inside;

}

unit 30 {

family inet;

family inet6;

service-domain outside;

}

}

Configurar informações de roteamento para tráfego de sincronização de HA entre roteadores da Série MX para o Chassi 1

Procedimento passo a passo

A configuração detalhada de roteamento não está incluída neste exemplo. Uma instância de roteamento é necessária para o tráfego de sincronização de HA entre o chassi da seguinte forma:

Para configurar as instâncias de roteamento para o chassi 1:

Especifique uma declaração de política fictícia. Essa declaração é referenciada na configuração da instância de roteamento.

user@host# set policy-options policy-statement dummy term 1 then reject

Especifique as opções para a instância de roteamento.

user@host# set routing-instances HA instance-type vrf user@host# set routing-instances HA interface ge-2/0/0.0 user@host# set routing-instances HA interface ms-4/0/0.10 user@host# set routing-instances HA route-distinguisher 1:1 user@host# set policy-options policy-statement dummy term 1 then reject user@host# set routing-instances HA vrf-import dummy user@host# set routing-instances HA vrf-export dummy @user@host# set routing-instances HA routing-options static route 5.5.5.1/32 next-hop ms-4/0/0.10 user@host# set routing-instances HA routing-options static route 5.5.5.2/32 next-hop 20.1.1.2

Especifique o tráfego next-hop ao qual o conjunto de serviços é aplicado.

user@host# set routing-options static-route 100.100.100.0/24 next-hop ms-4/0/0.20

Resultados

@user@host# show routing-instances

HA {

instance-type vrf;

interface ge-2/0/0.0;

interface ms-4/0/0.10;

route-distinguisher 1:1;

vrf-import dummy;

vrf-export dummy;

routing-options {

static {

route 5.5.5.1/32 next-hop ms-4/0/0.10;

route 5.5.5.2/32 next-hop 20.1.1.2;

}

}

}

Configuração do NAT para o chassi 1

Procedimento passo a passo

Configure o NAT de forma idêntica em ambos os roteadores.

Para configurar o NAT:

Especifique as informações do pool de NAT e da regra.

user@host# set services nat pool p2 address 32.0.0.0/24 user@host# set services nat pool p2 port automatic random-allocation user@host# set services nat pool p2 address-allocation round-robin user@host# set services nat rule r2 match-direction input user@host# set services nat rule r2 term t1 from source-address 129.0.0.0/8 user@host# set services nat rule r2 term t1 from source-address 128.0.0.0/8 user@host# set services nat rule r2 term t1 then translated source-pool p2 user@host# set services nat rule r2 term t1 then translated translation-type napt-44 user@host# set services nat rule r2 term t1 then translated address-pooling paired user@host# set services nat rule r2 term t1 then syslog

Resultados

user@host# show services nat

nat {

pool p2 {

address 32.0.0.0/24;

port {

automatic {

random-allocation;

}

}

address-allocation round-robin;

}

rule r2 {

match-direction input;

term t1 {

from {

source-address {

129.0.0.0/8;

128.0.0.0/8;

}

}

then {

translated {

source-pool p2;

translation-type {

napt-44;

}

address-pooling paired;

}

syslog;

}

}

}

}

Configurando o conjunto de serviços

Procedimento passo a passo

Configure o conjunto de serviços de forma idêntica em ambos os roteadores. Para configurar o conjunto de serviços:

(Opcional) Os conjuntos de serviços são replicados por padrão. Para excluir um conjunto de serviços da replicação usando a opção a seguir.

user@host# set services service-set ss2 replicate-services disable-replication-capability

Configure referências a regras NAT para o conjunto de serviços.

user@host# set services service-set ss2 nat-rules r2

Configure a interface de serviço de próximo salto no MS-PIC.

user@host# set services service-set ss2 next-hop-service inside-service-interface ms-4/0/0.20 user@host# set services service-set ss2 next-hop-service outside-service-interface ms-4/0/0.30

Configure as opções de log desejadas.

user@host# set services service-set ss2 syslog host local class session-logs user@host# set services service-set ss2 syslog host local class nat-logs

Resultados

user@host# show services service-set ss2

syslog {

host local {

class {

session-logs;

inactive:

nat-logs;

}

}

replicate-services {

replication-threshold 180;

inactive: disable-replication-capability;

}

nat-rules r2;

next-hop-service {

inside-service-interface ms-3/0/0.20;

outside-service-interface ms-3/0/0.30;

}

}

Configuração de interfaces para o chassi 2

Procedimento passo a passo

As interfaces para cada um dos pares de roteadores de HA são configuradas de forma idêntica, com exceção das seguintes opções de PIC de serviço:

redundancy-options redundancy-peer ipaddress addressunit unit-number family inet address addressde uma unidade, diferente de 0, que contém aip-address-owner service-planeopção

Configure o PIC de serviço redundante no chassi 2.

O

redundancy-peer ipaddressaponta para o endereço da unidade (unidade 10) no ms-4/0/0 no chassi no chassi 1 que contém aip-address-owner service-planedeclaração.[edit interfaces} set interfaces ms-4/0/0 redundancy-options redundancy-peer ipaddress 5.5.5.1 user@host# set interfaces ms-4/0/0 redundancy-options redundancy-local data-address 5.5.5.2 user@host# set interfaces ms-4/0/0 redundancy-options replication-threshold 180 user@host# set interfaces ms-4/0/0 redundancy-options routing-instance HA user@host# set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane user@host# set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.2/32 user@host# set interfaces ms-4/0/0 unit 20 family inet user@host# set interfaces ms-4/0/0 unit 20 service-domain inside user@host# set interfaces ms-4/0/0 unit 30 family inet user@host# set interfaces ms-4/0/0 unit 30 service-domain outside

Configure as interfaces para o chassi 2 que são usadas como links de interchassis para tráfego de sincronização

user@host# set interfaces ge-2/0/0 vlan-tagging user@host# set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.2/24

Configure as interfaces restantes para o chassi 2 conforme necessário.

Resultados

user@host# show interfaces

ms-4/0/0 {

redundancy-options {

redundancy-peer {

address 5.5.5.1;

}

redundancy-local {

data-address 5.5.5.2;

}

routing-instance HA;

}

unit 0 {

family inet;

}

unit 10 {

ip-address-owner service-plane;

family inet {

address 5.5.5.2/32;

}

}

}

ge-2/0/0 {

vlan-tagging;

unit 0 {

vlan-id 100;

family inet {

address 20.1.1.2/24;

}

}

unit 10 {

vlan-id 10;

family inet {

address 2.10.1.2/24;

}

}

}

Configurar informações de roteamento para o tráfego de sincronização de HA entre roteadores da Série MX para o Chassi 2

Procedimento passo a passo

A configuração detalhada de roteamento não está incluída neste exemplo. Uma instância de roteamento é necessária para o tráfego de sincronização de HA entre os dois chassis e está incluída aqui.

Configure instâncias de roteamento para chassis 2.

user@host# set routing-instances HA instance-type vrf user@host# set routing-instances HA interface ge-2/0/0.0 user@host# set routing-instances HA interface ms-4/0/0.10 user@host# set routing-instances HA route-distinguisher 1:1 user@host# set policy-options policy-statement dummy term 1 then reject user@host# set routing-instances HA vrf-import dummy user@host# set routing-instances HA vrf-export dummy user@host# set routing-instances HA routing-options static route 5.5.5.2/32 next-hop ms-4/0/0.10 user@host# set routing-instances HA routing-options static route 5.5.5.1/32 next-hop 20.1.1.1 user@host# set routing-options static-route 100.100.100.0/24 next-hop ms-4/0/0.20

Observação:As etapas de configuração a seguir são idênticas às etapas mostradas para o chassi 1.

Configurando o NAT

Configurando o conjunto de serviços

Resultados

@user@host# show services routing-instances

HA {

instance-type vrf;

interface xe-2/2/0.0;

interface ms-4/0/0.10;

route-distinguisher 1:1;

vrf-import dummy;

vrf-export dummy;

routing-options {

static {

route 5.5.5.2/32 next-hop ms-4/0/0.10;

route 5.5.5.1/32 next-hop 20.1.1.1;

}

}

}