Monitoramento do tráfego GTP

O Protocolo de tunelamento de GPRS (GTP) estabelece um túnel GTP para um equipamento de usuário, entre um nó de suporte GPRS (SGSN) de gateway de serviço e nó de suporte para GPRS de gateway (GGSN) e uma entidade de gerenciamento de mobilidade (MME). O SGSN recebe pacotes do equipamento do usuário e os encapsula dentro de um cabeçalho GTP antes de encaminhá-los para o GGSN através do túnel GTP. Quando o GGSN recebe os pacotes, ele descapsula os pacotes e encaminha os pacotes para o host externo.

Entenda a inspeção do GTP-U

A inspeção do plano do usuário do protocolo de tunelamento GPRS (GTP-U) realiza verificações de segurança em pacotes GTP-U. Quando a inspeção GTP-U é habilitada, os pacotes GTP-U inválidos são bloqueados e o nó de suporte para GPRS (GSN) é protegido contra um ataque GTP-U.

Uma vez habilitada a inspeção do GTP-U e dependendo da configuração do dispositivo, a inspeção do GTP-U pode incluir verificações em pacotes GTP-in-GTP, autorização do usuário final, validade da sequência de pacotes e validade do túnel. Se alguma verificação configurada falhar, o pacote GTP-U será descartado.

Se a inspeção GTP-U estiver habilitada enquanto a distribuição GTP-U for desabilitada, a seguinte mensagem será exibida: GTP-U inspection is enabled, please enable GTP-U distribution to ensure that GTP-U packets are inspected by the proper inspectors, and avoid dropping GTP-U packets wrongly. Execute CLI “set security forwarding-process application-services enable-gtpu-distribution" to enable GTP-U distribution. É altamente recomendável que, quando você habilitar a inspeção do GTP-U, a distribuição GTP-U também seja habilitada.

A partir do Junos OS Release 15.1X49-D100 e junos OS Release 17.3R1, em SRX5400, SRX5600 e SRX5800 dispositivos, se o perfil GTP estiver configurado, então o módulo GTP selecionará a SPU âncora para distribuir o tráfego UDP que está chegando na porta 2123 e 2152. Se você não configurar o perfil GTP, o módulo GTP não funcionará e ele não selecionará a SPU âncora para o tráfego UDP nas portas 2123 e 2152.

A lista a seguir descreve os vários tipos de inspeções GTP-U que são realizadas no tráfego:

GTP-U tunnel check— O módulo GTP-U verifica se o pacote GTP-U combina com um túnel GTP. Se nenhum túnel corresponde ao pacote GTP-U, o pacote GTP-U será descartado.

GTP-in-GTP check— Na SPU, o módulo GTP verifica para garantir que a carga GTP-U não é um pacote GTP. Se a carga for um pacote GTP, o pacote GTP será descartado.

End-user address check— Se o túnel do usuário for encontrado para o pacote GTP-U, então o módulo GTP-U verifica o endereço do usuário final. Se o endereço de carga GTP-U não corresponder ao endereço do usuário final, o pacote GTP-U será descartado.

A partir do Junos OS Release 15.1X49-D40 e Junos OS Release 17.3R1, o endereço do usuário final em certos cenários não é transportado em mensagens de criação de GTP. Por exemplo, se o DHCPv4 for usado para alocação de endereçoS IPv4, o campo de endereço IPv4 na mensagem de criação do GTP será definido para

0.0.0.0. O equipamento do usuário e o GGSN/PGW obtêm o endereço do servidor DHCP. Nesse cenário, o módulo GTP não consegue obter o endereço para a verificação do endereço do usuário final. Posteriormente, se essa configuração estiver habilitada, a mensagem de criação do GTP será descartada.Sequence number check— O módulo GTP-U compara o número da sequência de pacotes GTP-U com o número de sequência armazenado no túnel GTP-U. Se não estiver na faixa especificada, o pacote GTP-U será descartado. Se estiver no intervalo, o túnel GTP-U atualiza o número da sequência e permite a aprovação do pacote GTP-U.

Ao final da inspeção do GTP-U, o túnel GTP-U atualiza os contadores e os contadores.

Entendendo os aprimoramentos do túnel GTP

Um túnel de protocolo de tunelamento GPRS (GTP) é um canal entre dois nós de suporte de GPRS pelos quais dois hosts trocam dados. O túnel GTP consiste no plano de controle GTP (GTP-C) e plano de usuário GTP (GTP-U). O GTP-C é usado para sinalizar entre o nó de suporte para GPRS (GGSN) de gateway e o nó de suporte para GPRS (SGSN), enquanto o túnel GTP-U é usado para encapsular e rotear o tráfego do plano de usuário em várias interfaces de sinalização.

O manuseio do GTP é aprimorado para atualizar o túnel GTP e a vida útil da sessão para evitar problemas de tempo limite de túnel GTP. O valor do tempo limite do túnel GTP está configurado no perfil GTP e vinculado ao túnel do plano de usuário GTP (GTP-U). O valor do temporizador é atualizado quando o tráfego de dados chega ao túnel GTP-U e o valor do temporizador diminui quando o túnel GTP-U está em estado ocioso. O túnel GTP-U é excluído quando o valor do temporizante diminui para zero e o túnel GTP-C correspondente também é excluído quando todos os túneis GTP-U vinculados aos túneis GTP-C são excluídos.

Quando a inspeção do GTP-U é desativada, o tráfego de dados é incapaz de atualizar o túnel GTP-U após o término do valor do temporizante e todo o tempo limite de túneis GTP, embora o tráfego de dados flua pelos túneis. Nesse cenário, como os túneis GTP precisam ser atualizados, o dispositivo descarta a solicitação de atualização, pois o túnel GTP-U não está presente.

Para evitar problemas de tempo limite de túnel GTP, mesmo que a validação do usuário GTP seja desativada, o tráfego GTP-U pode atualizar o túnel GTP. O tráfego GTP-U pode atualizar apenas túneis GTPv1 e GTPv2, e não túneis GTPv0. Você precisa configurar o comando para evitar o set security forwarding-process application-services enable-gtpu-distribution envelhecimento ou expiração dos túneis GTP.

O túnel GTP-U tem uma bandeira de acoplamento de sessão que é verificada ao escanear os túneis GTP-U. Se a bandeira de acoplamento da sessão estiver presente no túnel, o valor do cronista não diminuirá e impedirá que o túnel seja excluído enquanto o túnel estiver em serviço.

Em SRX5400, SRX5600 e dispositivos SRX5800, o número de túneis GTP suportados por SPU é aumentado de 200.000 túneis para 600.000 túneis por SPU, para um total de 2.400.000 túneis por placa SPC2.

Entenda a validação do endereço IP em mensagens GTP

Endereços IP em mensagem de protocolo de tunelamento GPRS (GTP) em Gp ou interface S8 são validados com a lista de grupos IP configurado para evitar ataques. A lista de grupos IP é uma lista de endereços IP que pertence a todos os tipos de equipamentos de rede. Você deve configurar os endereços IP que pertencem a equipamentos de rede na lista de grupos de IP.

S8 - Esta interface conecta um SGW em uma PLMN (VPLM) visitada e um PGW em uma PLMN doméstica (HPLMN). S8 é a variante entre PLMN do S5. A interface S8 é equivalente à interface gp em uma rede móvel 3G.

O firewall GTP determina se os endereços IP em mensagens GTP e correspondências com a lista de grupos IP configurados, e a ação seguinte ocorre:

Se os endereços IP forem encontrados na lista de grupos IP, as mensagens GTP serão consideradas válidas e encaminhadas ao Packet and Forwarding Engine.

Se os endereços IP não forem encontrados na lista de grupos IP, as mensagens GTP serão descartadas.

Configuração do grupo IP em mensagem GTP

Grupo IP é uma lista de endereços IP que pertence a todos os tipos de equipamentos de rede. O(s) nome(s) do grupo IP é mencionado em perfis GTP. O firewall GTP aplica políticas configuradas em endereços IP de entrada e saída em mensagem de protocolo de tunelamento GPRS (GTP) mencionada na Tabela 2 e na Tabela 3.

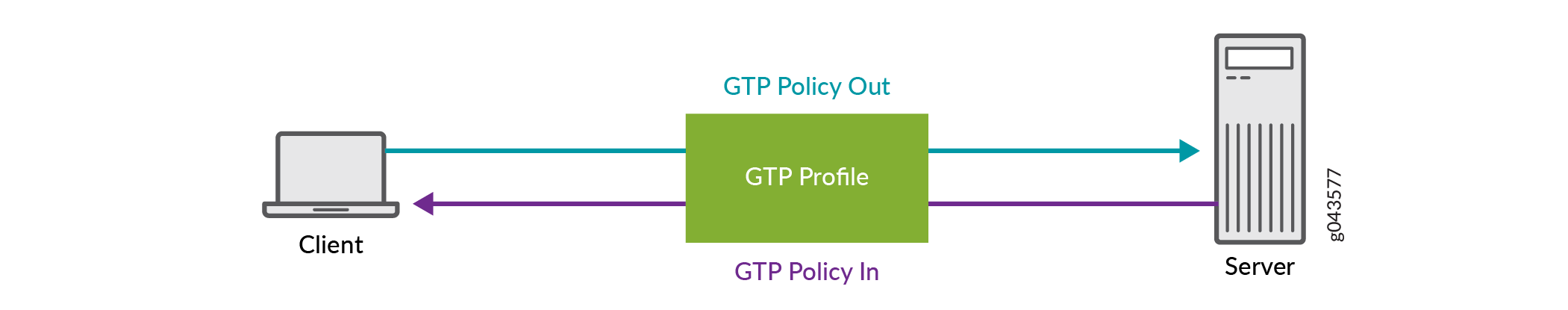

Por exemplo, o tráfego entre o cliente e o servidor na Figura 1, existem duas políticas configuradas.

GTP Policy Out é para o tráfego do cliente para o servidor.

GTP Policy In é para o tráfego do servidor para o cliente.

GTP de entrada e saída

GTP de entrada e saída

Todos os endereços IP do cliente e do servidor devem ser configurados na lista de grupos de IP e vinculados às políticas e ao GTP Policy Out mesmo GTP Policy In tempo.

Existem dois tipos diferentes de grupos que são introduzidos para endereços IP diferentes. Um é para o grupo de endereços IP DE NE, e o outro é para endereços IP de equipamento de usuário (UE) em grupo listados como na Tabela 1.

Tipos de rede |

Endereço IP do equipamento de rede |

Endereço IP do equipamento do usuário |

|---|---|---|

2G (GPRS) e 3G (UMTS) |

RNC, SGSN e GGSN |

Endereço do usuário final |

4G (LTE) |

eNodeB, MME, SGW e PGW |

Alocação de endereços PDN (PAA) |

Quando as mensagens GTP chegam ao estágio do manipulador de mensagens, o grupo de endereços IP de equipamentos de rede e o grupo de endereços IP de equipamentos de usuário são validados, respectivamente, com base nos elementos de informações analisados e nas informações do cabeçalho do endereço IP.

Grupo de endereços IP de equipamentos de rede: cabeçalho de endereço IP e endereço IP de elemento de informação na mensagem GTP são comparados com a lista de grupos de endereços IP de equipamentos de rede configurados (se existir). Se o endereço IP NE for encontrado no grupo de endereços IP NE configurados, passe o pacote de dados para endereços IP UE em outro grupo, solte o pacote.

Endereços IP de equipamentos de usuário grupo: todos os endereços IP do usuário final são validados em relação à lista de endereços IP de equipamentos de usuário configurados. Se o endereço IP do equipamento do usuário for encontrado no grupo de endereços IP do equipamento de usuário configurado, passe o pacote de dados em outras quedas do pacote.

Mensagens GTP suportadas

Existem muitos tipos de mensagens que passam por interfaces gp ou S8, algumas das mensagens GTP suportadas estão a seguir.

Tipo de mensagem |

Mensagem GTP |

Referência em TS 29.060 |

|---|---|---|

1 |

Solicitação do Echo |

7.4.1 |

2 |

Resposta ao Echo |

7.4.2 |

16 |

Crie uma solicitação de contexto PDP |

7.5.1 |

17 |

Criar resposta ao contexto PDP |

7.5.2 |

18 |

Atualizar solicitação de contexto PDP |

7.5.3 |

19 |

Atualizar resposta ao contexto PDP |

7.5.4 |

20 |

Exclua a solicitação de contexto PDP |

7.5.5 |

21 |

Exclua a resposta ao contexto PDP |

7.5.6 |

22 |

Crie uma solicitação de contexto AA PDP |

7.5.7 |

23 |

Crie uma resposta de contexto AA PDP |

7.5.8 |

24 |

Exclua a solicitação de contexto AA PDP |

7.5.9 |

25 |

Exclua a resposta de contexto AA PDP |

7.5.10 |

Tipo de mensagem |

Mensagem GTP |

Referência em TS 29.060 |

|---|---|---|

1 |

Solicitação do Echo |

7.2.1 |

2 |

Resposta ao Echo |

7.2.2 |

16 |

Crie uma solicitação de contexto PDP |

7.3.1 |

17 |

Criar resposta ao contexto PDP |

7.3.2 |

18 |

Atualizar solicitação de contexto PDP |

7.3.3 |

19 |

Atualizar resposta ao contexto PDP |

7.3.4 |

20 |

Exclua a solicitação de contexto PDP |

7.3.5 |

21 |

Exclua a resposta ao contexto PDP |

7.3.6 |

Tipo de mensagem |

Mensagem GTP |

Referência 3GPP TS 29.274 |

|---|---|---|

1 |

Solicitação do Echo |

23.007 |

2 |

Resposta ao Echo |

23.007 |

32 |

Criar solicitação de sessão |

29.274 |

33 |

Criar resposta à sessão |

29.274 |

36 |

Exclua a solicitação de sessão |

29.274 |

37 |

Exclua a resposta da sessão |

29.274 |

34 |

Modifique a solicitação do portador |

29.274 |

35 |

Modifique a resposta do portador |

29.274 |

95 |

Crie uma solicitação de portador |

29.274 |

96 |

Criar resposta ao portador |

29.274 |

97 |

Atualizar solicitação do portador |

29.274 |

98 |

Atualizar resposta ao portador |

29.274 |

99 |

Exclua a solicitação do portador |

29.274 |

100 |

Exclua a resposta do portador |

29.274 |

IEs envolvidas em validade de IP

A seguir, as mensagens de elementos de informação (IE) pertencentes à interface 3GPP Gp ou S8.

Os IEs estão configurados em Gp ou na interface S8, se um IE inesperado aparecer na mensagem, ele pode ser ignorado e não ser verificado mesmo se é um endereço IP NE.

Mensagem GTP |

Tipo de endereço |

Tipo IE |

|---|---|---|

Crie uma solicitaçãode contexto PDP crie uma solicitação de contexto AA PDP |

Endereço dousuário final Endereço SGSN para sinalizaçãoendereço SGSN para tráfego de usuários |

Endereço dousuário final EndereçoGSN endereço GSN Endereço GSN |

Crie uma respostade contexto PDP crie uma resposta de contexto AA PDP |

Endereço dousuário final GGSN para sinalizaçãoendereço GGSN para tráfego de usuários |

Endereço dousuário final EndereçoGSN endereço GSN Endereço GSN |

Atualizar solicitação de contexto PDP |

Endereço SGSN para sinalizaçãoendereço SGSN para tráfego de usuários |

EndereçoGSN endereço GSN |

Atualizar resposta ao contexto PDP |

Endereço GGSN para sinalizaçãoendereço GGSN para tráfego de usuários |

EndereçoGSN endereço GSN |

Mensagem GTP |

Tipo de endereço |

Tipo IE |

|---|---|---|

Crie uma solicitação de contexto PDP |

Endereço dousuário final Endereço SGSN para sinalizaçãoendereço SGSN para tráfego de usuários |

Endereço dousuário final EndereçoGSN endereço GSN Endereço GSN |

Criar resposta ao contexto PDP |

Endereço do usuáriofinal GGSN Endereço para sinalizaçãoendereço GGSN para tráfegode usuário Endereço GGSN alternativo para plano de controleEndereço GGSN alternativo para tráfego de usuários |

Endereço dousuário final Endereço GSN EndereçoGSN Endereço GSN EndereçoGSN |

Atualizar a solicitação de contexto PDP (iniciada por SGSN) |

Endereço SGSN para sinalizaçãoendereço SGSN para tráfegode usuário Endereço SGSN alternativo para planode controle Endereço SGSN alternativo para tráfego de usuários |

Endereço GSN EndereçoGSN EndereçoGSN Endereço GSN Endereço GSN |

Atualizar a solicitação de contexto PDP (iniciada por GGSN) |

Endereço do usuário final |

Endereço do usuário final |

Atualize a resposta de contexto PDP (por GGSN) |

Endereço GGSN para sinalizaçãoendereço GGSN para tráfegode usuário Endereço GGSN alternativo para plano de controleEndereço GGSN alternativo para tráfego de usuários |

Endereço GSN EndereçoGSN EndereçoGSN Endereço GSN Endereço GSN |

Atualizar a resposta de contexto PDP (por SGSN) |

Endereço SGSN para tráfego de usuários |

Endereço GSN |

Contexto da mensagem/portador do GTP |

Tipo de endereço |

Tipo IE |

|---|---|---|

Criar solicitação de sessão |

Endereço de remetente para controle Planode controle Alocaçãode endereços PDN H(e)NB EndereçoIP local MME/S4-SGSN Identificador |

Endereço IPde IP F-TEIDPAA |

Criar solicitação de sessão (contexto do portador a ser criado) |

S5/S8-U SGW F-TEID |

F-TEID |

Criar resposta à sessão |

PGW S5/S8 F-TEID para alocação de endereços PDN de interface de planode controle |

PAA F-TEID |

Criar resposta à sessão (contexto do portador a ser criado) |

S5/S8-U PGW F-TEID |

F-TEID |

Criar solicitação de portador (contexto do portador) |

S5/8-U PGW F-TEID |

F-TEID |

Criar resposta ao portador |

Identificador MME/S4-SGSN |

Endereço IP |

Criar resposta ao portador (contexto do portador) |

S5/8-U SGW F-TEIDS5/8-U PGW F-TEID |

F-TEIDF-TEID |

Modifique a solicitação do portador |

Endereço de remetente para controle planoH(e)NB EndereçoIP local MME/S4-SGSN Identificador |

Endereço IPF-TEID |

Modificar a solicitação do portador (contexto do portador) |

S5/8-U SGW F-TEID |

F-TEID |

Exclua a solicitação de sessão |

Endereço do remetente para plano de controle |

F-TEID |

Exclua a resposta do portador |

Identificador MME/S4-SGSN |

Endereço IP |

Atualizar resposta ao portador |

Identificador MME/S4-SGSN |

Endereço IP |

Exemplo: configure a validade do endereço IP em mensagens GTP

Este exemplo mostra como você configura a validade do endereço IP na mensagem de protocolo de tunelamento GPRS (GTP).

Requisitos

Firewall da Série SRX com o Junos OS Versão 19.3R1 ou posterior. Este exemplo de configuração é testado no Junos OS Release 19.3R1.

Este exemplo usa os seguintes componentes de hardware e software:

Você precisa de qualquer uma das instâncias de SRX1500, SRX4100, SRX4200, SRX5400, SRX5600, SRX5800 e firewall virtual vSRX.

Equipamento de usuário que precisa se conectar à Internet. Você também precisará de uma rede núcleo móvel 3G ou 4G e uma rede de casa e visitada.

Visão geral

Neste exemplo, você configura a validade do endereço IP na mensagem de protocolo de tunelamento GPRS (GTP).

Você pode evitar uma variedade de ataques validando os endereços IP de pacotes de entrada e saída em mensagens GTP contra os endereços IP configurados na lista de grupos IP. Grupo IP é uma lista de endereços IP que pertence a todos os tipos de equipamentos de rede. O(s) nome(s) do grupo IP é mencionado em perfis GTP. O firewall GTP aplica políticas configuradas em endereços IP de entrada e saída em mensagens de protocolo de tunelamento GPRS (GTP).

Configure o endereço IP em mensagens GTP

Configuração rápida da CLI

Para configurar rapidamente esta seção do exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere quaisquer detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos no CLI no nível de hierarquia e, em seguida, entrar no [edit] commit modo de configuração.

Procedimento

Configuração rápida da CLI

set security gprs gtp profile gtp1 timeout 1 set security gprs gtp profile gtp1 log forwarded detail set security gprs gtp profile gtp1 log state-invalid detail set security gprs gtp profile gtp1 log prohibited detail set security gprs gtp profile gtp1 log gtp-u all set security gprs gtp profile gtp1 log gtp-u dropped set security gprs gtp profile gtp1 restart-path echo set security gprs gtp profile gtp1 req-timeout 30 set security gprs gtp traceoptions file debug_gtp set security gprs gtp traceoptions file size 1000m security gprs gtp traceoptions flag all set security gprs gtp gsn timeout 1 set security zones security-zone SGSN_1 set security zones security-zone SGSN_0 set security zones security-zone SGSN_2 set security address-book global address att-mme 192.0.2.0/24 set security address-book global address att-sgw 192.51.100.0/24 set security address-book global address china-mobile-pgw 203.0.113.0/24 set security address-book global address ue-mobile 203.0.113.1/24 set security address-book global address-set ne-group-as address china-mobile-pgw set security address-book global address-set ne-group-as address att-mme set security address-book global address-set ne-group-as address att-sgw set security address-book global address-set ue-group-as address ue-mobile set security gprs gtp ip-group ng1 address-book global address-set ne-group-as set security gprs gtp ip-group ug1 address-book global address-set ue-group-as set security gprs gtp profile gtp1 ne-group ng1 set security gprs gtp profile gtp1 ue-group ug1 set security policies from-zone SGSN_1 to-zone SGSN_0 policy HSGSN_VSGSN1 match source-address any set security policies from-zone SGSN_1 to-zone SGSN_0 policy HSGSN_VSGSN1 match destination-address any set security policies from-zone SGSN_1 to-zone SGSN_0 policy HSGSN_VSGSN1 match application any set security policies from-zone SGSN_1 to-zone SGSN_0 policy HSGSN_VSGSN1 then permit application-services gprs-gtp-profile gtp1 set security policies from-zone SGSN_2 to-zone SGSN_0 policy VSGSN1_HSGSN match source-address any set security policies from-zone SGSN_2 to-zone SGSN_0 policy VSGSN1_HSGSN match destination-address any set security policies from-zone SGSN_2 to-zone SGSN_0 policy VSGSN1_HSGSN match application any set security policies from-zone SGSN_2 to-zone SGSN_0 policy VSGSN1_HSGSN then permit application-services gprs-gtp-profile gtp1 set security policies from-zone SGSN_2 to-zone SGSN_1 policy HSGSN_VSGSN2 match source-address any set security policies from-zone SGSN_2 to-zone SGSN_1 policy HSGSN_VSGSN2 match destination-address any set security policies from-zone SGSN_2 to-zone SGSN_1 policy HSGSN_VSGSN2 match application any set security policies from-zone SGSN_2 to-zone SGSN_1 policy HSGSN_VSGSN2 then permit application-services gprs-gtp-profile gtp1

Para configurar o endereço IP nas mensagens GTP:

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Procedimento passo a passo

Configure um perfil GTP para processar o tráfego que vai para o firewall GTP.

[edit security gprs] user@host# set gtp profile gtp1 timeout 1 user@host# set gtp profile gtp1 log forwarded detail user@host# set gtp profile gtp1 log state-invalid detail user@host# set gtp profile gtp1 log prohibited detail user@host# set gtp profile gtp1 log gtp-u all user@host# set gtp profile gtp1 log gtp-u dropped user@host# set gtp profile gtp1 restart-path echo user@host# set gtp profile gtp1 req-timeout 30 user@host# set gtp traceoptions file debug_gtp user@host# set gtp traceoptions file size 1000m user@host# set gtp traceoptions flag all user@host# set gtp gsn timeout 1

Configure a zona de segurança para oferecer suporte ao tráfego de entrada e saída para todos os serviços de sistema para todas as interfaces conectadas.

[edit security zones] user@host# set security-zone SGSN_1 user@host# set security-zone SGSN_0 user@host# set security-zone SGSN_2

Especifique o endereço IP na lista de endereços global, esses endereços IP são usados para validar endereços IP em mensagens GTP de entrada ou saída.

[edit security address-book global] user@host# set address att-mme 192.0.2.0/24 user@host# set address att-sgw 192.51.100.0/24 user@host# set address china-mobile-pgw 203.0.113.0/24 user@host# set address ue-mobile 203.0.113.1/24 user@host# set address-set ne-group-as address china-mobile-pgw user@host# set address-set ne-group-as address att-mme user@host# set address-set ne-group-as address att-sgw user@host# set ddress-set ue-group-as address ue-mobile

Configure o equipamento de rede definido e o grupo de endereços IP de equipamentos de usuários para a lista de grupos IP, esta lista de grupos de IP é usada em mensagens GTP.

[edit security gprs] user@host# set gtp ip-group ng1 address-book global address-set ne-group-as user@host# set gtp ip-group ug1 address-book global address-set ue-group-as

Aplique o perfil do GTP em grupos de equipamentos de rede e usuários.

[edit security gprs] user@host# set gtp profile gtp1 ne-group ng1 user@host# set gtp profile gtp1 ue-group ug1

Habilite o serviço GTP nas políticas de segurança.

[edit security] user@host# set policies from-zone SGSN_1 to-zone SGSN_0 policy HSGSN_VSGSN1 match source-address any user@host# set policies from-zone SGSN_1 to-zone SGSN_0 policy HSGSN_VSGSN1 match destination-address any user@host# set policies from-zone SGSN_1 to-zone SGSN_0 policy HSGSN_VSGSN1 match application any user@host# set policies from-zone SGSN_1 to-zone SGSN_0 policy HSGSN_VSGSN1 then permit application-services gprs-gtp-profile gtp1 user@host# set policies from-zone SGSN_2 to-zone SGSN_0 policy VSGSN1_HSGSN match source-address any user@host# set policies from-zone SGSN_2 to-zone SGSN_0 policy VSGSN1_HSGSN match destination-address any user@host# set policies from-zone SGSN_2 to-zone SGSN_0 policy VSGSN1_HSGSN match application any user@host# set policies from-zone SGSN_2 to-zone SGSN_0 policy VSGSN1_HSGSN then permit application-services gprs-gtp-profile gtp1 user@host# set policies from-zone SGSN_2 to-zone SGSN_1 policy HSGSN_VSGSN2 match source-address any user@host# set policies from-zone SGSN_2 to-zone SGSN_1 policy HSGSN_VSGSN2 match destination-address any user@host# set policies from-zone SGSN_2 to-zone SGSN_1 policy HSGSN_VSGSN2 match application any user@host# set policies from-zone SGSN_2 to-zone SGSN_1 policy HSGSN_VSGSN2 then permit application-services gprs-gtp-profile gtp1

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security gprs comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security gprs

gtp {

profile GTP {

timeout 1;

log {

forwarded detail;

state-invalid detail;

prohibited detail;

gtp-u all;

gtp-u dropped;

}

restart-path echo;

req-timeout 30;

}

profile gtp1 {

ne-group {

ng1;

}

ue-group {

ug1;

}

}

traceoptions {

file debug_gtp size 1000m;

flag all;

}

gsn {

timeout 1;

}

ip-group ng1 {

address-book global {

address-set {

ne-group-as;

}

}

}

ip-group ug1 {

address-book global {

address-set {

ue-group-as;

}

}

}

}

A partir do modo de configuração, confirme sua configuração entrando no show security zones comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit] user@host# show security zones security-zone SGSN_1; security-zone SGSN_0; security-zone SGSN_2;

A partir do modo de configuração, confirme sua configuração entrando no show security address-book comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security address-book

global {

address att-mme 192.0.2.0/24;

address att-sgw 192.51.100.0/24;

address china-mobile-pgw 192.51.100.0/24;

address ue-mobile 203.0.113.1/24;

address-set ne-group-as {

address china-mobile-pgw;

address att-mme;

address att-sgw;

}

address-set ue-group-as {

address ue-mobile;

}

}

A partir do modo de configuração, confirme sua configuração entrando no show security policies comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security policies

from-zone SGSN_1 to-zone SGSN_0 {

policy HSGSN_VSGSN1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

application-services {

gprs-gtp-profile GTP;

}

}

}

}

}

from-zone SGSN_2 to-zone SGSN_0 {

policy VSGSN1_HSGSN {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

application-services {

gprs-gtp-profile GTP;

}

}

}

}

}

from-zone SGSN_2 to-zone SGSN_1 {

policy HSGSN_VSGSN2 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

application-services {

gprs-gtp-profile GTP;

}

}

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Para confirmar que a configuração está funcionando corretamente, execute essas tarefas:

Verifique o GRUPO IP

Propósito

Verifique se o Grupo IP está configurado.

Ação

Use o show security gprs gtp ip-group comando para obter os detalhes do grupo IP configurado.

All configured IP group:

Group name Address book name Address set name

ng1 global ne-group-as

ug1 global ue-group-as

Verifique o perfil do GTP

Propósito

Verifique se o perfil do GTP está configurado.

Ação

Use o show security gprs gtp configuration 1 comando para obter os detalhes do grupo IP configurado.

Profile Details:

Index : 2

Min Message Length : 0

Max Message Length : 65535

Timeout : 24

Rate Limit : 0

Request Timeout : 5

Remove R6 : 0

Remove R7 : 0

Remove R8 : 0

Remove R9 : 0

Deny Nested GTP : 0

Validated : 0

Passive learning enable : 0

Restart Path : 0

Log Forwarded : 0

Log State Invalid : 0

Log Prohibited : 0

Log Ratelimited : 0

Frequency Number : 0

Drop AA Create PDU : 0

Drop AA Delete PDU : 0

Drop Bearer Resource : 0

Drop Change Notification : 0

Drop Config Transfer : 0

Drop Context : 0

Drop Create Bear : 0

Drop Create Data Forwarding : 0

Drop Create PDU : 0

Drop Create Session : 0

Drop Create Forwarding Tnl : 0

Drop CS Paging : 0

Drop Data Record : 0

Drop Delete Bearer : 0

Drop Delete Command : 0

Drop Delete Data Forwarding : 0

Drop Delete PDN : 0

Drop Delete PDP : 0

Drop Delete Session : 0

Drop Detach : 0

Drop Downlink Notification : 0

Drop Echo : 0

Drop Error Indication : 0

Drop Failure Report : 0

Drop FWD Access : 0

Drop FWD Relocation : 0

Drop FWD SRNS Context : 0

Drop G-PDU : 0

Drop Identification : 0

Drop MBMS Sess Start : 0

Drop MBMS Sess Stop : 0

Drop MBMS Sess Update : 0

Drop Modify Bearer : 0

Drop Modify Command : 0

Drop Node Alive : 0

Drop Note MS Present : 0

Drop PDU Notification : 0

Drop Ran Info : 0

Drop Redirection : 0

Drop Release Access : 0

Drop Relocation Cancel : 0

Drop Resume : 0

Drop Send Route : 0

Drop SGSN Context : 0

Drop Stop Paging : 0

Drop Supported Extension : 0

Drop Suspend : 0

Drop Trace Session : 0

Drop Update Bearer : 0

Drop Update PDN : 0

Drop Update PDP : 0

Drop Ver Not Supported : 0

Handover group name : N/A

NE group name : ng1

UE group name : ug1