Encaminhamento baseado em pacotes

Um firewall da Série SRX opera em dois modos diferentes: modo de pacote e modo de fluxo. No modo de fluxo, o SRX processa todo o tráfego analisando o estado ou a sessão do tráfego. Isso também é chamado de processamento stateful do tráfego. No modo pacote, o SRX processa o tráfego por pacote. Isso também é conhecido como processamento stateless do tráfego.

Entendendo o processamento baseado em pacotes

Os pacotes que entram e saem de um dispositivo da Juniper Networks que executa o Junos OS podem passar por processamento baseado em pacotes. O processamento de pacotes baseado em pacotes ou sem estado trata os pacotes de forma discreta. Cada pacote é avaliado individualmente para tratamento. O encaminhamento baseado em pacotes sem estado é realizado em uma base de pacote por pacote, sem considerar o fluxo ou as informações de estado. Cada pacote é avaliado individualmente para tratamento.

A Figura 1 mostra o fluxo de tráfego para o encaminhamento baseado em pacotes.

À medida que os pacotes entram no dispositivo, classificadores, filtros e policiais são aplicados a ele. Em seguida, a interface de saída para o pacote é determinada por meio de uma busca de rota. Assim que a interface de saída do pacote for encontrada, os filtros são aplicados e o pacote é enviado para a interface de saída onde está enfileirado e programado para transmissão.

O encaminhamento baseado em pacotes não requer nenhuma informação sobre pacotes anteriores ou subsequentes que pertençam a uma determinada conexão, e qualquer decisão de permitir ou negar tráfego é específica do pacote. Essa arquitetura tem o benefício do dimensionamento massivo porque encaminha pacotes sem manter o controle de fluxos ou estado individuais.

Começando pelo Junos OS Release 15.1X49-D100, para o SRX100, SRX110, SRX210, SRX220, SRX240, SRX300, SRX320, SRX340, SRX345, SRX380, SRX550M e SRX650, o tamanho máximo de captura de pacotes é expandido para 1520 bytes para permitir capturas de 1500 bytes de dados e o cabeçalho Ethernet da Juniper de 12 byte."

Entendendo serviços seletivos baseados em pacotes sem estado

Serviços seletivos baseados em pacotes sem estado permitem que você use o encaminhamento baseado em fluxo e baseado em pacotes simultaneamente em um sistema. Você pode direcionar tráfego seletivamente que requer encaminhamento sem estado baseado em pacotes para evitar o encaminhamento stateful baseado em fluxo usando filtros de firewall stateless, também conhecidos como listas de controle de acesso (ACLs). O tráfego não tão direcionado segue o caminho padrão de encaminhamento baseado em fluxo. Ignorar o encaminhamento baseado em fluxo pode ser útil para o tráfego para o qual você deseja explicitamente evitar restrições de escala de sessão de fluxo.

Por padrão, os dispositivos de segurança da Juniper Networks que executam o Junos OS usam o encaminhamento baseado em fluxo. Serviços seletivos baseados em pacotes sem estado permitem que você configure o dispositivo para fornecer apenas processamento baseado em pacotes para tráfego selecionado com base em termos de filtro de entrada. Outro tráfego é processado para encaminhamento baseado em fluxo. Ignorar o encaminhamento baseado em fluxo é útil para implantações em que você deseja evitar restrições de escala de sessão e custos de criação e manutenção de sessões.

Quando você configura o dispositivo para processamento seletivo baseado em pacotes sem estado, os pacotes que entram no sistema são tratados de forma diferente, dependendo de determinadas condições:

Se um pacote satisfaz as condições de correspondência especificadas em termos de filtro de entrada, ele é marcado para o modo de pacote e todos os recursos configurados do modo pacote são aplicados a ele. Não são aplicados recursos de segurança baseados em fluxo. Isso os ignora.

Se um pacote não tiver sido sinalizado para o modo pacote, ele passa por processamento normal. Todos os serviços, exceto o MPLS, podem ser aplicados a esse tráfego.

A Figura 2 mostra o fluxo de tráfego com serviços seletivos baseados em pacotes sem estado ignorando o processamento baseado em fluxo.

Quando o pacote entra em uma interface, os filtros de pacote de entrada configurados na interface são aplicados.

Se o pacote corresponde às condições especificadas no filtro de firewall, um modificador de

packet-modeação é definido no pacote. O modificador de ação do modo pacote atualiza um campo de bits no buffer da chave do pacote — este campo de bits é usado para determinar se o encaminhamento baseado em fluxo precisa ser ignorado. Como resultado, o pacote com o modificador de ação do modo pacote ignora completamente o encaminhamento baseado em fluxo. A interface de saída para o pacote é determinada por uma busca de rota. Assim que a interface de saída do pacote for encontrada, os filtros são aplicados e o pacote é enviado para a interface de saída onde está enfileirado e programado para transmissão.Se o pacote não corresponder às condições especificadas neste termo do filtro, ele será avaliado em relação a outros termos configurados no filtro. Se, após todos os termos serem avaliados, um pacote não combinar com termos em um filtro, o pacote será silenciosamente descartado. Para evitar que os pacotes sejam descartados, você configura um termo no filtro especificando uma ação para aceitar todos os pacotes.

Um conjunto definido de serviços stateless está disponível com serviços seletivos baseados em pacotes sem estado:

Roteamento IPv4/IPv6 (protocolos unicast e multicast)

Classe de serviço (CoS)

Fragmentação e interleavamento de enlaces (LFI)

Encapsulamento de roteamento genérico (GRE)

Comutação de camada 2

Comutação de rótulo multiprotocol (MPLS)

Filtros de firewall stateless

Protocolo de transporte em tempo real comprimido (CRTP)

Embora o tráfego que exija serviços MPLS deva ser processado no modo pacote, em algumas circunstâncias pode ser necessário aplicar simultaneamente determinados serviços a esse tráfego que só podem ser fornecidos no modo de fluxo, como inspeção stateful, NAT e IPsec. Para direcionar o sistema a processar tráfego em modos de fluxo e pacote, você deve configurar várias instâncias de roteamento conectadas por meio de uma interface de túnel. Uma instância de roteamento deve ser configurada para processar os pacotes no modo de fluxo e a outra instância de roteamento deve ser configurada para processar os pacotes no modo pacote. Quando você usa uma interface de túnel para conectar instâncias de roteamento, o tráfego entre essas instâncias de roteamento é novamente injetado no caminho de encaminhamento e ele pode ser reprocessado usando um método de encaminhamento diferente.

Visão geral seletiva da configuração de serviços baseados em pacotes sem estado

Esse recurso tem suporte para dispositivos de firewall virtual srx300, SRX320, SRX340, SRX345, SRX380, SRX550M, SRX1500 e firewall virtual vSRX. Você configura serviços seletivos baseados em pacotes sem estado usando os filtros de firewall stateless, também conhecidos como listas de controle de acesso (ACLs). Você classifica o tráfego para encaminhamento baseado em pacotes especificando condições de correspondência nos filtros de firewall e configurando um packet-mode modificador de ação para especificar a ação. Assim que as condições e ações de correspondência forem definidas, os filtros de firewall são aplicados a interfaces relevantes.

Para configurar um filtro de firewall:

Quando o pacote entra em uma interface, os filtros de pacote de entrada configurados na interface são aplicados. Se o pacote combinar com as condições e packet-mode ação especificados estiver configurado, o pacote ignora completamente o encaminhamento baseado em fluxo.

Ao configurar filtros, fique atento à ordem dos termos dentro do filtro de firewall. Os pacotes são testados em cada termo na ordem em que ele está listado na configuração. Quando as primeiras condições de correspondência são encontradas, a ação associada a esse termo é aplicada ao pacote e a avaliação do filtro de firewall termina, a menos que o next term modificador de ação seja incluído. Se a ação next term for incluída, o pacote de correspondência é então avaliado em relação ao próximo termo no filtro de firewall; caso contrário, o pacote de correspondência não é avaliado em relação aos termos subsequentes no filtro de firewall.

Ao configurar filtros de firewall para serviços seletivos baseados em pacotes sem estado:

Identifique o tráfego com precisão que precisa ignorar o fluxo para evitar quedas desnecessárias de pacotes.

Certifique-se de aplicar o filtro de firewall com ação do modo pacote em todas as interfaces envolvidas no caminho de fluxo baseado em pacotes.

Certifique-se de configurar o tráfego TCP vinculado ao host para usar o encaminhamento baseado em fluxo — exclua esse tráfego ao especificar condições de correspondência para o termo de filtro de firewall que contém o

packet-modemodificador de ação. Qualquer tráfego TCP vinculado ao host configurado para ignorar o fluxo é descartado. O processamento de modo de fluxo assíncronos não é suportado com serviços seletivos baseados em pacotes sem estado.Configure filtros de pacote de entrada (não saída) com o

packet-modemodificador de ação.

Os filtros de firewall aninhados (configurando um filtro no prazo de outro filtro) não são suportados com serviços seletivos baseados em pacotes sem estado.

Alguns cenários típicos de implantação em que você pode configurar serviços seletivos baseados em pacotes sem estado são os seguintes:

Fluxo de tráfego entre interfaces privadas de LAN e WAN, como para tráfego intranet, onde o encaminhamento de ponta a ponta é baseado em pacotes

Fluxo de tráfego entre a LAN privada e interfaces WAN não tão seguras, onde o tráfego usa encaminhamento baseado em pacotes e baseado em fluxo para tráfego seguro e não tão seguro, respectivamente

Fluxo de tráfego entre a interface lan e WAN privada com failover para WAN IPsec baseada em fluxo quando o link WAN privado está desativado

Fluxo de tráfego da LAN baseada em fluxo para a WAN MPLS baseada em pacotes

Exemplo: configuração de serviços seletivos baseados em pacotes sem estado para o encaminhamento de ponta a ponta baseado em pacotes

Este exemplo mostra como configurar serviços seletivos baseados em pacotes sem estado para encaminhamento de ponta a ponta baseado em pacotes. Esse recurso é compatível com os dispositivos de firewall virtual SRX300, SRX320, SRX340, SRX345, SRX380, SRX550M, SRX1500 e vSRX

Requisitos

Antes de começar:

Entenda como configurar filtros de firewall sem estado.

Estabeleça conectividade básica. .

Visão geral

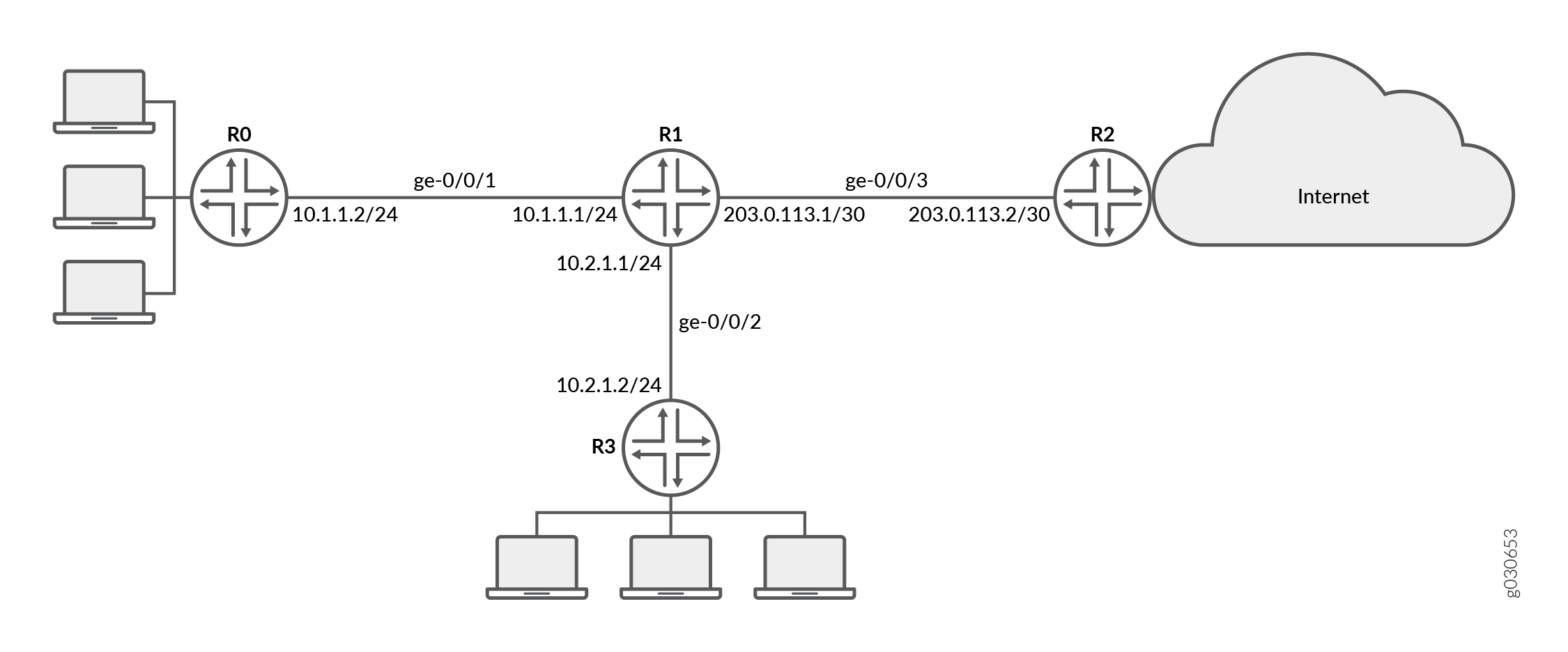

Neste exemplo, você configura os endereços IP para as interfaces em cada um dos dispositivos. Para R0 é 10.1.1.2/24 ; para R1 são 10,1,1,1/24, 10,2,1,1/24 e 203,0.113,1/30; para R2 é 203.0.113.2/30; e para R3 é 10.2.1.2/24. Você cria rotas estáticas e associa endereços próximos para os dispositivos da seguinte forma: R0 é 10.1.1.2, R1 é 198.51.100.2, R2 é 203.0.113.1 e R3 é 10.2.1.1.1.

Em seguida, no dispositivo R1 você configura uma zona chamada não confiável e atribuí-la à interface ge-0/0/3. Você também cria uma zona chamada confiança e atribui interfaces ge-0/0/1 e ge-0/0/2 a ela. Você configura zonas de confiança e não confiáveis para permitir que todos os serviços de aplicativos suportados como serviços de entrada. Você permite que o tráfego de qualquer endereço fonte, endereço de destino e aplicativo passe entre as zonas.

Em seguida, você cria o filtro de firewall bypass-flow-filter e define os termos bypass-flow-term-1 e bypass-flow-term-2 que combinam o tráfego entre interfaces internas ge-0/0/1 e ge-0/0/2 e que contêm o modificador de ação do modo pacote. Você define o termo aceitar descanso para aceitar todo o tráfego restante. Por fim, você aplica o filtro de desvio de fluxo do filtro de firewall em interfaces internas ge-0/0/1 e ge-0/0/2 (não na interface externa). Como resultado, todo o tráfego interno ignora o encaminhamento baseado em fluxo e o tráfego de e para a Internet não ignora o encaminhamento baseado em fluxo.

A Figura 3 mostra a topologia de rede usada neste exemplo.

As filiais da sua empresa estão conectadas entre si por meio de uma WAN privada. Para esse tráfego interno, o encaminhamento de pacotes é necessário porque a segurança não é um problema. Assim, para esse tráfego, você decide configurar serviços seletivos baseados em pacotes sem estado para ignorar o encaminhamento baseado em fluxo. O tráfego restante, de e para a Internet, usa o encaminhamento baseado em fluxo.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova qualquer quebra de linha, altere os detalhes necessários para combinar com a configuração da sua rede e, em seguida, copie e cole os comandos na CLI no nível de hierarquia e, em seguida, entre no [edit] commit modo de configuração.

{device R0}

[edit]

set interfaces ge-0/0/1 description "Internal 1" unit 0 family inet address 10.1.1.2/24

set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1

{device R1}

set interfaces ge-0/0/1 description "Internal 1" unit 0 family inet address 10.1.1.1/24

set interfaces ge-0/0/2 description "Internal 2" unit 0 family inet address 10.2.1.1/24

set interfaces ge-0/0/3 description "Internet" unit 0 family inet address 203.0.113.1/30

set routing-options static route 0.0.0.0/0 next-hop 203.0.113.2

set security zones security-zone untrust interfaces ge-0/0/3

set security zones security-zone trust interfaces ge-0/0/1

set security zones security-zone trust interfaces ge-0/0/2

set security zones security-zone trust host-inbound-traffic system-services all

set security zones security-zone untrust host-inbound-traffic system-services all

set security policies from-zone trust to-zone untrust policy Internet-traffic match source-address any destination-address any application any

set security policies from-zone trust to-zone untrust policy Internet-traffic then permit

set security policies from-zone untrust to-zone trust policy Incoming-traffic match source-address any destination-address any application any

set security policies from-zone untrust to-zone trust policy Incoming-traffic then permit

set security policies from-zone trust to-zone trust policy Intrazone-traffic match source-address any destination-address any application any

set security policies from-zone trust to-zone trust policy Intrazone-traffic then permit

set firewall family inet filter bypass-flow-filter term bypass-flow-term-1 from source-address 10.1.1.0/24

set firewall family inet filter bypass-flow-filter term bypass-flow-term–1 from destination-address 10.2.1.0/24

set firewall family inet filter bypass-flow-filter term bypass-flow-term-1 then packet-mode

set firewall family inet filter bypass-flow-filter term bypass-flow-term-2 from source-address 10.2.1.0/24

set firewall family inet filter bypass-flow-filter term bypass-flow-term-2 from destination-address 10.1.1.0/24

set firewall family inet filter bypass-flow-filter term bypass-flow-term-2 then packet-mode

set firewall family inet filter bypass-flow-filter term accept-rest then accept

set interfaces ge-0/0/1 description "Internal 1" unit 0 family inet filter input bypass-flow-filer

set interfaces ge-0/0/2 description "Internal 2" unit 0 family inet filter input bypass-flow-filer

{device R2}

set interfaces ge-0/0/3 description "Internet" unit 0 family inet address 10.1.1.2/30

set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1

{device R3}

[edit]

set interfaces ge-0/0/2 description "Internal 2" unit 0 family inet address 10.2.1.2/24

set routing-options static route 0.0.0.0/0 next-hop 10.2.1.1

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar serviços seletivos baseados em pacotes sem estado para encaminhamento baseado em pacotes de ponta a ponta:

Configure os endereços IP para as interfaces nos dispositivos R0, R1, R2 e R3.

{device R0} [edit] user@host#set interfaces ge-0/0/1 description "Internal 1" unit 0 family inet address 10.1.1.2/24{device R1} [edit] user@host#set interfaces ge-0/0/1 description "Internal 1" unit 0 family inet address 10.1.1.1/24user@host#set interfaces ge-0/0/2 description "Internal 2" unit 0 family inet address 10.2.1.1/24user@host#set interfaces ge-0/0/3 description "Internet" unit 0 family inet address 203.0.113.1/30{device R2} [edit] user@host#set interfaces ge-0/0/3 description "Internet" unit 0 family inet address 203.0.113.1/30{device R3} [edit] user@host#set interfaces ge-0/0/2 description "Internal 2" unit 0 family inet address 10.2.1.2/24Crie rotas estáticas e associe os endereços próximos apropriados para dispositivos R0, R1, R2 e R3.

{device R0} [edit] user@host#set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1{device R1} [edit] user@host#set routing-options static route 0.0.0.0/0 next-hop 203.0.113.1{device R2} [edit] user@host#set routing-options static route 0.0.0.0/0 next-hop 203.0.113.2{device R3} [edit] user@host#set routing-options static route 0.0.0.0/0 next-hop 10.2.1.1Configure zonas de segurança e atribua interfaces.

{device R1} [edit] user@host#set security zones security-zone untrust interfaces ge-0/0/3user@host#set security zones security-zone trust interfaces ge-0/0/1user@host#set security zones security-zone trust interfaces ge-0/0/2Configure serviços de aplicativos para zonas.

{device R1} [edit] user@host#set security zones security-zone trust host-inbound-traffic system-services alluser@host#set security zones security-zone untrust host-inbound-traffic system-services allConfigure uma política de segurança

{device R1} [edit] user@host#set security policies from-zone trust to-zone untrust policy Internet-traffic match source-address any destination-address any application anyuser@host#set security policies from-zone trust to-zone untrust policy Internet-traffic then permituser@host#set security policies from-zone untrust to-zone trust policy Incoming-traffic match source-address any destination-address any application anyuser@host#set security policies from-zone untrust to-zone trust policy Incoming-traffic then permituser@host#set security policies from-zone trust to-zone trust policy Intrazone-traffic match source-address any destination-address any application anyuser@host#set security policies from-zone trust to-zone trust policy Intrazone-traffic then permitCrie um filtro de firewall e defina os termos para todo o tráfego de encaminhamento baseado em pacotes.

{device R1} [edit] user@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term-1 from source-address 10.1.1.0/24user@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term–1 from destination-address 10.2.1.0/24user@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term-1 then packet-modeuser@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term-2 from source-address 10.2.1.0/24user@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term-2 from destination-address 10.1.1.0/24user@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term-2 then packet-modeEspecifique outro termo para o tráfego restante.

{device R1} [edit] user@host#set firewall family inet filter bypass-flow-filter term accept-rest then acceptAplique o filtro de firewall em interfaces relevantes.

{device R1} [edit] user@host#set interfaces ge-0/0/1 description "Internal 1" unit 0 family inet filter input bypass-flow-fileruser@host#set interfaces ge-0/0/2 description "Internal 2" unit 0 family inet filter input bypass-flow-filer

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show interfaces, show routing-optionse show firewall comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

{device R0}

[edit]

user@host# show interfaces

ge-0/0/1 {

description “Internal 1”

unit 0 {

family inet {

address 10.1.1.2/24

}

}

}

{device R0}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 10.1.1.1;

}

{device R2}

[edit]

user@host# show interfaces

ge-0/0/3 {

description “Internet”

unit 0 {

family inet {

address 203.0.113.2/30;

}

}

}

{device R2}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 203.0.113.1;

}

{device R3}

[edit]

user@host# show interfaces

ge-0/0/2 {

description “Internal 2”

unit 0 {

family inet {

address 10.2.1.2/24;

}

}

}

{device R3}

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 10.2.1.1;

}

{device R1}

[edit]

user@host# show interfaces

ge-0/0/1 {

description “internal 1”

unit 0 {

family inet {

filter {

input bypass-flow-filter;

}

address 10.1.1.1/24;

}

}

}

ge-0/0/2 {

description “Internal 2”

unit 0 {

family inet {

filter {

input bypass-flow-filter;

}

address 10.2.1.1/24;

}

}

}

ge-0/0/3 {

description “Internet”

unit 0 {

family inet {

address 203.0.113.1/30;

}

}

}

{device R1}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 203.0.113.1;

}

{device R1}

[edit]

user@host# show firewall

family inet {

filter bypass-flow-filter {

term bypass-flow-term-1 {

from {

source-address {

10.1.1.0/24;

}

destination-address {

10.2.1.0/24;

}

}

then packet-mode;

}

term bypass-flow-term-2 {

from {

source-address {

10.2.1.0/24;

}

destination-address {

10.1.1.0/24;

}

}

then packet-mode;

}

term accept-rest {

then accept;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

- Verificando a configuração de ponta a ponta baseada em pacotes

- Verificação do estabelecimento de sessão no tráfego intranet

- Verificação do estabelecimento de sessão no tráfego da Internet

Verificando a configuração de ponta a ponta baseada em pacotes

Propósito

Verifique se os serviços seletivos baseados em pacotes sem estado estão configurados.

Ação

A partir do modo de configuração, entre no show interfaces, show routing-options, show security zonese show security policiesshow firewall comandos.

Verifique se a saída mostra a configuração pretendida do filtro de firewall, interfaces e políticas.

Verifique se os termos estão listados na ordem em que você deseja que os pacotes sejam testados. Você pode mover termos dentro de um filtro de firewall usando o insert comando.

Verificação do estabelecimento de sessão no tráfego intranet

Propósito

Verifique se as sessões são estabelecidas quando o tráfego é transmitido para interfaces dentro da Intranet.

Ação

Para verificar se as sessões estão estabelecidas, execute as seguintes tarefas:

No dispositivo

R1, insira o comando do modoclear security flow session alloperacional para limpar todas as sessões de fluxo de segurança existentes.No dispositivo

R0, insira o comando de modopingoperacional para transmitir tráfego ao dispositivoR3.No dispositivo

R1, com o tráfego transmitindo dos dispositivosR0atéR3o outroR1, insira o comando do modoshow security flow sessionoperacional.Flow Sessions on FPC10 PIC1: Total sessions: 0 Flow Sessions on FPC10 PIC2: Total sessions: 0 Flow Sessions on FPC10 PIC3: Total sessions: 0

Para verificar sessões estabelecidas, certifique-se de entrar no show security flow session comando enquanto o ping comando está enviando e recebendo pacotes.

Começando no Junos OS Release 15.1X49-D30 e Junos OS Release 17.3R1, os resumos do fluxo de sessão incluem IDs de sessão de CP.

{device R0}

user@host> ping 203.0.113.6

PING 203.0.113.6 (203.0.113.6): 56 data bytes 64 bytes from 203.0.113.6: icmp_seq=0 ttl=63 time=2.326 ms 64 bytes from 203.0.113.6: icmp_seq=1 ttl=63 time=2.569 ms 64 bytes from 203.0.113.6: icmp_seq=2 ttl=63 time=2.565 ms 64 bytes from 203.0.113.6: icmp_seq=3 ttl=63 time=2.563 ms 64 bytes from 203.0.113.6: icmp_seq=4 ttl=63 time=2.306 ms 64 bytes from 203.0.113.6: icmp_seq=5 ttl=63 time=2.560 ms 64 bytes from 203.0.113.6: icmp_seq=6 ttl=63 time=4.130 ms 64 bytes from 203.0.113.6: icmp_seq=7 ttl=63 time=2.316 ms ...

{device R1}

user@host> show security flow session

Flow Sessions on FPC10 PIC1: Total sessions: 0 Flow Sessions on FPC10 PIC2: Total sessions: 0 Flow Sessions on FPC10 PIC3: Total sessions: 0

A saída mostra o tráfego transmitindo de R0 para R3 e nenhuma sessão está estabelecida. Neste exemplo, você aplicou o modificador de ação bypass-flow-filter em interfaces Internal 1 e Internal 2 para o tráfego Intranet de sua empresa.packet-mode Essa saída verifica se o tráfego entre as duas interfaces está ignorando corretamente o encaminhamento baseado em fluxo e, portanto, nenhuma sessão é estabelecida.

Verificação do estabelecimento de sessão no tráfego da Internet

Propósito

Verifique se as sessões são estabelecidas quando o tráfego é transmitido para a Internet.

Ação

Para verificar se o tráfego para a Internet está usando o encaminhamento baseado em fluxo e sessões estão estabelecidas, execute as seguintes tarefas:

No dispositivo

R1, insira o comando do modoclear security flow session alloperacional para limpar todas as sessões de fluxo de segurança existentes.No dispositivo

R0, insira o comando de modopingoperacional para transmitir tráfego ao dispositivoR2.No dispositivo

R1, com o tráfego transmitindo deR0atéR2o outroR1, insira o comando do modoshow security flow sessionoperacional.

Para verificar sessões estabelecidas, certifique-se de entrar no show security flow session comando enquanto o ping comando está enviando e recebendo pacotes.

{device R0}

user@host> ping 10.2.1.2 -c 10

PING 10.2.1.2 (10.2.1.2) 56(84) bytes of data. 64 bytes from 10.2.1.2: icmp_seq=1 ttl=63 time=6.07 ms 64 bytes from 10.2.1.2: icmp_seq=2 ttl=63 time=4.24 ms 64 bytes from 10.2.1.2: icmp_seq=3 ttl=63 time=2.85 ms 64 bytes from 10.2.1.2: icmp_seq=4 ttl=63 time=6.14 ms ...

{device R1}

user@host>show security flow session

Flow Sessions on FPC10 PIC1: Session ID: 410000077, Policy name: Internet-traffic/5, Timeout: 2, Valid In: 10.1.1.2/3 --> 10.2.1.2/32055;icmp, If: ge-0/0/1.0, Pkts: 1, Bytes: 84, CP Session ID: 410000198 Out: 10.2.1.2/32055 --> 10.1.1.2/3;icmp, If: ge-0/0/2.0, Pkts: 1, Bytes: 84, CP Session ID: 410000198 Total sessions: 1 Flow Sessions on FPC10 PIC2: Session ID: 420000079, Policy name: Internet-traffic/5, Timeout: 2, Valid In: 10.1.1.2/5 --> 10.2.1.2/32055;icmp, If: ge-0/0/1.0, Pkts: 1, Bytes: 84, CP Session ID: 420000163 Out: 10.2.1.2/32055 --> 10.1.1.2/5;icmp, If: ge-0/0/2.0, Pkts: 1, Bytes: 84, CP Session ID: 420000163 Total sessions: 1 Flow Sessions on FPC10 PIC3: Session ID: 430000090, Policy name: Internet-traffic/5, Timeout: 4, Valid In:10.1.1.2/7 --> 10.2.1.2/32055;icmp, If: ge-0/0/1.0, Pkts: 1, Bytes: 84, CP Session ID: 430000088 Out: 10.2.1.2/32055 --> 10.1.1.2/7;icmp, If: ge-0/0/2.0, Pkts: 1, Bytes: 84, CP Session ID: 430000088 Total sessions: 1

A saída mostra o tráfego transmitindo de dispositivos R0 para R1 sessões estabelecidas. Neste exemplo, você não aplicou o modificador packet-mode de ação bypass-flow-filter na interface Internet para o tráfego de Internet da sua empresa. Essa saída verifica se o tráfego para a Internet está usando corretamente o encaminhamento baseado em fluxo e, portanto, as sessões são estabelecidas.

Transmita tráfego do dispositivo R3 para R2 e use os comandos nesta seção para verificar sessões estabelecidas.

Exemplo: configuração de serviços seletivos baseados em pacotes sem estado para encaminhamento baseado em pacotes e baseados em fluxo

Este exemplo mostra como configurar serviços seletivos baseados em pacotes sem estado para encaminhamento baseado em pacotes e baseados em fluxo. Esse recurso tem suporte para dispositivos de firewall virtual srx300, SRX320, SRX340, SRX345, SRX380, SRX550M, SRX1500 e firewall virtual vSRX.

Requisitos

Antes de começar:

Entenda como configurar filtros de firewall sem estado.

Estabeleça conectividade básica. .

Visão geral

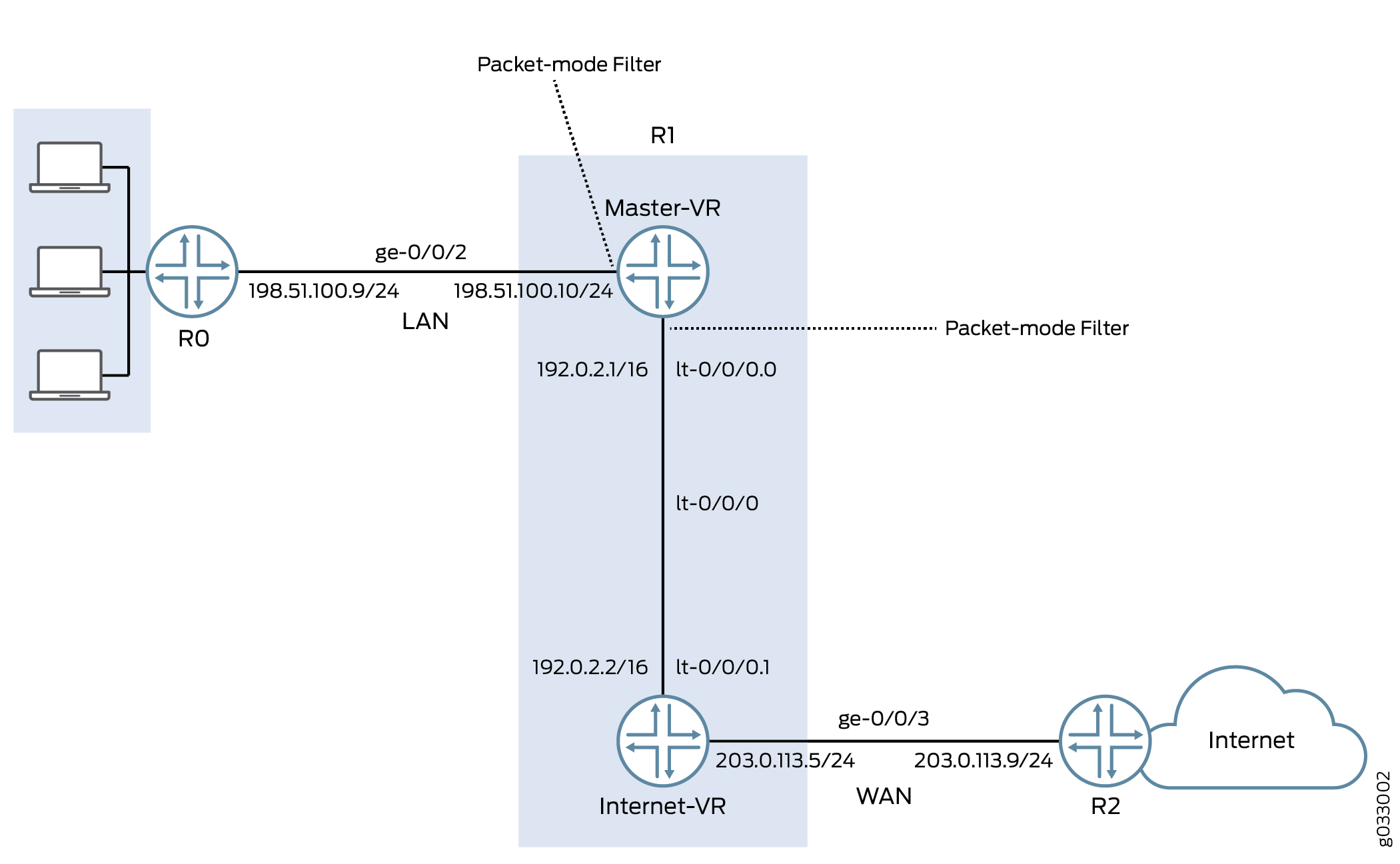

Neste exemplo, você configura os endereços IP para as interfaces em cada um dos dispositivos. Para o dispositivo R0 como 198.51.100.9/24; para R1 são198,51,100,10/24 e 203,0,113,5/24; e para R2 é 203.0.113.9/24. No dispositivo R1, você define uma interface de serviço interna lt-0/0/0 entre instâncias de roteamento e configura uma relação de peer entre dois dispositivos virtuais. Em seguida, você cria duas zonas de segurança, zona principal-VR e zona internet-VR, atribui interfaces relacionadas a elas e as configura para permitir todos os aplicativos e protocolos suportados.

Em seguida, você configura políticas e especifica que todos os pacotes são permitidos. Você configura uma instância de roteamento de dispositivo virtual Internet-VR e atribui interfaces para encaminhamento baseado em fluxo. Você habilita o OSPF nos dispositivos R0, R1 e R2. No Dispositivo R2, você configura o filtro de desvio de fluxo com o termo bypass-flow-term que contém o modificador de ação do modo pacote. Como você não especificou nenhuma condição de correspondência, este filtro se aplica a todo o tráfego que atravessa as interfaces em que é aplicado.

Por fim, no dispositivo R1 você aplica o filtro de firewall de desvio de fluxo em interfaces internas ge-0/0/2.0 e lt-0/0/0.0. Você não aplica o filtro nas interfaces associadas à instância de roteamento Internet-VR. Como resultado, todo o tráfego que atravessa as interfaces LAN associadas à instância primária de roteamento usa o encaminhamento baseado em pacotes e todo o tráfego que atravessa a instância de roteamento Internet-VR usa o encaminhamento baseado em fluxo.

A Figura 4 mostra a topologia de rede usada neste exemplo.

A interface voltada para a LAN privada não precisa de nenhum serviço de segurança, mas a interface voltada para a WAN precisa de segurança. Neste exemplo, você decide configurar o encaminhamento baseado em pacotes e baseado em fluxo para tráfego seguro e não tão seguro, configurando duas instâncias de roteamento — uma que lida com o encaminhamento baseado em pacotes e a outra lidando com o encaminhamento baseado em fluxo.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova qualquer quebra de linha, altere os detalhes necessários para combinar com a configuração da sua rede e, em seguida, copie e cole os comandos na CLI no nível de hierarquia e, em seguida, entre no [edit] commit modo de configuração.

{device R0}

set interfaces description “Connect to Primary VR” ge-0/0/2 unit 0 family inet address 198.51.100.9/24

set protocols ospf area 0.0.0.0 interface ge-0/0/2.0

{device R1}

set interfaces description “Connect to R0” ge-0/0/2 unit 0 family inet address 198.51.100.10/24

set interfaces description “Connect to R2” ge-0/0/3 unit 0 family inet address 203.0.113.5/24

set interfaces lt-0/0/0 unit 0 encapsulation frame-relay dlci 100 peer-unit 1 family inet address 192.0.2.1/16

set interfaces lt-0/0/0 unit 1 encapsulation frame-relay dlci 100 peer-unit 0 family inet address 192.0.2.2/16

set security zones security-zone Primary-VR-zone host-inbound-traffic system-services all

set security zones security-zone Primary-VR-zone host-inbound-traffic protocols all

set security zones security-zone Primary-VR-zone interfaces ge-0/0/2.0

set security zones security-zone Primary-VR-zone interfaces lt-0/0/0.0

set security zones security-zone Internet-VR-zone host-inbound-traffic system-services all

set security zones security-zone Internet-VR-zone host-inbound-traffic protocols all

set security zones security-zone Internet-VR-zone interfaces ge-0/0/3.0

set security zones security-zone Internet-VR-zone interfaces lt-0/0/0.1

set security policies default-policy permit-all

set routing-instances Internet-VR instance-type virtual-router interface lt-0/0/0.1

set routing-instances Internet-VR instance-type virtual-router interface ge-0/0/3.0

set protocols ospf area 0.0.0.0 interface ge-0/0/2.0

set protocols ospf area 0.0.0.0 interface lt-0/0/0.0

set routing-instances Internet-VR protocols ospf area 0.0.0.0 interface lt-0/0/0.1

set routing-instances Internet-VR protocols ospf area 0.0.0.0 interface ge-0/0/3.0

set firewall family inet filter bypass-flow-filter term bypass-flow-term then accept

set firewall family inet filter bypass-flow-filter term bypass-flow-term then packet-mode

set interfaces ge-0/0/2 unit 0 family inet filter input bypass-flow-filter

set interfaces lt-0/0/0 unit 0 family inet filter input bypass-flow-filter

{device R2}

set interfaces description “Connect to Internet-VR” ge-0/0/3 unit 0 family inet address 203.0.113.9/24

set protocols ospf area 0.0.0.0 interface ge-0/0/3

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar serviços seletivos baseados em pacotes sem estado para encaminhamento baseado em pacotes de ponta a ponta:

Configure os endereços IP para as interfaces.

{device R0} [edit] user@host#set interfaces description “Connect to Primary VR” ge-0/0/2 unit 0 family inet address 198.51.100.9/24{device R1} [edit] user@host#set interfaces description “Connect to R0” ge-0/0/2 unit 0 family inet address 198.51.100.10/24user@host#set interfaces description “Connect to R2” ge-0/0/3 unit 0 family inet address 203.0.113.5/24{device R2} [edit] user@host#set interfaces description “Connect to Internet-VR” ge-0/0/3 unit 0 family inet address 203.0.113.9/24Defina uma interface de serviço interna entre instâncias de roteamento.

{device R1} [edit] user@host#set interfaces lt-0/0/0 unit 0 encapsulation frame-relay dlci 100 peer-unit 1 family inet address 192.0.2.1/16user@host#set interfaces lt-0/0/0 unit 1 encapsulation frame-relay dlci 100 peer-unit 0 family inet address 192.0.2.2/16Configure zonas de segurança.

{device R1} [edit] user@host#set security zones security-zone Primary-VR-zone host-inbound-traffic system-services alluser@host#set security zones security-zone Primary-VR-zone host-inbound-traffic protocols alluser@host#set security zones security-zone Primary-VR-zone interfaces ge-0/0/2.0user@host#set security zones security-zone Primary-VR-zone interfaces lt-0/0/0.0user@host#set security zones security-zone Internet-VR-zone host-inbound-traffic system-services alluser@host#set security zones security-zone Internet-VR-zone host-inbound-traffic protocols alluser@host#set security zones security-zone Internet-VR-zone interfaces ge-0/0/3.0user@host#set security zones security-zone Internet-VR-zone interfaces lt-0/0/0.1Configure políticas.

{device R1} [edit] user@host#set security policies default-policy permit-allConfigure uma instância de roteamento de dispositivos virtuais.

{device R1} [edit] user@host#set routing-instances Internet-VR instance-type virtual-router interface lt-0/0/0.1user@host#set routing-instances Internet-VR instance-type virtual-router interface ge-0/0/3.0Habilite o OSPF em todas as interfaces da rede.

{device R0} [edit] user@host#set protocols ospf area 0.0.0.0 interface ge-0/0/2.0{device R1 for Primary-VR} [edit] user@host#set protocols ospf area 0.0.0.0 interface ge-0/0/2.0user@host#set protocols ospf area 0.0.0.0 interface lt-0/0/0.0{device R1 for Internet-VR} [edit] user@host#set routing-instances Internet-VR protocols ospf area 0.0.0.0 interface lt-0/0/0.1user@host#set routing-instances Internet-VR protocols ospf area 0.0.0.0 interface ge-0/0/3.0{device R2} [edit] user@host#set protocols ospf area 0.0.0.0 interface ge-0/0/3Crie um filtro de firewall e defina um termo para tráfego de encaminhamento baseado em pacotes.

{device R1} [edit] user@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term then acceptuser@host#set firewall family inet filter bypass-flow-filter term bypass-flow-term then packet-modeAplique o filtro de firewall em interfaces relevantes.

{device R1} [edit] user@host#set interfaces ge-0/0/2 unit 0 family inet filter input bypass-flow-filteruser@host#set interfaces lt-0/0/0 unit 0 family inet filter input bypass-flow-filter

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show interfacesshow routing-instancesshow protocolsshow securitycomandos e show firewall os comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

{device R0}

[edit]

user@host# show interfaces

ge-0/0/2 {

description “Connect to Primary-VR”

unit 0 {

family inet {

address 198.51.100.9/24

}

}

}

{device R0}

[edit]

user@host# show protocols

ospf {

area 0.0.0.0/0 {

interface ge-0/0/2.0;

}

}

{device R2}

[edit]

user@host# show interfaces

ge-0/0/3 {

description “Connect to Internet-VR”

unit 0 {

family inet {

address 203.0.113.9/24;

}

}

}

{device R2}

[edit]

user@host# show protocols

ospf {

area 0.0.0.0/0 {

interface ge-0/0/3.0;

}

}

{device R1}

[edit]

user@host# show interfaces

ge-0/0/2 {

description “Connect to R0”

unit 0 {

family inet {

filter {

input bypass-flow-filter;

}

address 198.51.100.10/24;

}

}

}

lt-0/0/0 {

unit 0 {

encapsulation frame-relay;

dlci 100;

peer-unit 1;

family inet {

filter {

input bypass-flow-filter

}

address 192.0.2.1/16;

}

}

unit 1{

encapsulation frame-relay;

dlci 100;

peer-unit 0;

family inet {

address 192.0.2.2/16 ;

}

}

}

{device R1}

[edit]

user@host# show protocols

ospf {

area 0.0.0.0/0 {

interface ge-0/0/2.0;

interface lt-0/0/0.0;

}

}

{device R1}

[edit]

user@host# show firewall

filter bypass-flow-filter {

term bypass-flow-term {

then {

packet-mode;

accept;

}

}

}

{device R1}

[edit]

user@host# show routing-instances

Internet-VR {

instance-type virtual-router;

interface lt-0/0/0.1;

interface ge-0/0/3.0;

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/3.0;

lt-0/0/0.1;

}

}

}

}

{device R1}

[edit]

user@host# show security

security zone Primary-VR-zone {

host-inbound-traffic {

system-services {

all;

{

protocols {

all;

{

{

intefaces {

ge-0/0/2.0;

lt-0/0/0.0;

{

{

security zone Internet-VR-zone {

host-inbound-traffic {

system-services {

all;

{

protocols {

all;

}

}

intefaces {

ge-0/0/3.0;

lt-0/0/0.1;

{

{

policies {

default-policy {

permit-all;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

- Verificando a configuração baseada em pacotes para a configuração baseada em fluxo

- Verificação do estabelecimento de sessão no tráfego lan

- Verificação do estabelecimento de sessão no tráfego da Internet

Verificando a configuração baseada em pacotes para a configuração baseada em fluxo

Propósito

Verifique se os serviços seletivos baseados em pacotes sem estado estão configurados para encaminhamento baseado em pacotes e baseados em fluxo.

Ação

A partir do modo de configuração, entre no show interfaces, show protocols, show securitye show routing-instancesshow firewall comandos.

Verifique se a saída mostra a configuração pretendida do filtro de firewall, instâncias de roteamento, interfaces e políticas.

Verifique se os termos estão listados na ordem em que você deseja que os pacotes sejam testados. Você pode mover termos dentro de um filtro de firewall usando o insert comando.

Verificação do estabelecimento de sessão no tráfego lan

Propósito

Verifique se as sessões estão estabelecidas quando o tráfego é transmitido em interfaces dentro da LAN.

Ação

Para verificar se as sessões estão estabelecidas, execute as seguintes tarefas:

No dispositivo

R1, do modo operacional, entre noclear security flow session allcomando para limpar todas as sessões de fluxo de segurança existentes.No dispositivo

R0, do modo operacional, entre nopingcomando para transmitir tráfego ao dispositivoPrimary-VR.No dispositivo

R1, com o tráfego transmitindo dos dispositivosR0atéR1o modo operacional, entre noshow security flow sessioncomando.

Para verificar sessões estabelecidas, garanta que você insira o show security flow session comando enquanto o ping comando está enviando e recebendo pacotes.

{device R0}

user@host> ping 192.0.2.1

PING 192.0.2.1 (192.0.2.1): 56 data bytes 64 bytes from 192.0.2.1: icmp_seq=0 ttl=63 time=2.208 ms 64 bytes from 192.0.2.1: icmp_seq=1 ttl=63 time=2.568 ms 64 bytes from 192.0.2.1: icmp_seq=2 ttl=63 time=2.573 ms 64 bytes from 192.0.2.1: icmp_seq=3 ttl=63 time=2.310 ms 64 bytes from 192.0.2.1: icmp_seq=4 ttl=63 time=1.566 ms 64 bytes from 192.0.2.1: icmp_seq=5 ttl=63 time=1.569 ms ...

{device R1}

user@host> show security flow session

0 sessions displayed

A saída mostra o tráfego transmitindo de R0 para Primary-VR e nenhuma sessão está estabelecida. Neste exemplo, você aplicou o modificador de ação bypass-flow-filter em interfaces ge-0/0/0 e lt-0/0/0.0 para o tráfego lan de sua empresa.packet-mode Essa saída verifica se o tráfego entre as duas interfaces está ignorando corretamente o encaminhamento baseado em fluxo e, portanto, nenhuma sessão é estabelecida.

Verificação do estabelecimento de sessão no tráfego da Internet

Propósito

Verifique se as sessões são estabelecidas quando o tráfego é transmitido para a Internet.

Ação

Para verificar se o tráfego para a Internet está usando o encaminhamento baseado em fluxo e sessões estão estabelecidas, execute as seguintes tarefas:

No dispositivo

R1, do modo operacional, entre noclear security flow session allcomando para limpar todas as sessões de fluxo de segurança existentes.No dispositivo

R0, do modo operacional, entre nopingcomando para transmitir tráfego ao dispositivoR2.No dispositivo

R1, com o tráfego transmitindo deR0atéR2o outroR1, do modo operacional entra noshow security flow sessioncomando.root@host> show security flow session Flow Sessions on FPC10 PIC1: Total sessions: 0 Flow Sessions on FPC10 PIC2: Total sessions: 0 Flow Sessions on FPC10 PIC3: Total sessions: 0

Para verificar sessões estabelecidas, garanta que você insira o show security flow session comando enquanto o ping comando está enviando e recebendo pacotes.

{device R0}

user@host> ping 192.0.2.1 -c 10

PING 60.0.0.1 (60.0.0.1) 56(84) bytes of data. 64 bytes from 192.0.2.1: icmp_seq=1 ttl=64 time=1.98 ms 64 bytes from 192.0.2.1: icmp_seq=2 ttl=64 time=1.94 ms 64 bytes from 192.0.2.1: icmp_seq=3 ttl=64 time=1.92 ms 64 bytes from 192.0.2.1: icmp_seq=4 ttl=64 time=1.89 ms ...

{device R1}

user@host> show security flow session

Session ID: 189900, Policy name: default-policy/2, Timeout: 2 In: 198.51.100.9/0 --> 192.0.2.1/5924;icmp, If: lt-0/0/0.1 Out: 192.0.2.1/5924 --> 198.51.100.9/0;icmp, If: ge-0/0/3.0 Session ID: 189901, Policy name: default-policy/2, Timeout: 2 In: 198.51.100.9/1 --> 192.0.2.1/5924;icmp, If: lt-0/0/0.1 Out: 192.0.2.1/5924 --> 198.51.100.9/1;icmp, If: ge-0/0/3.0 Session ID: 189902, Policy name: default-policy/2, Timeout: 4 In: 198.51.100.9/2 --> 192.0.2.1/5924;icmp, If: lt-0/0/0.1 Out: 192.0.2.1/5924 --> 198.51.100.9/2;icmp, If: ge-0/0/3.0 3 sessions displayed

A saída mostra o tráfego transmitindo de dispositivos R0 para R2 sessões estabelecidas. Neste exemplo, você não aplicou o modificador de ação bypass-flow-filter packet-mode em instância Internet-VR de roteamento para o tráfego de Internet da sua empresa. Essa saída verifica se o tráfego para a Internet está usando corretamente o encaminhamento baseado em fluxo e, portanto, as sessões são estabelecidas.

Observe que as sessões são estabelecidas apenas quando o tráfego estiver fluindo entre lt-0/0/0.1 e ge-0/0/3 não quando o tráfego estiver fluindo entre ge-0/0/2 e lt-0/0/0.0.

Tabela de histórico de mudanças

O suporte de recursos é determinado pela plataforma e versão que você está usando. Use o Feature Explorer para determinar se um recurso é suportado em sua plataforma.