NESTA PÁGINA

Exemplo: configure uma malha de ponte com roteamento central EVPN-VXLAN

Os data centers modernos dependem de uma malha IP. Uma malha de IP usa a sinalização de VPN Ethernet (EVPN) baseada em BGP no plano de controle e encapsulamento de LAN virtual extensível (VXLAN) no plano de dados. Essa tecnologia oferece uma solução baseada em padrões e de alto desempenho para a ponte de Camada 2 (L2) dentro de uma VLAN e para o roteamento entre VLANs.

Na maioria dos casos, existe uma relação de um para um entre um VLAN do usuário e um identificador de rede VXLAN (VNI). Como resultado, as abreviações VLAN e VXLAN são frequentemente usadas de maneira intercambiável. Por padrão, o encapsulamento VXLAN tira qualquer tag VLAN de entrada quando recebida de uma porta de acesso. O restante do quadro Ethernet está encapsulado em VXLAN para transporte por toda a malha. No ponto de saída, o encapsulamento VXLAN é despido e a tag VLAN (se houver) é reinserida antes que o quadro seja enviado para o dispositivo conectado.

Este é um exemplo de uma malha IP EVPN-VXLAN baseada em uma arquitetura de ponte roteada centralmente (CRB). As interfaces de roteamento e ponte integradas (IRB) oferecem conectividade de Camada 3 (L3) a servidores e VMs que pertencem a diferentes VLANs e redes. Essas interfaces IRB servem como o gateway padrão para tráfego entre VLAN em uma malha. Eles também servem como destinos remotos para a malha, como no caso da Interconexão de Data Center (DCI). Em um design crb você define as interfaces IRB apenas nos dispositivos spine. Tal design é, portanto, referido como sendo roteado centralmente, pois todo roteamento ocorre nas spines.

Para um exemplo de um projeto de ponte com roteamento de borda (ERB), veja Exemplo: Configuração de uma malha de ponte com roteamento de borda EVPN-VXLAN com um gateway Anycast

Para obter informações de fundo sobre a tecnologia EVPN-VXLAN e arquiteturas suportadas, veja EVPN Primer.

Requisitos

O exemplo original usava os seguintes componentes de hardware e software:

-

Dois switches QFX10002 (Spine 1 e Spine 2) executando o software Junos OS Release 15.1X53-D30.

-

Quatro switches QFX5100 (Leaf 1 a Leaf 4) executando o software Junos OS Release 14.1X53-D30.

-

Atualizado e validado novamente usando o Junos OS Release 20.4R1.

-

Veja o resumo do hardware de uma lista de plataformas suportadas.

-

Visão geral

Neste exemplo, os servidores físicos que oferecem suporte a três grupos de usuários (ou seja, três VLANs) exigem a seguinte conectividade:

- Os servidores A e C devem ser capazes de se comunicar em L2. Esses servidores devem compartilhar uma sub-rede e, portanto, uma VLAN.

- Os servidores B e D devem estar em VLANs separadas para isolar a transmissão. Esses servidores devem ser capazes de se comunicar noL3.

- Os servidores A e C não devem ser capazes de se comunicar com servidores B e D.

Para atender a esses requisitos de conectividade, esses protocolos e tecnologias são usados:

-

A EVPN estabelece uma ponte virtual L2 para conectar servidores A e C e coloca servidores B e D em suas respectivas VLANs.

-

Dentro da topologia EVPN, o BGP troca informações de rota.

-

O VXLAN tunela os quadros L2 pela malha L3 subjacente. O uso do encapsulamento VXLAN preserva a malha L3 para uso por protocolos de roteamento.

-

Interfaces IRB roteam pacotes IP entre as VLANs.

Novamente, as interfaces IRB são configuradas apenas nos dispositivos spine, para pontes roteadas centralmente (CRB). Neste design, os dispositivos spine funcionam como gateways L3 para os diversos servidores, VMs ou cargas de trabalho em contêiner conectados às portas de acesso nos switches leaf. Quando as cargas de trabalho trocam dados em suas próprias VLANs, a leaf faz a ponte entre o tráfego. O tráfego encapsulado VXLAN resultante é então enviado através das spines como tráfego underlay (IP). Para tráfego intra-VLAN, a funcionalidade de endpoint de túnel virtual (VTEP) VXLAN da spine não é usada. O tráfego intra-VLAN é enviado entre os VTEPs na folha de origem e destino.

Por outro lado, o tráfego entre VLAN (e entre malhas) deve ser roteado. Este tráfego é encapsulado em VXLAN e colocado pela folha até a spine. As folhas sabem enviar esse tráfego para a spine porque a fonte, que precisa de roteamento, visa o endereço MAC de destino do gateway padrão da VLAN. Em outras palavras, os quadros que são enviados para o endereço MAC do IRB são encaminhados em L2 para o dispositivo spine.

Na spine, o encapsulamento L2 é removido para acomodar uma busca de rota L3 na instância de roteamento associada à VLAN/IRB. Para tráfego entre VLAN, a spine determina o VLAN de destino e o VNI VNI VXLAN correspondentes a partir de sua busca de rota. A spine então re encapsula o tráfego e o envia através da underlay para a folha ou folhas alvo.

Topologia

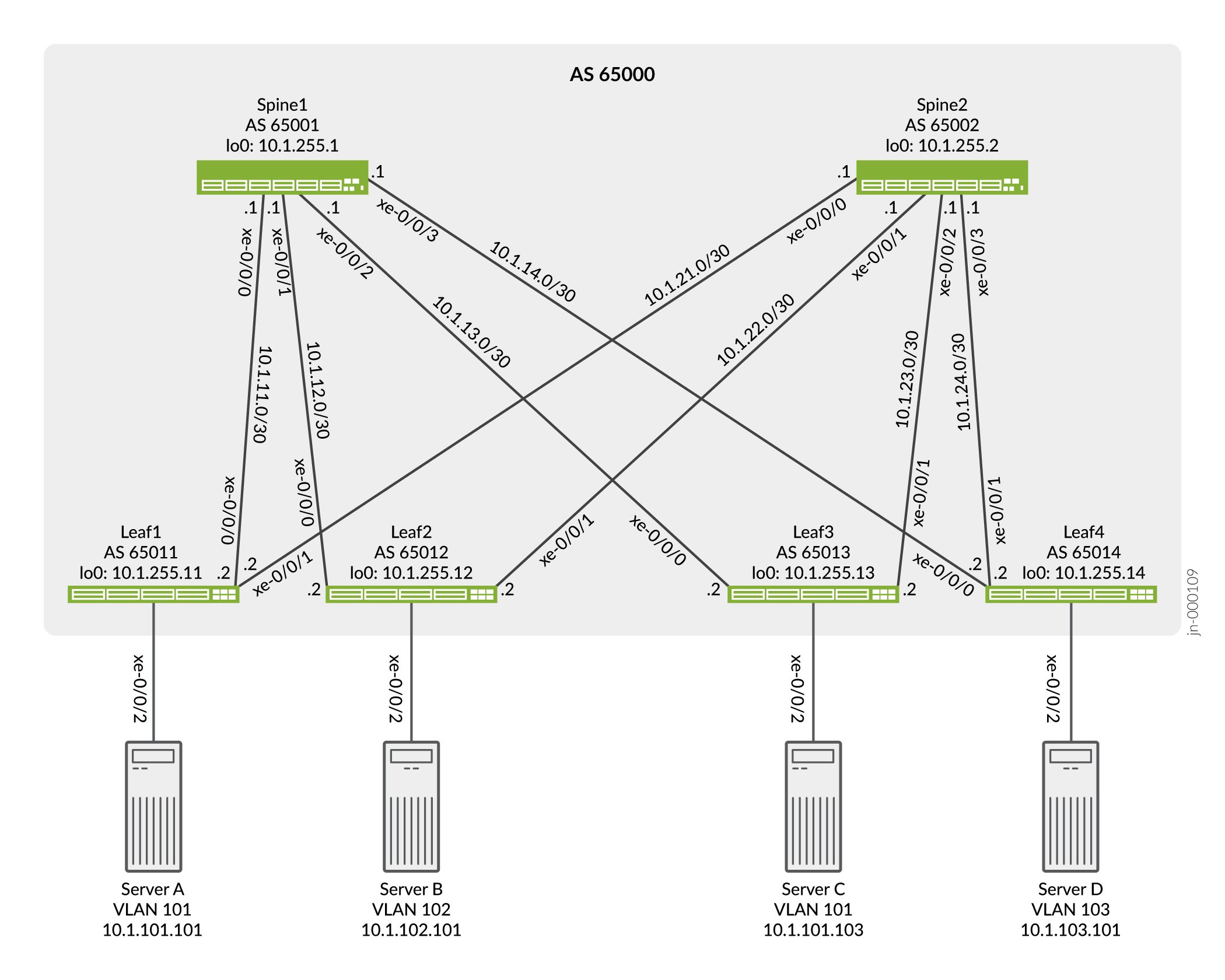

A topologia de IP Clos simples mostrada na Figura 1 inclui dois switches spine, quatro switches leaf e quatro servidores. Cada switch leaf tem uma conexão com cada um dos switches spine para redundância.

As redes de servidor são segmentadas em 3 VLANS, cada uma das quais é mapeada para um Identificador de Rede Virtual VXLAN (VNI). O VLAN v101 oferece suporte aos servidores A e C e VLANs v102 e v103, respectivamente. Consulte a Tabela 1 para parâmetros de configuração.

EVPN-VXLAN

EVPN-VXLAN

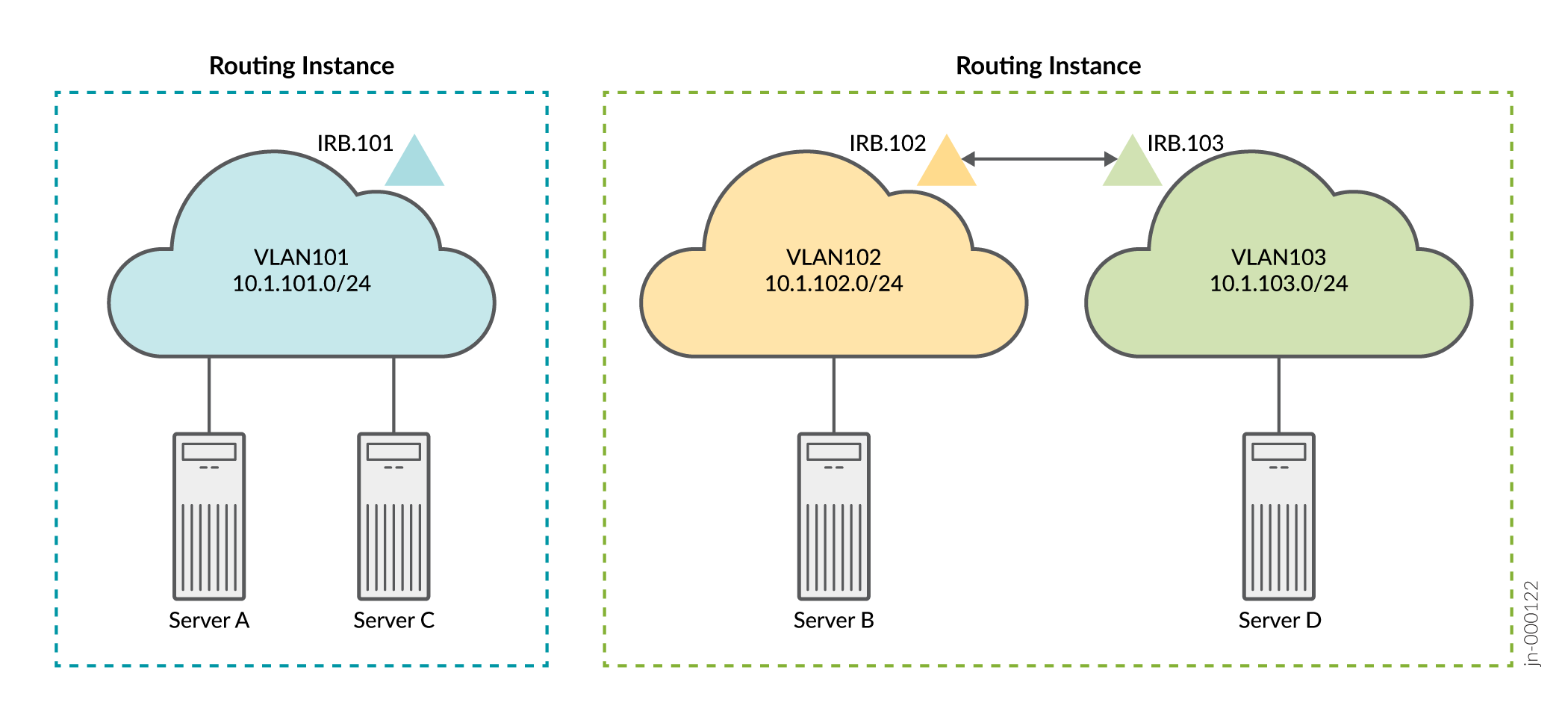

A topologia lógica mostra a conectividade esperada. Neste exemplo, uma instância de roteamento é usada para conectar servidores A e C usando vLAN 101, e uma instância de roteamento é usada para conectar servidores B e D usando VLANs 102 e 103. Os servidores só são capazes de se comunicar com outros servidores que estão na mesma instância de roteamento por padrão.

Como os servidores A e C compartilham a mesma VLAN, os servidores comunicam-se em L2. Portanto, a interface IRB não é necessária para que os servidores A e C se comuniquem. Definimos uma interface IRB na instância de roteamento como uma prática recomendada para permitir uma conectividade L3 futura. Em contraste, os servidores B e D exigem conectividade L3 por meio de suas respectivas interfaces IRB para se comunicarem, dado que esses servidores estão em diferentes VLANs em execução em sub-redes IP exclusivas.

A Tabela 1 fornece parâmetros essenciais, incluindo as interfaces IRB, configuradas para cada rede. Uma interface IRB oferece suporte a cada VLAN e roteia pacotes de dados sobre a VLAN das outras VLANs.

| Parâmetros |

Servidores A e C |

Servidores B e C |

|---|---|---|

| VLAN |

v101 |

v102 |

| v103 |

||

| VXLAN VNI |

101 |

102 |

| 103 |

||

| VLAN ID |

101 |

102 |

| 103 |

||

| Interface IRB |

irb.101 |

irb.102 |

| irb.103 |

Tenha em mente o seguinte quando configurar os parâmetros na Tabela 1. Você deve:

-

Associe cada VLAN com uma sub-rede IP única e, portanto, uma interface IRB única.

-

Atribua a cada VLAN um identificador de rede VXLAN exclusivo (VNI).

-

Especifique cada interface IRB como parte de uma instância L3 de encaminhamento de roteamento virtual (VRF), ou você pode juntar as interfaces na instância padrão do switch. Este exemplo usa instâncias VRF para aplicar a separação entre a comunidade de usuários (VLANs).

-

Inclua na configuração de cada interface IRB um endereço de gateway padrão, que você especifica com a declaração de

virtual-gateway-addressconfiguração no nível de[interfaces irb unit logical-unit-number family inet address ip-address]hierarquia. A configuração de um gateway virtual configura um gateway padrão redundante para cada interface IRB.

Spine 1: Configuração de rede underlay

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com sua configuração, copiar e colar os comandos no CLI no nível [edit] de hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces xe-0/0/0 unit 0 family inet address 10.1.11.1/30 set interfaces xe-0/0/1 unit 0 family inet address 10.1.12.1/30 set interfaces xe-0/0/2 unit 0 family inet address 10.1.13.1/30 set interfaces xe-0/0/3 unit 0 family inet address 10.1.14.1/30 set interfaces lo0 unit 0 family inet address 10.1.255.1/32 primary set policy-options policy-statement load-balancing-policy then load-balance per-packet set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept set routing-options router-id 10.1.255.1 set routing-options autonomous-system 65000 set routing-options forwarding-table export load-balancing-policy set protocols bgp group underlay type external set protocols bgp group underlay export send-direct set protocols bgp group underlay local-as 65001 set protocols bgp group underlay multipath multiple-as set protocols bgp group underlay neighbor 10.1.11.2 peer-as 65011 set protocols bgp group underlay neighbor 10.1.12.2 peer-as 65012 set protocols bgp group underlay neighbor 10.1.13.2 peer-as 65013 set protocols bgp group underlay neighbor 10.1.14.2 peer-as 65014

Spine 1: configure a rede underlay

Procedimento passo a passo

Para configurar a rede underlay no Spine 1:

-

Configure as interfaces de malha L3.

[edit] user@Spine1# set interfaces xe-0/0/0 unit 0 family inet address 10.1.11.1/30 user@Spine1# set interfaces xe-0/0/1 unit 0 family inet address 10.1.12.1/30 user@Spine1# set interfaces xe-0/0/2 unit 0 family inet address 10.1.13.1/30 user@Spine1# set interfaces xe-0/0/3 unit 0 family inet address 10.1.14.1/30

-

Especifique um endereço IP para a interface de loopback. Este endereço IP serve como endereço IP de origem no cabeçalho externo de pacotes encapsulados por VXLAN.

[edit] user@Spine1# set interfaces lo0 unit 0 family inet address 10.1.255.1/32 primary

-

Configure as opções de roteamento. A configuração inclui uma referência a uma política de balanceamento de carga para permitir o uso do roteamento de caminho múltiplo de custo igual (ECMP) por meio da underlay.

[edit] user@Spine1# set routing-options router-id 10.1.255.1 user@Spine1# set routing-options autonomous-system 65000 user@Spine1# set routing-options forwarding-table export load-balancing-policy

-

Configure um grupo BGP para a underlay externa baseada em BGP (EBGP). Observe que o multicaminho está incluído na configuração BGP para permitir o uso de vários caminhos de igual custo. Normalmente, o BGP usa um algoritmo de desempate que seleciona o melhor caminho.

[edit] user@Spine1# set protocols bgp group underlay type external user@Spine1# set protocols bgp group underlay export send-direct user@Spine1# set protocols bgp group underlay local-as 65001 user@Spine1# set protocols bgp group underlay multipath multiple-as user@Spine1# set protocols bgp group underlay neighbor 10.1.11.2 peer-as 65011 user@Spine1# set protocols bgp group underlay neighbor 10.1.12.2 peer-as 65012 user@Spine1# set protocols bgp group underlay neighbor 10.1.13.2 peer-as 65013 user@Spine1# set protocols bgp group underlay neighbor 10.1.14.2 peer-as 65014

-

Configure a política de balanceamento de carga por pacote.

[edit] user@Spine1# set policy-options policy-statement load-balancing-policy then load-balance per-packet

-

Configure uma política para anunciar rotas de interface diretas para a underlay. No mínimo, você deve anunciar as rotas de interface de loopback (lo0) para a underlay.

[edit] user@Spine1# set policy-options policy-statement send-direct term 1 from protocol direct user@Spine1# set policy-options policy-statement send-direct term 1 then accept

Spine 1: Configuração de rede overlay

Configuração rápida da CLI

Para configurar este exemplo rapidamente, copie os seguintes comandos, cole a configuração em um arquivo de texto, remova quaisquer quebras de linha, altere quaisquer detalhes necessários para combinar com sua configuração, copiar e colar os comandos no CLI no nível [edit] de hierarquia e, em seguida, entrar no commit modo de configuração.

set protocols bgp group evpn type internal set protocols bgp group evpn local-address 10.1.255.1 set protocols bgp group evpn family evpn signaling set protocols bgp group evpn cluster 10.1.1.1 set protocols bgp group evpn multipath set protocols bgp group evpn neighbor 10.1.255.2 set protocols bgp group evpn neighbor 10.1.255.11 set protocols bgp group evpn neighbor 10.1.255.12 set protocols bgp group evpn neighbor 10.1.255.13 set protocols bgp group evpn neighbor 10.1.255.14 set protocols evpn encapsulation vxlan set protocols evpn default-gateway no-gateway-community set protocols evpn multicast-mode ingress-replication set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.1.255.1:1 set switch-options vrf-target target:65000:1 set switch-options vrf-target auto

Configurando a rede overlay na Spine 1

Procedimento passo a passo

Para configurar a rede overlay no Spine 1:

-

Configure uma sobreposição interna de EVPN-VXLAN baseada em BGP (IBGP). Observe que a família de endereços EVPN está configurada para oferecer suporte a anúncios de rotas EVPN. Neste caso, definimos um peering overlay para Spine 2 para conectividade spine-to-spine. Assim como no underlay, também habilitamos o multicaminho BGP na sobreposição.

Nota:Algumas malhas de IP usam um overlay EVPN-VXLAN baseado em EBGP. Para um exemplo de uma malha de IP que usa o EBGP tanto para underlay quanto para overlay, veja Exemplo: configurando uma malha de ponte com roteamento de borda EVPN-VXLAN com um gateway Anycast. Observe que a escolha do EBGP ou do IBGP para overlay não afeta negativamente a arquitetura da malha. Ambos os designs de ponte com roteamento central (CRB) e ponte com roteamento de borda (ERB) oferecem suporte a qualquer tipo de overlay.

[edit] user@Spine1# set protocols bgp group evpn type internal user@Spine1# set protocols bgp group evpn local-address 10.1.255.1 user@Spine1# set protocols bgp group evpn family evpn signaling user@Spine1# set protocols bgp group evpn cluster 10.1.1.1 user@Spine1# set protocols bgp group evpn multipath user@Spine1# set protocols bgp group evpn neighbor 10.1.255.2 user@Spine1# set protocols bgp group evpn neighbor 10.1.255.11 user@Spine1# set protocols bgp group evpn neighbor 10.1.255.12 user@Spine1# set protocols bgp group evpn neighbor 10.1.255.13 user@Spine1# set protocols bgp group evpn neighbor 10.1.255.14

-

Configure o encapsulamento de VXLAN para os quadros L2 trocados entre os VTEPs L2 VXLAN.

[edit] user@Spine1# set protocols evpn encapsulation vxlan

-

Configure a opção

no-gateway-communityde gateway padrão para protocolos EVPN.[edit] user@Spine1# set protocols evpn default-gateway no-gateway-community

Nota:Quando um endereço de gateway virtual é usado, um MAC baseado em VRRP "00:00:5e:00:01:01" é usado em ambas as spines, de modo que a sincronização MAC não é necessária. Consulte o gateway padrão para obter mais informações.

-

Especifique como o tráfego multicast é replicado na malha.

[edit] user@Spine1# set protocols evpn multicast-mode ingress-replication

-

Configure opções de instância de roteamento padrão (tipo de switch virtual).

[edit] user@Spine1# set switch-options vtep-source-interface lo0.0 user@Spine1# set switch-options route-distinguisher 10.1.255.1:1 user@Spine1# set switch-options vrf-target target:65000:1 user@Spine1# set switch-options vrf-target auto

Spine 1: Configuração do perfil de acesso

Configuração rápida da CLI

O perfil de acesso ou a configuração da porta de acesso envolvem as configurações necessárias para anexar cargas de trabalho de servidor, BMSs ou VMs aos switches de acesso (leaf). Essa etapa envolve a definição da VLAN do dispositivo, juntamente com a instância de roteamento e a configuração IRB que fornecem isolamento do usuário e roteamento L3, respectivamente.

Como este é um exemplo de uma malha de ponte roteada centralmente (CRB), as instâncias de roteamento e as interfaces integradas de roteamento e ponte (IRB) são definidas apenas nos dispositivos spine. Os dispositivos leaf em uma malha CRB têm apenas funcionalidade VXLAN L2.

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole os comandos em um arquivo de texto, remova quaisquer quebras de linha, altere quaisquer detalhes necessários para combinar com sua configuração, copiar e colar os comandos no CLI no nível [edit] de hierarquia e, em seguida, entrar no commit modo de configuração.

Quando o anúncio proxy-macip é habilitado, o gateway L3 anuncia rotas MAC e IP (rotas MAC+IP tipo 2) em nome de gateways VXLAN L2 em redes EVPN-VXLAN. Esse comportamento não é suportado no EVPN-MPLS. A partir do Junos OS Release 20.2R2, a seguinte mensagem de aviso aparece quando você ativa o anúncio proxy-macip:

AVISO: apenas o EVPN VXLAN oferece suporte à configuração de anúncios proxy-macip,

A mensagem aparece quando você altera sua configuração, salva sua configuração ou usa o comando de exibição para exibir sua configuração

set interfaces irb unit 101 proxy-macip-advertisement set interfaces irb unit 101 virtual-gateway-accept-data set interfaces irb unit 101 family inet address 10.1.101.1/24 virtual-gateway-address 10.1.101.254 set interfaces irb unit 102 proxy-macip-advertisement set interfaces irb unit 102 virtual-gateway-accept-data set interfaces irb unit 102 family inet address 10.1.102.1/24 virtual-gateway-address 10.1.102.254 set interfaces irb unit 103 proxy-macip-advertisement set interfaces irb unit 103 virtual-gateway-accept-data set interfaces irb unit 103 family inet address 10.1.103.1/24 virtual-gateway-address 10.1.103.254 set protocols evpn vni-options vni 101 vrf-target target:65000:101 set protocols evpn vni-options vni 102 vrf-target target:65000:102 set protocols evpn vni-options vni 103 vrf-target target:65000:103 set protocols evpn extended-vni-list 101 set protocols evpn extended-vni-list 102 set protocols evpn extended-vni-list 103 set routing-instances serverAC instance-type vrf set routing-instances serverAC interface irb.101 set routing-instances serverAC route-distinguisher 10.1.255.1:13 set routing-instances serverAC vrf-target target:65000:13 set routing-instances serverBD instance-type vrf set routing-instances serverBD interface irb.102 set routing-instances serverBD interface irb.103 set routing-instances serverBD route-distinguisher 10.1.255.1:24 set routing-instances serverBD vrf-target target:65000:24 set vlans v101 vlan-id 101 set vlans v101 l3-interface irb.101 set vlans v101 vxlan vni 101 set vlans v102 vlan-id 102 set vlans v102 l3-interface irb.102 set vlans v102 vxlan vni 102 set vlans v103 vlan-id 103 set vlans v103 l3-interface irb.103 set vlans v103 vxlan vni 103

Configuração dos perfis de acesso para Spine 1

Procedimento passo a passo

Para configurar perfis para as redes de servidor:

-

Configure as interfaces IRB que oferecem suporte ao roteamento entre VLANs 101, 102 e 103.

[edit] user@Spine1# set interfaces irb unit 101 proxy-macip-advertisement user@Spine1# set interfaces irb unit 101 virtual-gateway-accept-data user@Spine1# set interfaces irb unit 101 family inet address 10.1.101.1/24 virtual-gateway-address 10.1.101.254 user@Spine1# set interfaces irb unit 102 proxy-macip-advertisement user@Spine1# set interfaces irb unit 102 virtual-gateway-accept-data user@Spine1# set interfaces irb unit 102 family inet address 10.1.102.1/24 virtual-gateway-address 10.1.102.254 user@Spine1# set interfaces irb unit 103 proxy-macip-advertisement user@Spine1# set interfaces irb unit 103 virtual-gateway-accept-data user@Spine1# set interfaces irb unit 103 family inet address 10.1.103.1/24 virtual-gateway-address 10.1.103.254

-

Especifique quais identificadores de rede virtual (VNIs) estão incluídos no domínio EVPN-VXLAN.

[edit] user@Spine1# set protocols evpn extended-vni-list 101 user@Spine1# set protocols evpn extended-vni-list 102 user@Spine1# set protocols evpn extended-vni-list 103

-

Configure um alvo de rota para cada VNI.

[edit] user@Spine1# set protocols evpn vni-options vni 101 vrf-target target:65000:101 user@Spine1# set protocols evpn vni-options vni 102 vrf-target target:65000:102 user@Spine1# set protocols evpn vni-options vni 103 vrf-target target:65000:103

Nota:Na configuração original, os dispositivos spine executam o Junos OS Release 15.1X53-D30, e os dispositivos leaf executam 14.1X53-D30. Nessas versões de software, quando você inclui a declaração de

vrf-targetconfiguração no nível de[edit protocols evpn vni-options vni]hierarquia, você também deve incluir a opçãoexport. Observe que versões posteriores do Junos OS não exigem essa opção. Como resultado, as configurações neste exemplo atualizado omitem a opçãoexport. -

Configure a instância de roteamento para servidores A e C.

[edit] user@Spine1# set routing-instances serverAC instance-type vrf user@Spine1# set routing-instances serverAC interface irb.101 user@Spine1# set routing-instances serverAC route-distinguisher 10.1.255.1:13 user@Spine1# set routing-instances serverAC vrf-target target:65000:13

-

Configure a instância de roteamento para servidores B e D.

[edit] user@Spine1# set routing-instances serverBD instance-type vrf user@Spine1# set routing-instances serverBD interface irb.102 user@Spine1# set routing-instances serverBD interface irb.103 user@Spine1# set routing-instances serverBD route-distinguisher 10.1.255.1:24 user@Spine1# set routing-instances serverBD vrf-target target:65000:24

-

Configure VLANs v101, v102 e v103, e associe as interfaces VNIs e IRB correspondentes a cada VLAN.

[edit] user@Spine1# set vlans v101 vlan-id 101 user@Spine1# set vlans v101 l3-interface irb.101 user@Spine1# set vlans v101 vxlan vni 101 user@Spine1# set vlans v102 vlan-id 102 user@Spine1# set vlans v102 l3-interface irb.102 user@Spine1# set vlans v102 vxlan vni 102 user@Spine1# set vlans v103 vlan-id 103 user@Spine1# set vlans v103 l3-interface irb.103 user@Spine1# set vlans v103 vxlan vni 103

Spine 2: Configuração completa

Configuração rápida da CLI

A configuração spine 2 é semelhante à do Spine 1, por isso fornecemos a configuração completa em vez de uma configuração passo a passo. Para configurar rapidamente este exemplo, copie os seguintes comandos, cole os comandos em um arquivo de texto, remova quaisquer quebras de linha, altere quaisquer detalhes necessários para combinar com sua configuração, copiar e colar os comandos no CLI no nível [edit] de hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces xe-0/0/0 unit 0 family inet address 10.1.21.1/30 set interfaces xe-0/0/1 unit 0 family inet address 10.1.22.1/30 set interfaces xe-0/0/2 unit 0 family inet address 10.1.23.1/30 set interfaces xe-0/0/3 unit 0 family inet address 10.1.24.1/30 set interfaces irb unit 101 proxy-macip-advertisement set interfaces irb unit 101 virtual-gateway-accept-data set interfaces irb unit 101 family inet address 10.1.101.2/24 virtual-gateway-address 10.1.101.254 set interfaces irb unit 102 proxy-macip-advertisement set interfaces irb unit 102 virtual-gateway-accept-data set interfaces irb unit 102 family inet address 10.1.102.2/24 virtual-gateway-address 10.1.102.254 set interfaces irb unit 103 proxy-macip-advertisement set interfaces irb unit 103 virtual-gateway-accept-data set interfaces irb unit 103 family inet address 10.1.103.2/24 virtual-gateway-address 10.1.103.254 set interfaces lo0 unit 0 family inet address 10.1.255.2/32 primary set policy-options policy-statement load-balancing-policy then load-balance per-packet set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept set routing-instances serverAC instance-type vrf set routing-instances serverAC interface irb.101 set routing-instances serverAC route-distinguisher 10.1.255.1:13 set routing-instances serverAC vrf-target target:65000:13 set routing-instances serverBD instance-type vrf set routing-instances serverBD interface irb.102 set routing-instances serverBD interface irb.103 set routing-instances serverBD route-distinguisher 10.1.255.1:24 set routing-instances serverBD vrf-target target:65000:24 set routing-options router-id 10.1.255.2 set routing-options autonomous-system 65000 set routing-options forwarding-table export load-balancing-policy set protocols bgp group underlay type external set protocols bgp group underlay export send-direct set protocols bgp group underlay local-as 65002 set protocols bgp group underlay multipath multiple-as set protocols bgp group underlay neighbor 10.1.21.2 peer-as 65011 set protocols bgp group underlay neighbor 10.1.22.2 peer-as 65012 set protocols bgp group underlay neighbor 10.1.23.2 peer-as 65013 set protocols bgp group underlay neighbor 10.1.24.2 peer-as 65014 set protocols bgp group evpn type internal set protocols bgp group evpn local-address 10.1.255.2 set protocols bgp group evpn family evpn signaling set protocols bgp group evpn cluster 10.2.2.2 set protocols bgp group evpn multipath set protocols bgp group evpn neighbor 10.1.255.1 set protocols bgp group evpn neighbor 10.1.255.11 set protocols bgp group evpn neighbor 10.1.255.12 set protocols bgp group evpn neighbor 10.1.255.13 set protocols bgp group evpn neighbor 10.1.255.14 set protocols evpn encapsulation vxlan set protocols evpn default-gateway no-gateway-community set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 101 vrf-target target:65000:101 set protocols evpn vni-options vni 102 vrf-target target:65000:102 set protocols evpn vni-options vni 103 vrf-target target:65000:103 set protocols evpn extended-vni-list 101 set protocols evpn extended-vni-list 102 set protocols evpn extended-vni-list 103 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.1.255.2:1 set switch-options vrf-target target:65000:1 set switch-options vrf-target auto set vlans v101 vlan-id 101 set vlans v101 l3-interface irb.101 set vlans v101 vxlan vni 101 set vlans v102 vlan-id 102 set vlans v102 l3-interface irb.102 set vlans v102 vxlan vni 102 set vlans v103 vlan-id 103 set vlans v103 l3-interface irb.103 set vlans v103 vxlan vni 103

Leaf 1: Configuração de rede underlay

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole os comandos em um arquivo de texto, remova quaisquer quebras de linha, altere quaisquer detalhes necessários para combinar com sua configuração, copiar e colar os comandos no CLI no nível [edit] de hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces xe-0/0/0 unit 0 family inet address 10.1.11.2/30 set interfaces xe-0/0/1 unit 0 family inet address 10.1.21.2/30 set interfaces lo0 unit 0 family inet address 10.1.255.11/32 primary set routing-options router-id 10.1.255.11 set routing-options autonomous-system 65000 set routing-options forwarding-table export load-balancing-policy set protocols bgp group underlay type external set protocols bgp group underlay export send-direct set protocols bgp group underlay local-as 65011 set protocols bgp group underlay multipath multiple-as set protocols bgp group underlay neighbor 10.1.11.1 peer-as 65001 set protocols bgp group underlay neighbor 10.1.21.1 peer-as 65002 set policy-options policy-statement load-balancing-policy then load-balance per-packet set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept

Configurando a rede underlay para o Leaf 1

Procedimento passo a passo

Para configurar a rede underlay para o Leaf 1:

-

Configure as interfaces L3.

[edit] user@Leaf1# set interfaces xe-0/0/0 unit 0 family inet address 10.1.11.2/30 user@Leaf1# set interfaces xe-0/0/1 unit 0 family inet address 10.1.21.2/30

-

Especifique um endereço IP para a interface de loopback. Este endereço IP serve como endereço IP de origem no cabeçalho externo de quaisquer pacotes encapsulados de VXLAN.

[edit] user@Leaf1# set interfaces lo0 unit 0 family inet address 10.1.255.11/32 primary

-

Defina as opções de roteamento.

[edit] user@Leaf1# set routing-options router-id 10.1.255.11 user@Leaf1# set routing-options autonomous-system 65000 user@Leaf1# set routing-options forwarding-table export load-balancing-policy

-

Configure um grupo BGP externo (EBGP) que inclui os spines como pares para lidar com o roteamento underlay.

[edit] user@Leaf1# set protocols bgp group underlay type external user@Leaf1# set protocols bgp group underlay export send-direct user@Leaf1# set protocols bgp group underlay local-as 65011 user@Leaf1# set protocols bgp group underlay multipath multiple-as user@Leaf1# set protocols bgp group underlay neighbor 10.1.11.1 peer-as 65001 user@Leaf1# set protocols bgp group underlay neighbor 10.1.21.1 peer-as 65002

-

Configure uma política que espalhe o tráfego por vários caminhos entre os switches da Juniper Networks.

[edit] user@Leaf1# set policy-options policy-statement load-balancing-policy then load-balance per-packet

-

Configure uma política para anunciar rotas de interface diretas. No mínimo, o underlay deve ter total alcance para os endereços de loopback do dispositivo.

[edit] user@Leaf1# set policy-options policy-statement send-direct term 1 from protocol direct user@Leaf1# set policy-options policy-statement send-direct term 1 then accept

Leaf 1: Configuração de rede overlay

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole os comandos em um arquivo de texto, remova quaisquer quebras de linha, altere quaisquer detalhes necessários para combinar com sua configuração, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set protocols bgp group evpn type internal set protocols bgp group evpn local-address 10.1.255.11 set protocols bgp group evpn family evpn signaling set protocols bgp group evpn multipath set protocols bgp group evpn neighbor 10.1.255.1 set protocols bgp group evpn neighbor 10.1.255.2 set protocols evpn encapsulation vxlan set protocols evpn multicast-mode ingress-replication set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.1.255.11:1 set switch-options vrf-target target:65000:1 set switch-options vrf-target auto

Configurando a rede overlay para o Leaf 1

Procedimento passo a passo

Para configurar a rede overlay para o Leaf 1:

-

Configure um grupo BGP (IBGP) interno para a rede overlay EVPN-VXLAN.

[edit] user@Leaf1# set protocols bgp group evpn type internal user@Leaf1# set protocols bgp group evpn local-address 10.1.255.11 user@Leaf1# set protocols bgp group evpn family evpn signaling user@Leaf1# set protocols bgp group evpn multipath user@Leaf1# set protocols bgp group evpn neighbor 10.1.255.1 user@Leaf1# set protocols bgp group evpn neighbor 10.1.255.2

-

Configure o encapsulamento de VXLAN para os pacotes de dados trocados entre os vizinhos da EVPN.

[edit] user@Leaf1# set protocols evpn encapsulation vxlan

-

Especifique como o tráfego multicast é replicado no ambiente EVPN-VXLAN.

[edit] user@Leaf1# set protocols evpn multicast-mode ingress-replication

-

Configure as opções de instância de roteamento padrão (tipo de switch virtual).

[edit] user@Leaf1# set switch-options vtep-source-interface lo0.0 user@Leaf1# set switch-options route-distinguisher 10.1.255.11:1 user@Leaf1# set switch-options vrf-target target:65000:1 user@Leaf1# set switch-options vrf-target auto

Leaf 1: Configuração do perfil de acesso

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole os comandos em um arquivo de texto, remova quaisquer quebras de linha, altere quaisquer detalhes necessários para combinar com sua configuração, copiar e colar os comandos no CLI no nível [edit] de hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces xe-0/0/2 unit 0 family ethernet-switching interface-mode trunk set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members 101 set protocols evpn vni-options vni 101 vrf-target target:65000:101 set protocols evpn extended-vni-list 101 set vlans v101 vlan-id 101 set vlans v101 vxlan vni 101

Configurando o perfil de acesso para o Leaf 1

Procedimento passo a passo

Para configurar o perfil da rede do servidor:

-

Configure uma interface EthernetL2 para a conexão com o servidor físico. Esta interface está associada à VLAN 101. Neste exemplo, a interface de acesso é configurada como um tronco para oferecer suporte à tags VLAN. Interfaces de acesso não registradas também são suportadas.

[edit] user@Leaf1# set interfaces xe-0/0/2 unit 0 family ethernet-switching interface-mode trunk user@Leaf1# set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members 101

-

Configure um alvo de rota para o identificador de rede virtual (VNI).

[edit] user@Leaf1# set protocols evpn vni-options vni 101 vrf-target target:65000:101

Nota:Na configuração original, os dispositivos spine executam o Junos OS Release 15.1X53-D30, e os dispositivos leaf executam 14.1X53-D30. Nessas versões de software, quando você inclui a declaração de

vrf-targetconfiguração no nível de[edit protocols evpn vni-options vni]hierarquia, você também deve incluir a opçãoexport. Observe que versões posteriores do Junos OS não exigem essa opção, conforme refletido nas configurações atualizadas usadas neste exemplo. -

Especifique quais VNIs estão incluídas no domínio EVPN-VXLAN.

[edit] user@Leaf1# set protocols evpn extended-vni-list 101

-

Configure o VLAN v101. A VLAN é mapeada para o mesmo VNI VXLAN que você configurou nos dispositivos spine. Observe que a interface de roteamento e ponte integrada (IRB) L3 não está especificada nos dispositivos leaf. Isso porque, na ponte roteada centralmente (CRB), as folhas executam apenas a ponte L2.

[edit] user@Leaf1# set vlans v101 vlan-id 101 user@Leaf1# set vlans v101 vxlan vni 101

Leaf 2: Configuração completa

Configuração rápida da CLI

A configuração do Leaf 2 é semelhante à do Leaf 1, por isso fornecemos a configuração completa em vez de uma configuração passo a passo. Para configurar rapidamente este exemplo, copie os seguintes comandos, cole os comandos em um arquivo de texto, remova quaisquer quebras de linha, altere quaisquer detalhes necessários para combinar com sua configuração, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces xe-0/0/0 unit 0 family inet address 10.1.12.2/30 set interfaces xe-0/0/1 unit 0 family inet address 10.1.22.2/30 set interfaces xe-0/0/2 unit 0 family ethernet-switching interface-mode trunk set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members 102 set interfaces lo0 unit 0 family inet address 10.1.255.12/32 primary set policy-options policy-statement load-balancing-policy then load-balance per-packet set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept set routing-options router-id 10.1.255.12 set routing-options autonomous-system 65000 set routing-options forwarding-table export load-balancing-policy set protocols bgp group underlay type external set protocols bgp group underlay export send-direct set protocols bgp group underlay local-as 65012 set protocols bgp group underlay multipath multiple-as set protocols bgp group underlay as-override set protocols bgp group underlay neighbor 10.1.12.1 peer-as 65001 set protocols bgp group underlay neighbor 10.1.22.1 peer-as 65002 set protocols bgp group evpn type internal set protocols bgp group evpn local-address 10.1.255.12 set protocols bgp group evpn family evpn signaling set protocols bgp group evpn multipath set protocols bgp group evpn neighbor 10.1.255.1 set protocols bgp group evpn neighbor 10.1.255.2 set protocols evpn encapsulation vxlan set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 102 vrf-target target:65000:102 set protocols evpn extended-vni-list 102 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.1.255.12:1 set switch-options vrf-target target:65000:1 set switch-options vrf-target auto set vlans v102 vlan-id 102 set vlans v102 vxlan vni 102

Leaf 3: Configuração completa

Configuração rápida da CLI

A configuração do Leaf 3 é semelhante à do Leaf 1, por isso fornecemos a configuração completa em vez de uma configuração passo a passo. Para configurar rapidamente este exemplo, copie os seguintes comandos, cole os comandos em um arquivo de texto, remova quaisquer quebras de linha, altere quaisquer detalhes necessários para combinar com sua configuração, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces xe-0/0/0 unit 0 family inet address 10.1.13.2/30 set interfaces xe-0/0/1 unit 0 family inet address 10.1.23.2/30 set interfaces xe-0/0/2 unit 0 family ethernet-switching interface-mode trunk set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members 101 set interfaces lo0 unit 0 family inet address 10.1.255.13/32 primary set policy-options policy-statement load-balancing-policy then load-balance per-packet set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept set routing-options router-id 10.1.255.13 set routing-options autonomous-system 65000 set routing-options forwarding-table export load-balancing-policy set protocols bgp group underlay type external set protocols bgp group underlay export send-direct set protocols bgp group underlay local-as 65013 set protocols bgp group underlay multipath multiple-as set protocols bgp group underlay neighbor 10.1.13.1 peer-as 65001 set protocols bgp group underlay neighbor 10.1.23.1 peer-as 65002 set protocols bgp group evpn type internal set protocols bgp group evpn local-address 10.1.255.13 set protocols bgp group evpn family evpn signaling set protocols bgp group evpn multipath set protocols bgp group evpn neighbor 10.1.255.1 set protocols bgp group evpn neighbor 10.1.255.2 set protocols evpn encapsulation vxlan set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 101 vrf-target target:65000:101 set protocols evpn extended-vni-list 101 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.1.255.13:1 set switch-options vrf-target target:65000:1 set switch-options vrf-target auto set vlans v101 vlan-id 101 set vlans v101 vxlan vni 101

Leaf 4: Configuração completa

Configuração rápida da CLI

A configuração do Leaf 4 é semelhante à do Leaf 1, por isso fornecemos a configuração completa em vez de configuração passo a passo. Para configurar rapidamente este exemplo, copie os seguintes comandos, cole os comandos em um arquivo de texto, remova quaisquer quebras de linha, altere quaisquer detalhes necessários para combinar com sua configuração, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces xe-0/0/0 unit 0 family inet address 10.1.14.2/30 set interfaces xe-0/0/1 unit 0 family inet address 10.1.24.2/30 set interfaces xe-0/0/2 unit 0 family ethernet-switching interface-mode trunk set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members 103 set interfaces lo0 unit 0 family inet address 10.1.255.14/32 primary set policy-options policy-statement load-balancing-policy then load-balance per-packet set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept set routing-options router-id 10.1.255.14 set routing-options autonomous-system 65000 set routing-options forwarding-table export load-balancing-policy set protocols bgp group underlay type external set protocols bgp group underlay export send-direct set protocols bgp group underlay local-as 65014 set protocols bgp group underlay multipath multiple-as set protocols bgp group underlay neighbor 10.1.14.1 peer-as 65001 set protocols bgp group underlay neighbor 10.1.24.1 peer-as 65002 set protocols bgp group evpn type internal set protocols bgp group evpn local-address 10.1.255.14 set protocols bgp group evpn family evpn signaling set protocols bgp group evpn multipath set protocols bgp group evpn neighbor 10.1.255.1 set protocols bgp group evpn neighbor 10.1.255.2 set protocols evpn encapsulation vxlan set protocols evpn multicast-mode ingress-replication set protocols evpn vni-options vni 103 vrf-target target:65000:103 set protocols evpn extended-vni-list 103 set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.1.255.14:1 set switch-options vrf-target target:65000:1 set switch-options vrf-target auto set vlans v103 vlan-id 103 set vlans v103 vxlan vni 103

Verificação

Confirme que as interfaces integradas de roteamento e ponte (IRB) estão funcionando corretamente:

- Verifique as interfaces IRB

- Verificação das instâncias de roteamento

- Verificar o MAC dinâmico aborda o aprendizado

- Verificação de rotas nas instâncias de roteamento

- Verifique a conectividade

Verifique as interfaces IRB

Propósito

Verifique a configuração das interfaces IRB no Spine 1 e Spine 2.

Ação

A partir do modo operacional, entre no show interfaces irb comando.

user@Spine1> show interfaces irb

Physical interface: irb, Enabled, Physical link is Up

Interface index: 640, SNMP ifIndex: 505

Type: Ethernet, Link-level type: Ethernet, MTU: 1514

Device flags : Present Running

Interface flags: SNMP-Traps

Link type : Full-Duplex

Link flags : None

Current address: 02:05:86:71:57:00, Hardware address: 02:05:86:71:57:00

Last flapped : Never

Input packets : 0

Output packets: 0

Logical interface irb.101 (Index 558) (SNMP ifIndex 583)

Flags: Up SNMP-Traps 0x4004000 Encapsulation: ENET2

Bandwidth: 1Gbps

Routing Instance: default-switch Bridging Domain: v101

Input packets : 7

Output packets: 13

Protocol inet, MTU: 1514

Max nh cache: 75000, New hold nh limit: 75000, Curr nh cnt: 2, Curr new hold cnt: 0, NH drop cnt: 0

Flags: Sendbcast-pkt-to-re, Is-Primary

Addresses, Flags: Is-Default Is-Preferred Is-Primary

Destination: 10.1.101/24, Local: 10.1.101.1, Broadcast: 10.1.101.255

Destination: 10.1.101/24, Local: 10.1.101.254, Broadcast: 10.1.101.255

Logical interface irb.102 (Index 582) (SNMP ifIndex 584)

Flags: Up SNMP-Traps 0x4000 Encapsulation: ENET2

Bandwidth: 1Gbps

Routing Instance: default-switch Bridging Domain: v102

Input packets : 2

Output packets: 6

Protocol inet, MTU: 1514

Max nh cache: 75000, New hold nh limit: 75000, Curr nh cnt: 1, Curr new hold cnt: 0, NH drop cnt: 0

Flags: Sendbcast-pkt-to-re

Addresses, Flags: Is-Preferred Is-Primary

Destination: 10.1.102/24, Local: 10.1.102.1, Broadcast: 10.1.102.255

Destination: 10.1.102/24, Local: 10.1.102.254, Broadcast: 10.1.102.255

Logical interface irb.103 (Index 580) (SNMP ifIndex 585)

Flags: Up SNMP-Traps 0x4000 Encapsulation: ENET2

Bandwidth: 1Gbps

Routing Instance: default-switch Bridging Domain: v103

Input packets : 2

Output packets: 6

Protocol inet, MTU: 1514

Max nh cache: 75000, New hold nh limit: 75000, Curr nh cnt: 1, Curr new hold cnt: 0, NH drop cnt: 0

Flags: Sendbcast-pkt-to-re, Is-Primary

Addresses, Flags: Is-Default Is-Preferred Is-Primary

Destination: 10.1.103/24, Local: 10.1.103.1, Broadcast: 10.1.103.255

Destination: 10.1.103/24, Local: 10.1.103.254, Broadcast: 10.1.103.255

Significado

A saída de amostra do Spine 1 verifica o seguinte:

-

As interfaces IRB irb.101, irb.102 e irb.103 estão configuradas.

-

A interface física na qual as interfaces IRB estão configuradas está em funcionamento.

-

Cada interface IRB é mapeada adequadamente em sua respectiva VLAN.

-

A configuração de cada interface IRB reflete corretamente o endereço IP e o destino (endereço de gateway virtual) atribuídos a ele.

Verificação das instâncias de roteamento

Propósito

Verifique se as instâncias de roteamento para servidores A e B e para servidores C e D estão configuradas corretamente no Spine 1 e Spine 2.

Ação

A partir do modo operacional, insira as show route instance routing-instance-name extensive instâncias de roteamento de comando servidoresAC e servidoresBD.

user@Spine1> show route instance serverAC extensive

serverAC:

Router ID: 10.1.101.1

Type: vrf State: Active

Interfaces:

irb.101

Route-distinguisher: 10.1.255.1:12

Vrf-import: [ __vrf-import-serverAC-internal__ ]

Vrf-export: [ __vrf-export-serverAC-internal__ ]

Vrf-import-target: [ target:65000:12 ]

Vrf-export-target: [ target:65000:12 ]

Fast-reroute-priority: low

Tables:

serverAC.inet.0 : 3 routes (3 active, 0 holddown, 0 hidden)

serverAC.iso.0 : 0 routes (0 active, 0 holddown, 0 hidden)

serverAC.inet6.0 : 1 routes (1 active, 0 holddown, 0 hidden)

serverAC.mdt.0 : 0 routes (0 active, 0 holddown, 0 hidden)

user@Spine1> show route instance serverBD extensive

serverBD:

Router ID: 10.1.102.1

Type: vrf State: Active

Interfaces:

irb.102

irb.103

Route-distinguisher: 10.1.255.1:34

Vrf-import: [ __vrf-import-serverBD-internal__ ]

Vrf-export: [ __vrf-export-serverBD-internal__ ]

Vrf-import-target: [ target:65000:34 ]

Vrf-export-target: [ target:65000:34 ]

Fast-reroute-priority: low

Tables:

serverBD.inet.0 : 6 routes (6 active, 0 holddown, 0 hidden)

serverBD.iso.0 : 0 routes (0 active, 0 holddown, 0 hidden)

serverBD.inet6.0 : 1 routes (1 active, 0 holddown, 0 hidden)

serverBD.mdt.0 : 0 routes (0 active, 0 holddown, 0 hidden)

Significado

Na saída de amostra do Spine 1, as instâncias de roteamento para servidores A e C e para servidores B e D mostram a interface de loopback e as interfaces IRB associadas a cada grupo. A saída também mostra o diferencial de rota real, a importação de roteamento e encaminhamento virtual (VRF) e a configuração da política de exportação VRF.

Verificar o MAC dinâmico aborda o aprendizado

Propósito

Verifique se para VLANs v101, v102 e v103, um endereço MAC dinâmico está instalado nas tabelas de comutação Ethernet em todas as folhas.

Ação

A partir do modo operacional, entre no show ethernet-switching table comando.

user@Leaf1> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 5 entries, 5 learned

Routing instance : default-switch

Vlan MAC MAC Logical SVLBNH/ Active

name address flags interface VENH Index source

v101 00:00:5e:00:01:01 DR esi.1746 05:00:00:fd:e8:00:00:00:65:00

v101 00:50:56:93:87:58 D xe-0/0/2.0

v101 00:50:56:93:ab:f6 D vtep.32770 10.1.255.13

v101 02:05:86:71:27:00 D vtep.32771 10.1.255.1

v101 02:05:86:71:5f:00 D vtep.32769 10.1.255.2

Significado

A saída de amostra do Leaf 1 indica que ele aprendeu o endereço MAC 00:00:5e:00:01:01 para seu gateway virtual (IRB). Este é o endereço MAC que os servidores conectados usam para alcançar seu gateway padrão. Como o mesmo IP/MAC virtual está configurado em ambas as spines, o IP virtual é tratado como um LAG ESI para oferecer suporte ao encaminhamento ativo para ambas as spines sem o risco de loops de pacotes. A saída também indica que o Leaf 1 aprendeu os endereços MAC IRB para Spine 1 e Spine 2, que funcionam como VTEPs.

Verificação de rotas nas instâncias de roteamento

Propósito

Verifique se as rotas corretas estão nas instâncias de roteamento.

Ação

A partir do modo operacional, entre no show route table routing-instance-name.inet.0 comando.

user@Spine1> show route table serverAC.inet.0

serverAC.inet.0: 3 destinations, 3 routes (3 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.1.101.0/24 *[Direct/0] 2d 01:34:44

> via irb.101

10.1.101.1/32 *[Local/0] 2d 01:34:44

Local via irb.101

10.1.101.254/32 *[Local/0] 2d 01:34:44

Local via irb.101

user@Spine1> show route table serverBD.inet.0

serverBD.inet.0: 6 destinations, 6 routes (6 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.1.102.0/24 *[Direct/0] 2d 01:34:51

> via irb.102

10.1.102.1/32 *[Local/0] 2d 01:34:51

Local via irb.102

10.1.102.254/32 *[Local/0] 2d 01:34:51

Local via irb.102

10.1.103.0/24 *[Direct/0] 2d 01:34:51

> via irb.103

10.1.103.1/32 *[Local/0] 2d 01:34:51

Local via irb.103

10.1.103.254/32 *[Local/0] 2d 01:34:51

Local via irb.103

Significado

A saída de amostra do Spine 1 indica que a instância de roteamento para servidores A e C tem as rotas de interface IRB associadas ao VLAN 101 e que a instância de roteamento para servidor B e D tem as rotas de interfaces IRB associadas às VLANs 102 e 103.

Com base nas rotas em cada tabela, é claro que os servidores A e C na VLAN 101 não podem alcançar servidores em C e D em VLANs 102 ou 103. A saída também mostra que a tabela comum que abriga rotas para servidores B e D permite comunicações L3 por meio de suas interfaces IRB.

Verifique a conectividade

Propósito

Verifique se os servidores A e C podem pingar uns aos outros e servidores B e D podem ping uns aos outros.

Ação

Execute o comando de ping dos servidores.

user@serverA> ping 10.1.101.103 count 2 PING 10.1.101.103 (10.1.101.103): 56 data bytes 64 bytes from 10.1.101.103: icmp_seq=0 ttl=64 time=103.749 ms 64 bytes from 10.1.101.103: icmp_seq=1 ttl=64 time=116.325 ms --- 10.1.101.103 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 103.749/110.037/116.325/6.288 ms user@serverB> ping 10.1.103.101 count 2 PING 10.1.103.101 (10.1.103.101): 56 data bytes 64 bytes from 10.1.103.101: icmp_seq=0 ttl=63 time=103.346 ms 64 bytes from 10.1.103.101: icmp_seq=1 ttl=63 time=102.355 ms --- 10.1.103.101 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 102.355/102.851/103.346/0.495 ms

Significado

A saída de amostra mostra que o servidor A pode pingar servidor C, e servidor B pode ping servidor D. Servidores A e C não devem ser capazes de ping servidores B e D, e servidores B e D não devem ser capazes de ping servidores A e C.

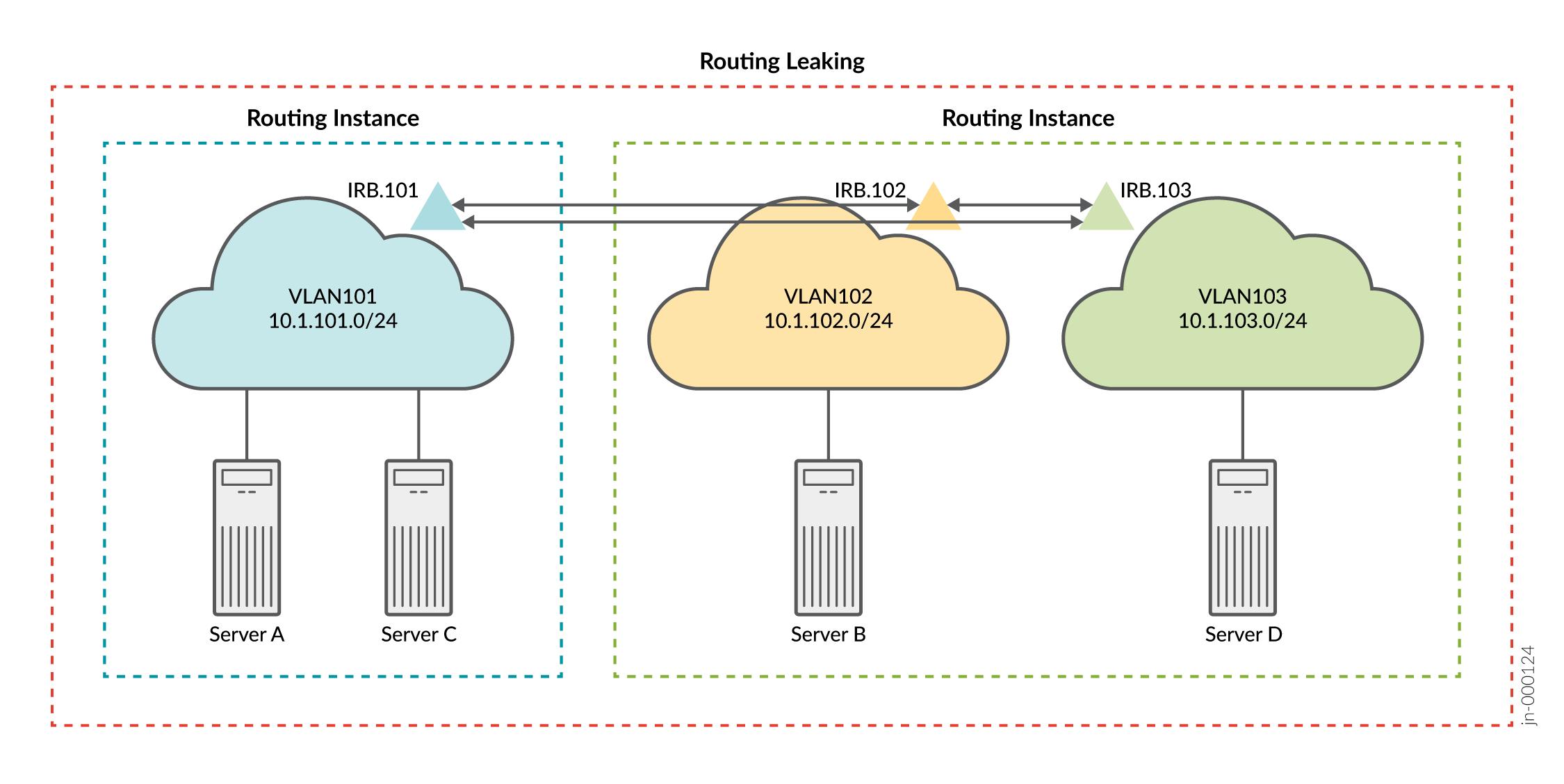

Spine 1 e 2: vazamento de rota (opcional)

Referindo-se à Figura 2, lembre-se que você configurou três VLANs e duas instâncias de roteamento para fornecer conectividade para servidores A e C em VLAN 101 e para servidores B e D em VLANs 102 e 103, respectivamente. Nesta seção, você modifica a configuração para vazar rotas entre as duas instâncias de roteamento. A Figura 3 mostra a conectividade lógica resultante após o vazamento das rotas integradas de roteamento e ponte (IRB).

rota

rota

Com modificações em seu grupo de base de informações de roteamento (RIB), você pode esperar que os servidores da VLAN 101 cheguem aos servidores em ambas as VLANs 102 e 103 usando conectividade L3.

Configuração rápida da CLI

Nesta fase, você implantou uma malha EVPN baseada em CRB e confirmou a conectividade esperada. Ou seja, os servidores A e C podem se comunicar em L2. Os servidores B e D (em VLANs 102 e 103, respectivamente) comunicam-se por meio do roteamento IRB em sua instância de roteamento compartilhada. E se você quiser que todos os servidores possam fazer ping uns aos outros? Uma opção para resolver esse problema é vazar as rotas entre as instâncias de roteamento. Consulte a exportação automática para obter mais informações sobre rotas de vazamento entre instâncias de roteamento virtual e encaminhamento (VRF). Para configurar rapidamente este exemplo, copie os seguintes comandos, cole os comandos em um arquivo de texto, remova quaisquer quebras de linha, altere quaisquer detalhes necessários para combinar com sua configuração, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set policy-options policy-statement serverAC_vrf_imp term 1 from community serverBD set policy-options policy-statement serverAC_vrf_imp term 1 then accept set policy-options policy-statement serverBD_vrf_imp term 1 from community serverAC set policy-options policy-statement serverBD_vrf_imp term 1 then accept set policy-options community serverAC members target:65000:13 set policy-options community serverBD members target:65000:24 set routing-instances serverAC routing-options auto-export set routing-instances serverAC vrf-import serverAC_vrf_imp set routing-instances serverBD routing-options auto-export set routing-instances serverBD vrf-import serverBD_vrf_imp

Verificação com vazamento de rota (opcional)

- Verificação de rotas com vazamento de rota (opcional)

- Verificação da conectividade com vazamento de rota (opcional)

Verificação de rotas com vazamento de rota (opcional)

Propósito

Verifique se as rotas corretas estão nas instâncias de roteamento.

Ação

A partir do modo operacional, entre no show route table routing-instance-name.inet.0 comando.

user@Spine1> show route table serverAC.inet.0

serverAC.inet.0: 9 destinations, 9 routes (9 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.1.101.0/24 *[Direct/0] 2d 02:18:50

> via irb.101

10.1.101.1/32 *[Local/0] 2d 02:18:50

Local via irb.101

10.1.101.254/32 *[Local/0] 2d 02:18:50

Local via irb.101

10.1.102.0/24 *[Direct/0] 00:31:21

> via irb.102

10.1.102.1/32 *[Local/0] 00:31:21

Local via irb.102

10.1.102.254/32 *[Local/0] 00:31:21

Local via irb.102

10.1.103.0/24 *[Direct/0] 00:31:21

> via irb.103

10.1.103.1/32 *[Local/0] 00:31:21

Local via irb.103

10.1.103.254/32 *[Local/0] 00:31:21

Local via irb.103

user@Spine1> show route table serverBD.inet.0

serverBD.inet.0: 9 destinations, 9 routes (9 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.1.101.0/24 *[Direct/0] 00:32:00

> via irb.101

10.1.101.1/32 *[Local/0] 00:32:00

Local via irb.101

10.1.101.254/32 *[Local/0] 00:32:00

Local via irb.101

10.1.102.0/24 *[Direct/0] 2d 02:19:29

> via irb.102

10.1.102.1/32 *[Local/0] 2d 02:19:29

Local via irb.102

10.1.102.254/32 *[Local/0] 2d 02:19:29

Local via irb.102

10.1.103.0/24 *[Direct/0] 2d 02:19:29

> via irb.103

10.1.103.1/32 *[Local/0] 2d 02:19:29

Local via irb.103

10.1.103.254/32 *[Local/0] 2d 02:19:29

Local via irb.103

Significado

A saída de amostra do Spine 1 indica que ambas as instâncias de roteamento agora têm as rotas de interface integradas de roteamento e ponte (IRB) associadas às três VLANs. Como você copiou rotas entre as tabelas de instâncias, o resultado líquido é o mesmo que se você configurasse as três VLANs em uma instância de roteamento comum. Assim, você pode esperar uma conectividade L3 completa entre servidores nas três VLANs.

Verificação da conectividade com vazamento de rota (opcional)

Propósito

Verifique se os servidores A e C podem pingar servidores B e D.

Ação

Execute o comando de ping dos servidores.

user@serverA> ping 10.1.102.101 count 2 PING 10.1.102.101 (10.1.102.101): 56 data bytes 64 bytes from 10.1.102.101: icmp_seq=0 ttl=63 time=102.448 ms 64 bytes from 10.1.102.101: icmp_seq=1 ttl=63 time=102.384 ms --- 10.1.102.101 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 102.384/102.416/102.448/0.032 ms user@serverA> ping 10.1.103.101 count 2 PING 10.1.103.101 (10.1.103.101): 56 data bytes 64 bytes from 10.1.103.101: icmp_seq=0 ttl=63 time=103.388 ms 64 bytes from 10.1.103.101: icmp_seq=1 ttl=63 time=102.623 ms --- 10.1.103.101 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 102.623/103.006/103.388/0.382 ms user@serverC> ping 10.1.102.101 count 2 PING 10.1.102.101 (10.1.102.101): 56 data bytes 64 bytes from 10.1.102.101: icmp_seq=0 ttl=63 time=167.580 ms 64 bytes from 10.1.102.101: icmp_seq=1 ttl=63 time=168.075 ms --- 10.1.102.101 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 167.580/167.827/168.075/0.248 ms user@serverC> ping 10.1.103.101 count 2 PING 10.1.103.101 (10.1.103.101): 56 data bytes 64 bytes from 10.1.103.101: icmp_seq=0 ttl=63 time=103.673 ms 64 bytes from 10.1.103.101: icmp_seq=1 ttl=63 time=115.090 ms --- 10.1.103.101 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 103.673/109.382/115.090/5.709 ms

Significado

A saída de amostra mostra que o servidor A pode ping servidor B e servidor D. Ele também mostra que o servidor C pode ping servidor B e servidor D. Isso confirma a conectividade completa esperada entre os servidores e suas VLANs.

Tabela de histórico de mudanças

O suporte de recursos é determinado pela plataforma e versão que você está usando. Use o Feature Explorer para determinar se um recurso é suportado em sua plataforma.