Redirecionamento do serviço ICAP

Você pode evitar a perda de dados de sua rede empregando serviços de redirecionamento do Protocolo de Adaptação de Conteúdo da Internet (ICAP). Os dispositivos da Série SRX oferecem suporte à funcionalidade ICAP para redirecionar o tráfego HTTP ou HTTPS para qualquer servidor terceirizado. Para obter mais informações, leia este tópico.

Prevenção de perda de dados (DLP) usando o serviço ICAP redireciona

Você pode evitar a perda de dados de sua rede empregando serviços de redirecionamento do Protocolo de Adaptação de Conteúdo da Internet (ICAP). ICAP é um protocolo leve de chamada de procedimento remoto baseado em HTTP. O ICAP permite que seus clientes passem conteúdo baseado em HTTP (HTML) para os servidores ICAP para realizar serviços como digitalização de vírus, tradução de conteúdo ou filtragem de conteúdo e assim por diante para as solicitações de clientes associadas.

- Suporte ao Junos OS ICAP para dispositivos da Série SRX

- Perfil do ICAP

- Redirecionamento de serviços para aplicativos dinâmicos de Camada 7 com políticas unificadas

- Benefícios do suporte ao serviço de redirecionamento da ICAP

Suporte ao Junos OS ICAP para dispositivos da Série SRX

Os dispositivos da Série SRX oferecem suporte à funcionalidade ICAP para redirecionar o tráfego HTTP ou HTTPS para qualquer servidor terceirizado. O dispositivo da Série SRX atua como um servidor proxy SSL e descriptografa o tráfego de passagem com o perfil SSL adequado sob uma política de segurança. O dispositivo da Série SRX descriptografa o tráfego HTTPS e redireciona a mensagem HTTP para um servidor local de terceiros usando um canal ICAP. Após o processamento de DLP, o tráfego é redirecionado de volta para o dispositivo da Série SRX e as medidas são tomadas de acordo com os resultados do servidor ICAP. Se algum dados sensível for detectado de acordo com as políticas, o dispositivo da Série SRX registra, redireciona ou bloqueia o tráfego de dados conforme configurado no perfil.

As sequências a seguir estão envolvidas em um cenário típico de redirecionamento do ICAP:

O usuário abre uma conexão a um site na internet.

A solicitação passa pelo dispositivo da Série SRX que funciona como um servidor proxy.

O dispositivo da Série SRX recebe informações do host final, encapsula a mensagem e encaminha a mensagem ICAP encapsulada para o servidor ICAP no local de terceiros.

O servidor ICAP recebe a solicitação do ICAP e a analisa.

Se a solicitação não conter nenhuma informação confidencial, o servidor ICAP envia de volta ao servidor proxy e direciona o servidor proxy para enviar o HTTP para a internet.

Se a solicitação contiver informações confidenciais, você pode optar por agir (bloquear, permitir, registrar) de acordo com o seu requisito.

A transferência de HTTP depende das conexões entre o dispositivo da Série SRX e o canal ICAP.

A partir do Junos OS Release 19.3R1, o ICAP redireciona extensões X-Client-IPX-Server-IPX-Authenticated-Usere X-Authenticated-Groups extensões de cabeçalho em uma mensagem ICAP para fornecer informações sobre a origem da mensagem HTTP encapsulada.

Perfil do ICAP

Quando você configura o serviço de redirecionamento ICAP em dispositivos da Série SRX, você deve configurar as informações do servidor ICAP. Esse perfil é aplicado a uma política de segurança como serviços de aplicativo para o tráfego permitido. O perfil do ICAP define as configurações que permitem ao servidor ICAP processar mensagens de solicitação, mensagens de resposta, opções de recuo (em caso de tempo limite), problemas de conectividade, muitas solicitações ou quaisquer outras condições.

Redirecionamento de serviços para aplicativos dinâmicos de Camada 7 com políticas unificadas

A partir do Junos OS Release 18.2R1, os dispositivos da Série SRX oferecem suporte ao recurso de redirecionamento de serviço ICAP quando o dispositivo está configurado com políticas unificadas.

Políticas unificadas são as políticas de segurança que permitem que você use aplicativos dinâmicos como condições de correspondência como parte das condições de correspondência existentes de 5 tuple ou 6-tuple (5-tuple com firewall de usuário) para detectar mudanças no aplicativo ao longo do tempo.

Em uma política unificada com aplicativos dinâmicos como condição de correspondência, você configura um perfil de redirecionamento ICAP e um perfil de proxy SSL e aplica esses perfis como serviços de aplicativo na política de segurança para o tráfego permitido. Quando o tráfego corresponde à política, o perfil de serviço de redirecionamento do ICAP configurado conforme os serviços de aplicativos são aplicados. O perfil do servidor ICAP define o comportamento do redirecionamento e das especificações do servidor. O servidor ICAP executa a varredura de políticas e o tráfego é redirecionado para o dispositivo da Série SRX, e a ação especificada é tomada de acordo com o perfil de redirecionamento ICAP.

Observe o comportamento a seguir ao usar o serviço de redirecionamento ICAP com uma política unificada:

Quando o redirecionamento do ICAP é configurado em uma política unificada e os dados que precisam ser redirecionados chegaram e a política final não é determinada, a solicitação é ignorada pelo serviço de redirecionamento ICAP.

Como o redirecionamento do ICAP é um dos serviços localizados na cadeia de serviços, os dados recebidos pelo serviço de redirecionamento ICAP podem ser diferentes dos dados originais. Os dados enviados pelo redirecionamento do ICAP podem afetar os serviços downstream.

Benefícios do suporte ao serviço de redirecionamento da ICAP

Impede que os dados sensíveis saiam da rede.

Oferece suporte a um pool de servidor comum no local para redirecionamento, melhorando assim o gerenciamento, a segurança e o controle do conteúdo.

A transferência de HTTP depende das conexões entre o dispositivo da Série SRX e o SRX ICAP.

Exemplo: configurar o serviço de redirecionamento ICAP em dispositivos SRX

Este exemplo mostra como definir um perfil de redirecionamento ICAP para um dispositivo da Série SRX.

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

Dispositivo da Série SRX com o Junos OS Versão 18.1R1 ou posterior. Este exemplo de configuração é testado para o Junos OS Release 18.1R1.

O perfil de redirecionamento do ICAP para um dispositivo da Série SRX com exemplo de políticas unificadas é testado para o Junos OS Release 18.2R1.

Nenhuma configuração especial além da inicialização do dispositivo é necessária antes de configurar esse recurso.

Visão geral

Neste exemplo, você configura um perfil de redirecionamento ICAP e um perfil de proxy SSL e aplica esses perfis como serviços de aplicativo na política de segurança para o tráfego permitido.

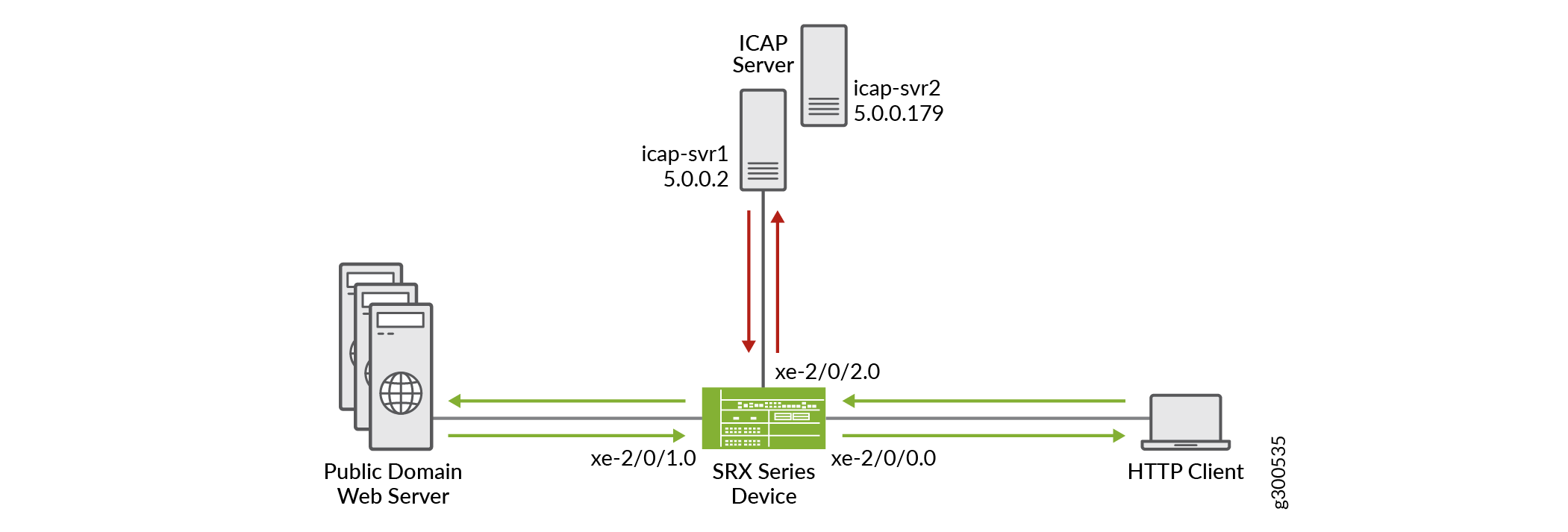

A Figura 1 mostra a topologia usada neste exemplo.

de redirecionamento do ICAP

de redirecionamento do ICAP

Para habilitar o redirecionamento do serviço usando o ICAP, você deve configurar um perfil SSL para proteger a conexão com o servidor ICAP. Em seguida, você configura uma política de segurança para processar o tráfego e especificar a ação para o tráfego permitido.

A Tabela 1 lista os detalhes dos parâmetros usados neste exemplo.

Parâmetros |

Nomes |

Descrição |

|---|---|---|

Perfil |

icap-pf1 |

O perfil do servidor ICAP permite que o servidor ICAP processe mensagens de solicitação, mensagens de resposta, opções de recuo e assim por diante, para o tráfego permitido. Esse perfil é aplicado como um serviço de aplicativo na política de segurança. |

Nome do servidor |

icap-svr1 icap-svr2 |

O nome da máquina do host ICAP remoto. A solicitação do cliente é redirecionada para este servidor ICAP. |

Endereço IP do servidor |

5.0.0.2 5.0.0.179 |

O endereço IP do host ICAP remoto. A solicitação do cliente é redirecionada para este servidor ICAP. |

Perfil de proxy SSL |

ssl-inspecione o perfil |

Um perfil de proxy SSL define o comportamento de SSL para o dispositivo da Série SRX. O perfil de proxy SSL é aplicado à política de segurança como um serviço de aplicativo. |

Perfil SSL |

dlp_ssl |

O dispositivo da Série SRX que está atuando como um cliente proxy SSL, inicia e mantém sessões de SSL com um servidor SSL. Essa configuração permite que você proteja a conexão com o servidor ICAP. |

Política de segurança |

sp1 |

Em uma política de segurança, aplique o perfil de proxy SSL e o perfil de redirecionamento ICAP. ao tráfego permitido. |

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com sua configuração de rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set services ssl initiation profile dlp_ssl trusted-ca all set services ssl initiation profile dlp_ssl actions ignore-server-auth-failure set services ssl initiation profile dlp_ssl actions crl disable set services icap-redirect profile icap-pf1 server icap-svr1 host 5.0.0.2 set services icap-redirect profile icap-pf1 server icap-svr1 reqmod-uri echo set services icap-redirect profile icap-pf1 server icap-svr1 respmod-uri echo set services icap-redirect profile icap-pf1 server icap-svr1 sockets 64 set services icap-redirect profile icap-pf1 server icap-svr2 host 5.0.0.179 set services icap-redirect profile icap-pf1 server icap-svr2 reqmod-uri echo set services icap-redirect profile icap-pf1 server icap-svr2 respmod-uri echo set services icap-redirect profile icap-pf1 server icap-svr2 sockets 64 set services icap-redirect profile icap-pf1 server icap-svr2 tls-profile dlp_ssl set services icap-redirect profile icap-pf1 http redirect-request set services icap-redirect profile icap-pf1 http redirect-response set security policies from-zone trust to-zone untrust policy sec_policy match source-address any set security policies from-zone trust to-zone untrust policy sec_policy match destination-address any set security policies from-zone trust to-zone untrust policy sec_policy match application any set security policies from-zone trust to-zone untrust policy sec_policy then permit application-services ssl-proxy profile-name ssl-inspect-profile set security policies from-zone trust to-zone untrust policy sec_policy then permit application-services icap-redirect icap-pf1 set security policies default-policy permit-all set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces xe-2/0/0.0 set security zones security-zone trust interfaces xe-2/0/2.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces xe-2/0/1.0 set interfaces xe-2/0/0 unit 0 family inet address 192.0.2.1/24 set interfaces xe-2/0/0 unit 0 family inet6 address 2001:db8::1/64 set interfaces xe-2/0/1 unit 0 family inet address 198.51.100.1/24 set interfaces xe-2/0/1 unit 0 family inet6 address 2001:db8::2/64 set interfaces xe-2/0/2 unit 0 family inet address 198.51.100.2/24 set interfaces xe-2/0/2 unit 0 family inet6 address 2001:db8::3/64

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte o uso do editor de CLI no modo de configuração no guia de usuário da CLI.

Para configurar o serviço de redirecionamento do ICAP:

Configure o perfil SSL para uma conexão segura com o servidor ICAP.

[edit services] user@host# set ssl initiation profile dlp_ssl trusted-ca all user@host# set ssl initiation profile dlp_ssl actions ignore-server-auth-failure user@host# set ssl initiation profile dlp_ssl actions crl disable

Configure o perfil de redirecionamento do ICAP para o primeiro servidor (icap-svr1).

[edit services] user@host# set icap-redirect profile icap-pf1 server icap-svr1 host 5.0.0.2 user@host# set icap-redirect profile icap-pf1 server icap-svr1 reqmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr1 respmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr1 sockets 64

Configure o perfil de redirecionamento do ICAP para o segundo servidor (icap-svr2).

[edit services] user@host# set icap-redirect profile icap-pf1 server icap-svr2 host 5.0.0.179 user@host# set icap-redirect profile icap-pf1 server icap-svr2 reqmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr2 respmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr2 sockets 64 user@host# set icap-redirect profile icap-pf1 server icap-svr2 tls-profile dlp_ssl

Configure a solicitação de redirecionamento e a resposta de redirecionamento para o tráfego HTTP.

[edit services] user@host# set icap-redirect profile icap-pf1 http redirect-request user@host# set icap-redirect profile icap-pf1 http redirect-response

Configure uma política de segurança para aplicar serviços de aplicativo para que o ICAP redirecione para o tráfego permitido.

[edit security] user@host# set policies from-zone trust to-zone untrust policy sec_policy match source-address any user@host# set policies from-zone trust to-zone untrust policy sec_policy match destination-address any user@host# set policies from-zone trust to-zone untrust policy sec_policy match application any user@host# set policies from-zone trust to-zone untrust policy sec_policy then permit application-services ssl-proxy profile-name ssl-inspect-profile user@host# set policies from-zone trust to-zone untrust policy sec_policy then permit application-services icap-redirect icap-pf1 user@host# set policies default-policy permit-all

Configure interfaces e zonas.

[edit] user@host# set interfaces xe-2/0/0 unit 0 family inet address 192.0.2.1/24 user@host# set interfaces xe-2/0/0 unit 0 family inet6 address 2001:db8::1/64 user@host# set interfaces xe-2/0/1 unit 0 family inet address 198.51.100.1/24 user@host# set interfaces xe-2/0/1 unit 0 family inet6 address 2001:db8::2/64 user@host# set interfaces xe-2/0/2 unit 0 family inet address 198.51.100.2/24 user@host# set interfaces xe-2/0/2 unit 0 family inet6 address 2001:db8::3/64 user@host# set zones security-zone trust host-inbound-traffic system-services all user@host# set zones security-zone trust host-inbound-traffic protocols all user@host# set zones security-zone trust interfaces xe-2/0/0.0 user@host# set zones security-zone trust interfaces xe-2/0/2.0 user@host# set zones security-zone untrust host-inbound-traffic system-services all user@host# set zones security-zone untrust host-inbound-traffic protocols all user@host# set zones security-zone untrust interfaces xe-2/0/1.0

Resultados

A partir do modo de configuração, confirme sua configuração entrando nosshow services ssl, show services icap-redirectshow security policiese show security zonesshow interfaces comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

user@host# show services ssl

initiation {

profile dlp_ssl {

trusted-ca all;

actions {

ignore-server-auth-failure;

crl {

disable;

}

}

}

}

user@host# show services icap-redirect

profile icap-pf1 {

server icap-svr1 {

host 5.0.0.2;

reqmod-uri echo;

respmod-uri echo;

sockets 64;

}

server icap-svr2 {

host 5.0.0.179;

reqmod-uri echo;

respmod-uri echo;

sockets 10;

tls-profile dlp_ssl;

}

http {

redirect-request;

redirect-response;

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy sec_policy {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

application-services {

ssl-proxy {

profile-name ssl-inspect-profile;

}

icap-redirect icap-pf1;

}

}

}

}

}

default-policy {

permit-all;

}

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

xe-2/0/0.0;

xe-2/0/2.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

xe-2/0/1.0;

}

}

user@host# show interfaces

xe-2/0/0 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

family inet6 {

address 2001:db8::1/64;

}

}

}

xe-2/0/1 {

unit 0 {

family inet {

address 198.51.100.1/24;

}

family inet6 {

address 2001:db8::2/64;

}

}

}

xe-2/0/2 {

unit 0 {

family inet {

address 198.51.100.2/24;

}

family inet6 {

address 2001:db8::3/64;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do redirecionamento do serviço ICAP para política unificada

Procedimento passo a passo

Você pode seguir o procedimento abaixo se tiver configurado uma política unificada (com suporte do Junos OS Release 18.2R1).

O exemplo a seguir exige que você navegue até vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte o uso do editor de CLI no modo de configuração no guia de usuário da CLI.

Para configurar o serviço de redirecionamento do ICAP:

Configure o perfil SSL para uma conexão segura com o servidor ICAP.

[edit services] user@host# set ssl initiation profile dlp_ssl trusted-ca all user@host# set ssl initiation profile dlp_ssl actions ignore-server-auth-failure user@host# set ssl initiation profile dlp_ssl actions crl disable

Configure o perfil de redirecionamento do ICAP para o primeiro servidor (icap-svr1).

[edit services] user@host# set icap-redirect profile icap-pf1 server icap-svr1 host 5.0.0.2 user@host# set icap-redirect profile icap-pf1 server icap-svr1 reqmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr1 respmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr1 sockets 64

Configure o perfil de redirecionamento do ICAP para o segundo servidor (icap-svr2).

[edit services] user@host# set icap-redirect profile icap-pf1 server icap-svr2 host 5.0.0.179 user@host# set icap-redirect profile icap-pf1 server icap-svr2 reqmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr2 respmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr2 sockets 64 user@host# set icap-redirect profile icap-pf1 server icap-svr2 tls-profile dlp_ssl

Configure a solicitação de redirecionamento para tráfego HTTP.

[edit services] user@host# set icap-redirect profile icap-pf1 http redirect-request user@host# set icap-redirect profile icap-pf1 http redirect-response

Configure uma política de segurança para aplicar serviços de aplicativo para que o ICAP redirecione para o tráfego permitido.

[edit security] user@host# set policies from-zone trust to-zone untrust policy sec_policy match source-address any user@host# set policies from-zone trust to-zone untrust policy sec_policy match destination-address any user@host# set policies from-zone trust to-zone untrust policy sec_policy match application any user@host# set policies from-zone trust to-zone untrust policy sec_policy match dynamic-application junos:HTTP user@host# set policies from-zone trust to-zone untrust policy sec_policy then permit application-services ssl-proxy profile-name ssl-inspect-profile user@host# set policies from-zone trust to-zone untrust policy sec_policy then permit application-services icap-redirect icap-pf1 user@host# set policies default-policy permit-all

Verificação

Verificando a configuração de redirecionamento do ICAP

Propósito

Verifique se o serviço de redirecionamento ICAP está configurado no dispositivo.

Ação

Do modo operacional, entre no e show services icap-redirect statistic nos show services icap-redirect status comandos.

user@host> show services icap-redirect status

ICAP Status :

Spu-1 Profile: icap-pf1 Server: icap-svr1 : UP

ICAP Status :

Spu-1 Profile: icap-pf1 Server: icap-svr2 : UP

ICAP Status :

Spu-2 Profile: icap-pf1 Server: icap-svr1 : UP

ICAP Status :

Spu-2 Profile: icap-pf1 Server: icap-svr2 : UP

ICAP Status :

Spu-3 Profile: icap-pf1 Server: icap-svr1 : UP

ICAP Status :

Spu-3 Profile: icap-pf1 Server: icap-svr2 : UP

user@host> show services icap-redirect statistic

ICAP Redirect statistic:

Message Redirected : 2

Message REQMOD Redirected : 1

Message RESPMOD Redirected : 1

Message Received : 2

Message REQMOD Received : 1

Message RESPMOD Received : 1

Fallback: permit log-permit reject

Timeout 0 0 0

Connectivity 0 0 0

Default 0 0 0

Significado

O status Up indica que o serviço de redirecionamento ICAP está habilitado. Os Message Redirected campos e os Message Received campos mostram o número de solicitações de HTTP que passaram pelo canal ICAP.

X-Client-IP

X-Server-IP

X-Authenticated-Usere

X-Authenticated-Groups extensões de cabeçalho em uma mensagem ICAP para fornecer informações sobre a origem da mensagem HTTP encapsulada.