NESTA PÁGINA

Entenda o banco de dados de identificação de aplicativos do Junos OS

Desativação e reenviação da identificação de aplicativos do Junos OS

Ativação ou desativação do cache do sistema de aplicativos para serviços de aplicativos

Verificação das estatísticas de cache do sistema de aplicativos

Entendendo o suporte a estruturas jumbo para serviços de identificação de aplicativos Junos OS

Melhorando a taxa de transferência de tráfego de aplicativos

Captura de pacotes de visão geral do tráfego de aplicativos desconhecidos

Configure a captura de pacotes para tráfego desconhecido de aplicativos

Identificação de aplicativos em firewalls da Série SRX

A identificação de aplicativos permite que você veja os aplicativos em sua rede e saiba como eles funcionam, suas características comportamentais e seu risco relativo. Usando vários mecanismos de identificação diferentes, o App ID detecta os aplicativos em sua rede, independentemente da porta, protocolo e outras táticas evasivas usadas. Para obter mais informações, veja os seguintes tópicos:

Entendendo as técnicas de identificação de aplicativos

Historicamente, os firewalls têm usado o endereço IP e os números de porta como forma de aplicar políticas. Essa estratégia se baseia no pressuposto de que os usuários se conectam à rede a partir de locais fixos e acessam recursos específicos usando números de porta específicos.

Hoje, redes sem fio e dispositivos móveis exigem uma estratégia diferente. A forma como os dispositivos se conectam à rede muda rapidamente. Um indivíduo pode se conectar à rede usando vários dispositivos simultaneamente. Não é mais prático identificar um usuário, aplicativo ou dispositivo por um grupo de endereços IP e números de porta alocados estaticamente.

Este tópico inclui a seção a seguir:

- Identificação de aplicativos de próxima geração do Junos OS

- Benefícios da identificação de aplicativos

- Mapeamento de assinaturas de aplicativos

- Sequência de correspondência de identificação de aplicativos

Identificação de aplicativos de próxima geração do Junos OS

A identificação de aplicativos de próxima geração se baseia na funcionalidade legada de identificação de aplicativos e oferece recursos de detecção mais eficazes para aplicativos evasivos, como o Skype, BitTorrent e Tor.

A identificação de aplicativos do Junos OS reconhece aplicativos e outros aplicativos e protocolos baseados na Web em diferentes camadas de rede usando características diferentes do número da porta. Os aplicativos são identificados usando um pacote de protocolo que contém assinaturas de aplicativos e informações de análise. A identificação é baseada em análise de protocolo, decodagem e gerenciamento de sessão.

O mecanismo de detecção tem seu próprio feed de dados e construções para identificar aplicativos.

Os recursos a seguir são suportados na identificação de aplicativos:

-

Suporte a protocolos e aplicativos, incluindo streaming de vídeo, comunicação peer-to-peer, redes sociais e mensagens

-

Identificação de serviços dentro de aplicativos

-

Capacidade de distinguir ações lançadas em um aplicativo (como login, navegação, bate-papo e transferência de arquivos)

-

Suporte para todas as versões de protocolos e decodificadores de aplicativos e atualizações dinâmicas de decodificadores

-

Suporte para tráfego criptografado e comprimido e protocolos de tunelamento mais complexos

-

Capacidade de identificar todos os protocolos da Camada 3 à Camada 7 e acima da Camada 7

Benefícios da identificação de aplicativos

-

Oferece controle granular sobre aplicativos, incluindo streaming de vídeo, comunicação peer-to-peer, redes sociais e mensagens. Ela também identifica serviços, uso de portas, tecnologia subjacente e características comportamentais dentro de aplicativos. Essa visibilidade permite que você bloqueie aplicativos evasivos em linha no firewall.

-

Identifica aplicativos e permite, bloqueia ou limita aplicativos, independentemente da porta ou protocolo, incluindo aplicativos conhecidos por usar técnicas evasivas para evitar a identificação. Essa identificação ajuda as organizações a controlar os tipos de tráfego permitidos para entrar e sair da rede.

Mapeamento de assinaturas de aplicativos

Mapeamento de assinatura de aplicativos é um método preciso de identificação do aplicativo que emitiu tráfego na rede. O mapeamento de assinaturas opera na Camada 7 e inspeciona o conteúdo real da carga.

Os aplicativos são identificados usando um pacote de protocolo para download. As assinaturas de aplicativos e as informações de análise dos primeiros pacotes são comparadas com o conteúdo do banco de dados. Se a carga contém as mesmas informações que uma entrada no banco de dados, a aplicação do tráfego será identificada como o aplicativo mapeado para essa entrada de banco de dados.

A Juniper Networks fornece um banco de dados predefinido de identificação de aplicativos que contém entradas para um conjunto abrangente de aplicativos conhecidos, como FTP e DNS, e aplicativos que operam por meio do protocolo HTTP, como Facebook, Kazaa e muitos programas de mensagens instantâneas. Uma assinatura de assinatura permite que você baixe o banco de dados da Juniper Networks e atualize regularmente o conteúdo conforme novas assinaturas predefinidas são adicionadas.

Sequência de correspondência de identificação de aplicativos

A Figura 1 mostra a sequência em que as técnicas de mapeamento são aplicadas e como o aplicativo é determinado.

de mapeamento

de mapeamento

Na identificação de aplicativos, cada pacote no fluxo passa pelo mecanismo de identificação do aplicativo para processamento até que o aplicativo seja identificado. As vinculações de aplicativos são salvas no cache do sistema de aplicativos (ASC) para acelerar o processo de identificação futuro.

As assinaturas de aplicativos identificam um aplicativo com base na análise da gramática do protocolo nos primeiros pacotes de uma sessão. Se o mecanismo de identificação do aplicativo ainda não identificou o aplicativo, ele passa os pacotes e aguarda por mais dados.

O módulo de identificação de aplicativos corresponde a aplicativos para sessões de cliente a servidor e servidor para cliente.

Assim que o aplicativo é determinado, os módulos de serviço appSecure podem ser configurados para monitorar e controlar o tráfego para rastreamento, priorização, controle de acesso, detecção e prevenção com base na ID do aplicativo do tráfego.

-

Rastreamento de aplicativos (AppTrack)— Rastreia e relata aplicativos que passam pelo dispositivo.

-

Detecção e prevenção de invasões (IDP) — Aplica objetos de ataque apropriados a aplicativos executados em portas fora do padrão. A identificação de aplicativos melhora o desempenho do IDP restringindo o escopo de assinaturas de ataque para aplicativos sem decodificadores.

-

Firewall de aplicativos (AppFW)— Implementa um firewall de aplicativos usando regras baseadas em aplicativos.

-

Qualidade de serviço de aplicativos (AppQoS) — Oferece priorização de qualidade de serviço com base no reconhecimento de aplicativos.

-

Roteamento avançado baseado em políticas (APBR) — classifica a sessão com base em aplicativos e aplica as regras configuradas para redirecionar o tráfego.

-

Qualidade da experiência do aplicativo (AppQoE) — monitora o desempenho dos aplicativos e, com base na pontuação, seleciona o melhor link possível para esse tráfego de aplicativos.

Veja também

Entenda o banco de dados de identificação de aplicativos do Junos OS

Um banco de dados de assinatura predefinido está disponível no site da Juniper Networks Security Engineering. Este banco de dados inclui uma biblioteca de assinaturas de aplicativos. Veja assinaturas de aplicativos para obter mais detalhes. Essas páginas de assinatura lhe darão visibilidade da categoria de aplicativos, grupo, nível de risco, portas etc.

O pacote de assinatura predefinido fornece critérios de identificação para assinaturas conhecidas de aplicativos e é atualizado periodicamente.

Sempre que novos aplicativos são adicionados, o pacote de protocolo é atualizado e gerado para todas as plataformas relevantes. Ele é empacotado em conjunto com outros arquivos de assinatura de aplicativos. Este pacote estará disponível para download pelo site de download de segurança.

Um serviço por assinatura permite que você baixe regularmente as assinaturas mais recentes para cobertura atualizada sem precisar criar entradas para seu próprio uso.

A identificação de aplicativos é habilitada por padrão e é ativada automaticamente quando você configura detecção e prevenção de intrusões (IDP), AppFW, AppQoS ou AppTrack.

As atualizações do pacote de assinatura de aplicativos predefinido do Junos OS são autorizadas por um serviço de assinatura licenciado separadamente. Você deve instalar a chave de licença de atualização de assinatura de aplicativo de identificação de aplicativos em seu dispositivo para baixar e instalar as atualizações de banco de dados de assinatura fornecidas pela Juniper Networks. Quando sua chave de licença expirar, você pode continuar a usar o conteúdo do pacote de assinatura de aplicativo armazenado localmente, mas não pode atualizar o pacote.

Veja também

Desativação e reenviação da identificação de aplicativos do Junos OS

A identificação de aplicativos é habilitada por padrão. Você pode desativar a identificação de aplicativos com a CLI.

Para desativar a identificação de aplicativos:

user@host# set services application-identification no-application-identification

Se você quiser reenviar a identificação do aplicativo, exclua a declaração de configuração que especifica a desativação da identificação do aplicativo:

user@host# delete services application-identification no-application-identification

Se você terminar de configurar o dispositivo, confirme a configuração.

Para verificar a configuração, insira o show services application-identification comando.

Veja também

Entendendo o cache do sistema de aplicativos

O cache do sistema de aplicativos (ASC) economiza o mapeamento entre um tipo de aplicativo e o endereço IP de destino correspondente, porta de destino, tipo de protocolo e serviço. Assim que um aplicativo é identificado, suas informações são salvas no ASC para que apenas uma entrada correspondente seja necessária para identificar um aplicativo em execução em um determinado sistema, acelerando assim o processo de identificação.

Por padrão, o ASC economiza as informações de mapeamento por 3600 segundos. No entanto, você pode configurar o valor de tempo limite de cache usando o CLI.

Você pode usar o [edit services application-identification application-system-cache-timeout] comando para alterar o valor de tempo limite para as entradas de cache do sistema de aplicativos. O valor de tempo limite pode ser configurado de 0 a 1.000.000 segundos. A sessão de ASC pode expirar após 1000.000 segundos.

As entradas ASC expiram após o tempo limite ASC configurado. As entradas ASC não são atualizadas mesmo quando há acertos de cache (a entrada correspondente no ASC encontrada) durante o período de intervalo.

Quando você configura uma nova assinatura de aplicativo personalizada ou modifica uma assinatura personalizada existente, todas as entradas de cache do sistema de aplicativos existentes para aplicativos predefinidos e personalizados serão liberadas.

Quando você exclui ou desativa uma assinatura de aplicativo personalizada e a configuração falha, a entrada de cache do sistema de aplicativos (ASC) não é totalmente liberada; em vez disso, um aplicativo base no caminho do aplicativo personalizado será relatado no ASC.

Veja também

Ativação ou desativação do cache do sistema de aplicativos para serviços de aplicativos

O ASC é habilitado por padrão; observe a diferença na busca por serviços de segurança:

-

A busca da ASC por serviços de segurança não é habilitada por padrão. Ou seja: serviços de segurança, incluindo políticas de segurança, firewall de aplicativos (AppFW), rastreamento de aplicativos (AppTrack), qualidade de serviço de aplicativos (AppQoS), Juniper ATP Cloud, IDP e Segurança de conteúdo não usam o ASC por padrão.

-

A busca da ASC por serviços diversos é habilitada por padrão. Ou seja: serviços diversos, incluindo o roteamento avançado baseado em políticas (APBR), usam o ASC para identificação de aplicativos por padrão.

A mudança no comportamento padrão do ASC afeta a funcionalidade Leg AppFW. Com o ASC desativado por padrão para os serviços de segurança a partir do Junos OS Release 18.2 em diante, o AppFW não usará as entradas presentes no ASC.

Você pode reverter para o comportamento ASC como nas versões do Junos OS antes do lançamento do 18.2 usando o set services application-identification application-system-cache security-services comando.

O dispositivo de segurança pode se tornar suscetível a técnicas de evasão de aplicativos se o ASC for habilitado para serviços de segurança. Recomendamos que você habilite o ASC apenas quando o desempenho do dispositivo em sua configuração padrão (desativado para serviços de segurança) não for suficiente para o seu caso de uso específico.

Use os seguintes comandos para habilitar ou desabilitar o ASC:

Habilite o ASC para serviços de segurança:

user@host#set services application-identification application-system-cache security-servicesDesativar o ASC para serviços diversos:

user@host#set services application-identification application-system-cache no-miscellaneous-servicesDesativar o ASC habilitado para serviços de segurança:

user@host#delete services application-identification application-system-cache security-servicesHabilite o ASC desativado para serviços diversos:

user@host#delete services application-identification application-system-cache no-miscellaneous-services

Você pode usar o show services application-identification application-system-cache comando para verificar o status do ASC.

A saída de amostra a seguir fornece o status do ASC:

user@host>show services application-identification application-system-cache

Application System Cache Configurations:

application-cache: on

Cache lookup for security-services: off

Cache lookup for miscellaneous-services: on

cache-entry-timeout: 3600 seconds

Em versões anteriores, o cache do aplicativo foi habilitado por padrão. Você pode desabilitar manualmente usando o set services application-identification no-application-system-cache comando.

user@host# set services application-identification no-application-system-cache

Veja também

Verificação das estatísticas de cache do sistema de aplicativos

Propósito

Verifique as estatísticas do cache do sistema de aplicativos (ASC).

O cache do sistema do aplicativo exibirá o cache para aplicativos de identificação de aplicativos.

Ação

A partir do modo de operação CLI, entre no show services application-identification application-system-cache comando.

Saída de amostra

nome de comando

user@host> show services application-identification application-system-cache application-cache: on nested-application-cache: on cache-unknown-result: on cache-entry-timeout: 3600 seconds

Significado

A saída mostra um resumo das informações das estatísticas do ASC. Verifique as seguintes informações:

Endereço IP — exibe o endereço de destino.

Porta — exibe a porta de destino no servidor.

Protocolo — exibe o tipo de protocolo na porta de destino.

Aplicativo — exibe o nome do aplicativo identificado na porta de destino.

Veja também

Estatísticas de identificação de aplicativos da Onbox

Os serviços de identificação de aplicativos fornecem informações estatísticas por sessão. Essas estatísticas fornecem aos clientes um perfil de uso de aplicativos. O recurso Onbox Application Identification Statistics adiciona estatísticas de nível de aplicativo ao pacote AppSecure. As estatísticas de aplicativos permitem que um administrador acesse estatísticas cumulativas, bem como estatísticas acumuladas em intervalos definidos pelo usuário.

Com esse recurso, o administrador pode limpar as estatísticas e configurar os valores do intervalo, mantendo bytes e estatísticas de contagem de sessões. Como a contagem de estatísticas ocorre no momento do evento de encerramento da sessão, as contagens de byte e sessão não são atualizadas até o encerramento da sessão. Os dispositivos de segurança da Juniper Networks oferecem suporte a um histórico de oito intervalos que um administrador pode usar para exibir a sessão de aplicativos e contagens de byte..

Se o agrupamento de aplicativos for suportado em sua configuração do Junos OS, o recurso Desalinhamento de Identificação de Aplicativos onbox oferece suporte a estatísticas de correspondência em caixa por grupo. As estatísticas são mantidas apenas para grupos predefinidos.

A reinstalação de um pacote de assinatura de aplicativo não limpará as estatísticas do aplicativo. Se o aplicativo for desativado, não haverá tráfego para esse aplicativo, mas o aplicativo ainda será mantido nas estatísticas. Não importa se você está reinstalando um aplicativo predefinido, porque os aplicativos são rastreados de acordo com o tipo de aplicativo. Para estatísticas de grupo predefinidas, a reinstalação de um pacote de segurança não limpará as estatísticas. No entanto, quaisquer alterações nas associações de grupos são atualizadas. Por exemplo, o junos:web pode ter 50 aplicativos na versão atual e 60 aplicativos após uma atualização. Aplicativos excluídos e grupos de aplicativos que são renomeados são tratados da mesma forma que aplicativos adicionados.

O módulo de identificação de aplicativos mantém um contador de sessão de 64 bits para cada aplicativo em cada unidade de processamento de serviços (SPU). O contador aumenta quando uma sessão é identificada como um aplicativo específico. Outro conjunto de contadores de 64 bits agrega o total de bytes por aplicativo na SPU. Contadores para aplicativos não especificados também são mantidos. Estatísticas de várias SPUs para sessões e bytes são agregadas no Mecanismo de Roteamento e apresentadas aos usuários.

As SPUs individuais têm temporizadores de intervalo para implementar estatísticas por interval tempo. Para configurar o intervalo para coleta de estatísticas, use o set services application-identification statistics interval time comando. Sempre que o Mecanismo de Roteamento consulta o intervalo necessário, as estatísticas correspondentes são coletadas de cada SPU, agregadas no Mecanismo de Roteamento e apresentadas ao usuário.

Use para clear services application-identification statistics limpar todas as estatísticas de aplicativos, como grupos cumulativos, intervalos, aplicativos e aplicativos.

Use o clear services application-identification counter comando para redefinir os contadores manualmente. Os contadores reiniciam automaticamente quando um dispositivo é atualizado ou reiniciado, quando o fluxo é reiniciado ou quando há uma mudança no temporizador do intervalo.

Use o set services application-identification application-system-cache-timeout value para especificar o valor de tempo limite em segundos para as entradas de cache do sistema de aplicativo.

O intervalo de tempo padrão para a coleta de estatísticas de identificação de aplicativos é de 1440 minutos.

Configuração do tamanho do cache IMAP

O Internet Message Access Protocol (IMAP) é um protocolo padrão da Internet usado por clientes de e-mail para serviços de armazenamento e recuperação de e-mails. O cache IMAP é usado para análise de protocolo e geração de contexto. Ele armazena a análise de informações relacionadas de um e-mail.

Você pode configurar para limitar o número máximo de entradas no cache IMAP e especificar o valor de tempo limite para as entradas no cache usando os seguintes comandos:

set services application-identification imap-cache imap-cache-size size

set services application-identification imap-cache imap-cache-timeout time in seconds

Exemplo:

[edit]

user@host# set services application-identification imap-cache imap-cache-size 50000

Neste exemplo, o tamanho do cache IMAP está configurado para armazenar 50.000 entradas.

[edit]

user@host# set services application-identification imap-cache-timeout 600

Neste exemplo, o período de saída de tempo é configurado para 600 segundos durante os quais uma entrada de cache permanece no cache IMAP.

Veja também

Entendendo o suporte a estruturas jumbo para serviços de identificação de aplicativos Junos OS

A identificação de aplicativos oferece suporte ao tamanho maior de estrutura jumbo de bytes 9192. Embora os quadros jumbo sejam habilitados por padrão, você pode ajustar o tamanho máximo da unidade de transmissão (MTU) usando o comando [set interfaces]. A sobrecarga da CPU pode ser reduzida enquanto processa estruturas jumbo.

Veja também

Limite de inspeção de identificação de aplicativos

Para configurar os limites de inspeção de identificação de aplicativos:

-

Inspection Limit for TCP and UDP Sessions

Você pode definir o limite de byte e o limite de pacotes para identificação de aplicativos (AppID) em um UDP ou em uma sessão de TCP. O AppID conclui a classificação com base no limite de inspeção configurado. Ao exceder o limite, o AppID encerra a classificação do aplicativo.

Se o AppID não concluir a classificação final dentro dos limites configurados e um aplicativo pré-combinado estiver disponível, o AppID concluirá o aplicativo como o aplicativo pré-combinado. Caso contrário, o aplicativo é concluído como junos:DESCONHECIDO desde que o cache AppID global esteja habilitado. O cache appID global é habilitado por padrão.

Para configurar o limite de byte e o limite do pacote, use as seguintes declarações de configuração da

[edit]hierarquia:-

user@host#set services application-identification inspection-limit tcp byte-limit byte-limit-number packet-limit packet-limit-number -

user@host#set services application-identification inspection-limit udp byte-limit byte-limit-number packet-limit packet-limit-number

A Tabela 1 fornece o valor de intervalo e padrão para configurar o limite de byte e o limite de pacotes para sessões de TCP e UDP.

Tabela 1: Limite máximo de byte e limite de byte de pacotes para sessões de TCP e UDP Sessão

Limite

Gama

Valor padrão

TCP

Limite de Byte

0 a 4294967295

6000

Limite de pacotes

0 a 4294967295

Zero

UDP

Limite de Byte

0 a 4294967295

Zero

Limite de pacotes

0 a 4294967295

10

O limite de byte exclui o cabeçalho IP e os comprimentos de cabeçalho TCP/UDP.

Se você definir as opções e as

byte-limitopções, opacket-limitAppID inspeciona a sessão até que ambos os limites sejam alcançados.Você pode desabilitar o limite de inspeção de TCP ou UDP configurando o correspondente

byte-limite ospacket-limitvalores a zero. -

-

Global Offload Byte Limit (Other Sessions)

Você pode definir o limite de byte para o AppID concluir a classificação e identificar o aplicativo em uma sessão. Ao exceder o limite, o AppID encerra a classificação do aplicativo e toma uma das seguintes decisões:

-

Se um aplicativo pré-combinado estiver disponível, o AppID conclui a classificação do aplicativo como o aplicativo pré-combinado nos seguintes casos:

-

Quando o AppID não conclui a classificação final dentro do limite de byte configurado

-

Quando a sessão não é descarregada devido ao comportamento de tunelamento de alguns aplicativos

-

-

Se um aplicativo pré-combinado não estiver disponível, o AppID conclui o aplicativo como junos:UNKNOWN, desde que o cache AppID global esteja habilitado. O cache appID global é habilitado por padrão. Veja ativação ou desativação do cache do sistema de aplicativos para serviços de aplicativos.

Para configurar o limite de byte, use a seguinte declaração de configuração da

[edit]hierarquia:set services application-identification global-offload-byte-limit byte-limit-number

O valor padrão da opção

global-offload-byte-limité 10000.Você pode desabilitar o limite de byte de descarregamento global configurando o

global-offload-byte-limitvalor para zero.O limite de byte exclui o cabeçalho IP e os comprimentos de cabeçalho TCP/UDP.

-

- Ativar a opção de modo de desempenho

- Suporte de identificação de aplicativos para aplicativos hospedados na rede de entrega de conteúdo (CDN)

- Limite máximo de memória para DPI

Ativar a opção de modo de desempenho

O limite máximo de pacotes para a opção set services application-identification enable-performance-mode max-packet-threshold value de modo de desempenho de DPI é preterido — em vez de removido imediatamente — para fornecer compatibilidade para trás e uma oportunidade de colocar sua configuração em conformidade com a nova configuração. Essa opção foi usada para definir o limite máximo de pacotes para o modo de desempenho de DPI.

Se sua configuração incluir a opção de modo de desempenho habilitado com max-packet-threshold versões mais antigas do Junos OS, o AppID conclui a classificação do aplicativo sobre atingir o menor valor configurado no limite de inspeção de TCP ou UDP ou limite de byte de descarregamento global, ou no limite máximo de pacotes para opção de modo de desempenho de DPI.

Suporte de identificação de aplicativos para aplicativos hospedados na rede de entrega de conteúdo (CDN)

Você pode permitir que a identificação de aplicativos (AppID) classifique um aplicativo web hospedado em uma rede de entrega de conteúdo (CDN), como AWS, Akamai, Azure, Fastly e Cloudflare e assim por diante com precisão. Use a declaração de configuração a seguir para habilitar a classificação de aplicativos CDN:

[edit]user@host#user@hots# set service application-identification enable-cdn-application-detection

Quando você aplica a configuração, o AppID identifica e classifica aplicativos reais que estão hospedados no CDN.

Limite máximo de memória para DPI

Você pode configurar o limite máximo de memória para inspeção profunda de pacotes (DPI) usando a seguinte declaração de configuração:

user@host# set services application-identification max-memory memory-value

Você pode definir de 1 a 20000 MB como valor de memória.

Assim que o consumo de memória JDPI atingir 90% do valor configurado, o DPI deixa de processar novas sessões.

Melhorando a taxa de transferência de tráfego de aplicativos

A taxa de transferência de tráfego de aplicativos pode ser melhorada configurando a inspeção profunda de pacotes (DPI) no modo de desempenho com limite padrão de inspeção de pacotes como dois pacotes, incluindo instruções de cliente para servidor e servidor para cliente. Por padrão, o modo de desempenho é desativado em dispositivos de segurança.

Para melhorar a taxa de transferência de tráfego de aplicativos:

Use o comando para exibir informações detalhadas sobre o show services application-identification status status de identificação de aplicativos.

status de identificação de aplicativos de serviços de exibição (Modo de desempenho de DPI habilitado)

user@host> show services application-identification status pic: 2/1 Application Identification Status Enabled Sessions under app detection 0 Engine Version 4.18.2-24.006 (build date Jul 30 2014) Max TCP session packet memory 30000 Force packet plugin Disabled Force stream plugin Disabled DPI Performance mode: Enabled Statistics collection interval 1 (in minutes) Application System Cache Status Enabled Negative cache status Disabled Max Number of entries in cache 262144 Cache timeout 3600 (in seconds) Protocol Bundle Download Server https://signatures.juniper.net/cgi-bin/index.cgi AutoUpdate Disabled Slot 1: Application package version 2399 Status Active Version 1.40.0-26.006 (build date May 1 2014) Sessions 0 Slot 2 Application package version 0 Status Free Version Sessions 0

O campo de desempenho de DPI exibe se o modo de desempenho de DPI está habilitado ou não. Este campo é exibido na saída de comando CLI somente se o modo de desempenho estiver habilitado.

Se você quiser definir o DPI no modo de precisão padrão e desabilitar o modo de desempenho, exclua a declaração de configuração que especifica a habilitação do modo de desempenho:

Para desativar o modo de desempenho:

Exclua o modo de desempenho.

[edit]user@host# delete services application-identification enable-performance-modeConfirmar a configuração.

[edit]user@host# commit

Veja também

Captura de pacotes de visão geral do tráfego de aplicativos desconhecidos

Você pode usar a captura de pacotes de aplicativos desconhecidos para reunir mais detalhes sobre um aplicativo desconhecido em seu dispositivo de segurança. O tráfego desconhecido de aplicativos é o tráfego que não corresponde a uma assinatura de aplicativo.

Após configurar opções de captura de pacotes em seu dispositivo de segurança, o tráfego desconhecido do aplicativo é coletado e armazenado no dispositivo em um arquivo de captura de pacotes (.pcap). Você pode usar a captura de pacotes de um aplicativo desconhecido para definir uma nova assinatura de aplicativo personalizada. Você pode usar essa assinatura de aplicativo personalizada em uma política de segurança para gerenciar o tráfego do aplicativo de forma mais eficiente.

Você pode enviar o arquivo .pcap à Juniper Networks para análise nos casos em que o tráfego seja classificado incorretamente ou solicitar a criação de uma assinatura de aplicativo.

Benefícios da captura de pacotes do tráfego desconhecido de aplicativos

Você pode usar a captura de pacotes de tráfego desconhecido de aplicativos para:

Reúna mais informações sobre um aplicativo desconhecido

Analise o tráfego desconhecido de aplicativos para possíveis ameaças

Ajude na criação de regras de política de segurança

Habilite a criação personalizada de assinaturas de aplicativos

A implementação de políticas de segurança que bloqueiam todo o tráfego desconhecido de aplicativos pode causar problemas com aplicativos baseados em rede. Antes de aplicar esses tipos de políticas, certifique-se de validar que essa abordagem não causa problemas em seu ambiente. Você deve analisar cuidadosamente o tráfego de aplicativos desconhecido e definir a política de segurança de acordo.

Configure a captura de pacotes para tráfego desconhecido de aplicativos

Antes de começar

Para permitir a captura automática de pacotes de tráfego desconhecido de aplicativos, você deve:

-

Instale uma licença válida de recurso de identificação de aplicativos em seu firewall da Série SRX. Consulte o gerenciamento das licenças do Junos OS.

-

Baixe e instale o pacote de assinatura do aplicativo Junos OS. Veja baixar e instalar o pacote de assinatura de aplicativos Junos OS.

-

Certifique-se de ter o Junos OS Release 20.2R1 ou posterior em seu dispositivo de segurança.

Visão geral

Neste exemplo, você aprenderá como configurar a captura automatizada de pacotes de aplicativos desconhecidos em seu dispositivo de segurança, completando as seguintes etapas:

-

Definir opções de captura de pacotes em nível global ou em um nível de política de segurança.

-

Configure o modo de captura de pacotes

-

(Opcional) Configure opções de arquivo de captura de pacotes

-

Acesse o arquivo de captura de pacotes gerado (.arquivo pcap )

Configuração

Para saber mais sobre as opções de configuração de captura de pacotes, consulte a captura de pacotes antes de começar.

- Captura de pacotes para aplicativos desconhecidos globalmente

- Captura de pacotes para aplicativos desconhecidos em nível de política de segurança

- Selecionar o modo de captura de pacotes

- Definir opções de captura de pacotes (opcional)

- Acesso a arquivos de captura de pacotes (.pcaps)

Captura de pacotes para aplicativos desconhecidos globalmente

Procedimento passo a passo

-

Para permitir a captura de pacotes em nível global, use o seguinte comando:

user@host#set services application-identification packet-capture global

Quando você habilita a captura de pacotes em nível global, seu dispositivo de segurança gera uma captura de pacotes para todas as sessões que contêm tráfego desconhecido de aplicativos.

Captura de pacotes para aplicativos desconhecidos em nível de política de segurança

Procedimento passo a passo

-

Configure a captura de pacotes em um nível de política de segurança, use o seguinte procedimento. Neste exemplo, você permitirá a captura de pacotes de tráfego desconhecido de aplicativos na política de segurança P1.

[edit]user@host#set security policies from-zone untrust to-zone trust policy P1 match source-address anyuser@host#set security policies from-zone untrust to-zone trust policy P1 match destination-address anyuser@host#set security policies from-zone untrust to-zone trust policy P1 match application anyuser@host#set security policies from-zone untrust to-zone trust policy P1 match dynamic-application junos:UNKNOWNuser@host#set security policies from-zone untrust to-zone trust policy P1 then permit application-services packet-capturePara permitir a captura de pacotes de tráfego desconhecido de aplicativos no nível da política de segurança, você deve incluir

junos:UNKNOWNcomo condições de correspondência de aplicativo dinâmico.Quando você configura a política de segurança (P1), o sistema captura os detalhes do pacote para o tráfego de aplicativos que corresponde aos critérios de correspondência da política de segurança.

Selecionar o modo de captura de pacotes

Você pode capturar os pacotes para o tráfego desconhecido de aplicativos em qualquer um dos seguintes modos:

-

Modo ASC — captura pacotes para aplicativos desconhecidos quando o aplicativo é classificado como junos:DESCONHECIDO e tem uma entrada correspondente no cache do sistema de aplicativos (ASC). Esse modo é habilitado por padrão.

-

Modo agressivo — captura todo o tráfego antes que o AppID termine a classificação. Neste modo, o sistema captura todo o tráfego de aplicativos, independentemente de uma entrada ASC disponível. A captura de pacotes começa a partir do primeiro pacote da primeira sessão. Observe que o modo agressivo é significativamente mais intensivo em recursos e deve ser usado com cuidado.

Para ativar o modo agressivo, use o seguinte comando:

[edit]user@host#set services application-identification packet-capture aggressive-modeNão recomendamos usar o modo agressivo a menos que você precise capturar a primeira ocorrência de um fluxo. Como observado acima, o comportamento padrão do dispositivo depende do ASC.

Definir opções de captura de pacotes (opcional)

Procedimento passo a passo

Opcionalmente, você pode definir os seguintes parâmetros de captura de pacotes. Caso contrário, as opções padrão descritas na captura de pacotes são usadas para este recurso. Neste exemplo, você define opções de captura de pacotes, como limite máximo de pacotes, limite máximo de byte e número de arquivos de captura de pacotes (.pcap).

-

Defina o número máximo de pacotes UDP por sessão.

[edit]user@host#set services application-identification packet-capture max-packets 10 -

Definir o número máximo de bytes de TCP por sessão.

[edit]user@host#set services application-identification packet-capture max-bytes 2048 -

Defina o número máximo de arquivos de captura de pacotes (.pcap) a serem criados antes que o mais antigo seja sobreescrito e girado.

[edit]user@host#set services application-identification packet-capture max-files 30

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show services application-identification packet-capture nível de comando e show security policies hierarquia. Se a saída não exibir a configuração pretendida, siga as instruções de configuração neste exemplo para corrigi-la.

A configuração a seguir mostra um exemplo de captura de pacotes de aplicativos desconhecidos em nível global com configurações opcionais:

[edit services application-identification]user@host# show packet-capture{ global; max-packets 10; max-bytes 2048; max-files 30; }

A configuração a seguir mostra um exemplo de captura desconhecida de pacotes de aplicativos em um nível de política de segurança com configurações opcionais:

[edit services application-identification]user@host# show packet-capture{ max-packets 10; max-bytes 2048; max-files 30; }

[edit security policies]

user@host# show

from-zone untrust to-zone trust {

policy P1 {

match {

source-address any;

destination-address any;

application any;

dynamic-application [ junos:UNKNOWN ];

}

then {

permit {

application-services {

packet-capture;

}

}

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Acesso a arquivos de captura de pacotes (.pcaps)

Depois de concluir a configuração e confirmar, você pode visualizar o arquivo de captura de pacotes (.pcap). O sistema gera um arquivo exclusivo de captura de pacotes para cada endereço IP de destino, porta de destino e protocolo.

Procedimento passo a passo

Para visualizar o arquivo de captura de pacotes:

-

Navegue até o diretório onde os arquivos .pcap são armazenados no dispositivo.

user@host> start shell % % cd /var/log/pcap

-

Localize o arquivo .pcap .

O arquivo .pcap é salvo em destination-IP-address. destination-port.protocol. pcap formato. Exemplo: 142.250.31.156_443_17.pcap.

user@host:/var/log/pcap # ls -lah total 1544 drwxr-xr-x 2 root wheel 3.0K Jul 27 15:04 . drwxrwxr-x 9 root wheel 3.0K Jul 24 16:23 .. -rw-r----- 1 root wheel 5.0K Jul 24 20:16 142.250.31.156_443_17.pcap -rw-r----- 1 root wheel 16K Jul 27 15:03 142.250.64.97_443_17.pcap -rw-r----- 1 root wheel 9.0K Jul 27 14:26 162.223.228.170_443_17.pcap -rw-r----- 1 root wheel 2.1K Jul 26 17:06 17.133.234.32_16385_17.pcap -rw-r----- 1 root wheel 11K Jul 24 16:20 172.217.0.226_443_17.pcap -rw-r----- 1 root wheel 16K Jul 27 14:21 172.217.9.234_443_17.pcap -rw-r----- 1 root wheel 31K Jul 27 14:25 172.217.9.238_443_17.pcap -rw-r----- 1 root wheel 17K Jul 24 19:21 52.114.132.87_3478_17.pcap

Você pode baixar o arquivo .pcap usando SFTP ou SCP e visualizá-lo com Wireshark ou seu analisador de rede favorito.

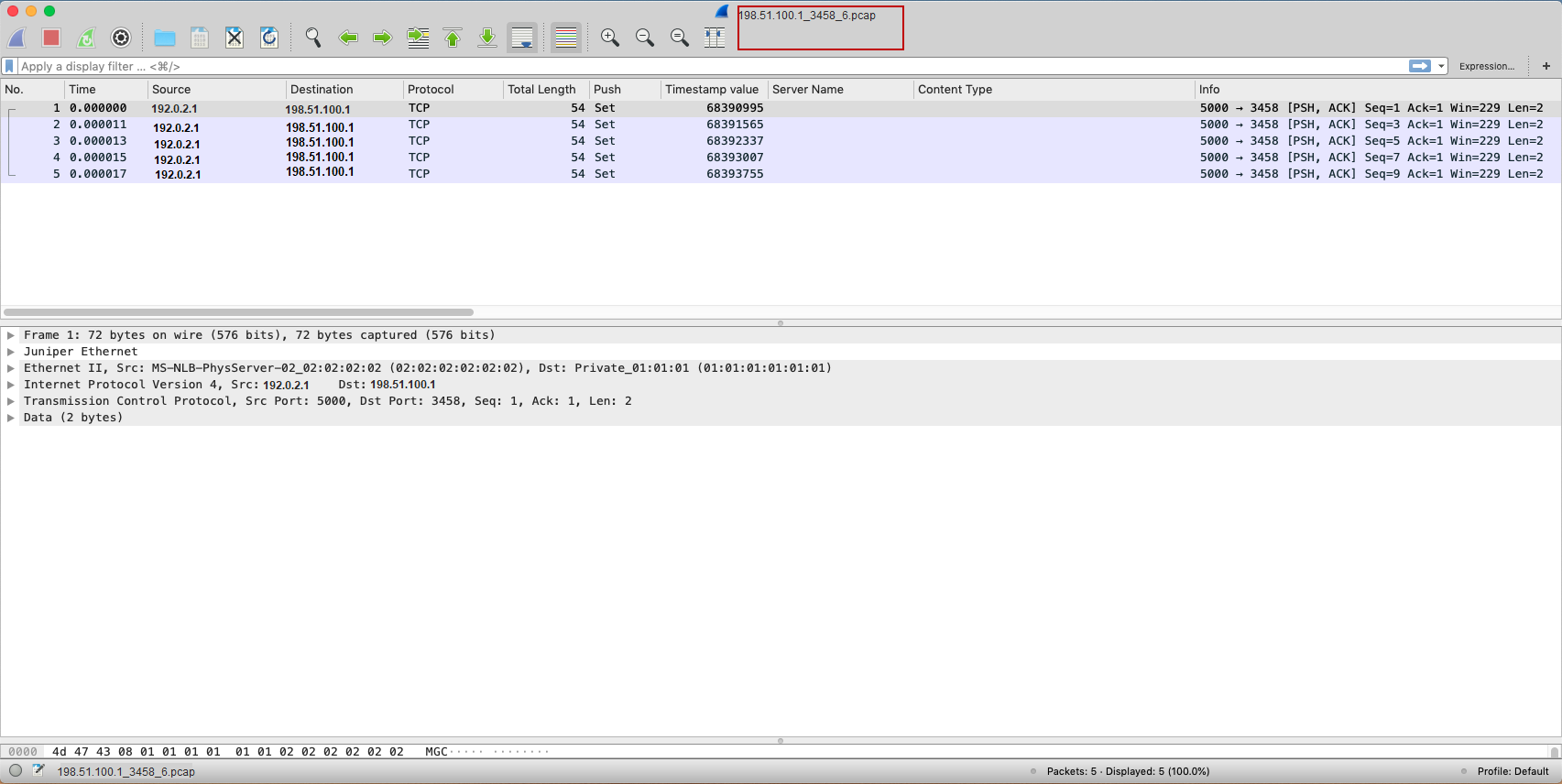

A Figura 2 mostra um arquivo .pcap de amostra gerado para o tráfego desconhecido de aplicativos.

Figura 2: Arquivo de captura de pacotes de amostra

Nota:

de captura de pacotes de amostra

Nota:Em situações em que a perda de pacotes esteja ocorrendo, o dispositivo pode não ser capaz de capturar todos os detalhes relevantes do fluxo. Neste caso, o arquivo .pcap só refletirá o que o dispositivo foi capaz de ingerir e processar.

O dispositivo de segurança economiza os detalhes de captura de pacotes para todo o tráfego que corresponde aos três critérios de correspondência (endereço IP de destino, porta de destino e protocolo) no mesmo arquivo, independentemente da configuração global ou de nível de política. O sistema mantém o cache com o endereço IP de destino, a porta de destino e o protocolo e não aceita a captura repetida do mesmo tráfego que excede o limite definido. Você pode definir as opções de arquivo de captura de pacotes como na captura de pacotes.

Verificação

- Visualização de detalhes de captura de pacotes

- Captura de pacotes de detalhes de aplicativos desconhecidos por sessão

Visualização de detalhes de captura de pacotes

Propósito

Veja os detalhes da captura de pacotes para confirmar se sua configuração está funcionando.

Ação

Use o show services application-identification packet-capture counters comando.

user@host> show services application-identification packet-capture counters pic: 0/0 Counter type Value Total sessions captured 47 Total packets captured 282 Active sessions being captured 1 Sessions ignored because of memory allocation failures 0 Packets ignored because of memory allocation failures 0 Ipc messages ignored because of storage limit 0 Sessions ignored because of buffer-packets limit 0 Packets ignored because of buffer-packets limit 0 Inconclusive sessions captured 4 Inconclusive sessions ignored 0 Cache entries timed out 0

Significado

A partir desta saída de amostra, você pode obter detalhes como o número de sessões que estão sendo capturadas e o número de sessões já capturadas. Para obter mais detalhes sobre os contadores de captura de pacotes, veja contadores de captura de pacotes de identificação de aplicativos.

Captura de pacotes de detalhes de aplicativos desconhecidos por sessão

Seu dispositivo de segurança armazena a captura de pacotes de detalhes de aplicativos desconhecidos por sessão. O arquivo de captura de pacotes (.pcap) agora inclui o ID da sessão no nome do arquivo. Ou seja: id de destino-IP-address_destination-port_protocol_session. pcap em /var/log/local da pcap.

Ao armazenar a captura de pacotes por sessão, o tamanho do arquivo .pcap é reduzido, pois economiza apenas detalhes por sessão.

Além disso, aprimoramos a captura de pacotes de funcionalidades desconhecidas de aplicativos para capturar detalhes desconhecidos de SNI

Informações adicionais da plataforma

Use o Feature Explorer para confirmar o suporte de plataforma e versão para recursos específicos.

Use a tabela a seguir para revisar o comportamento específico da plataforma para sua plataforma:

| Plataforma |

Diferença |

|---|---|

| SRX300, SRX320, SRX340, SRX345, SRX550M e SRX1500 |

Quando há um grande número de entradas ASC (10.000 ou mais), e as entradas devem ser listadas na saída para o comando |

Tabela de histórico de mudanças

O suporte de recursos é determinado pela plataforma e versão que você está usando. Use o Feature Explorer para determinar se um recurso é suportado em sua plataforma.

set services application-identification enable-performance-mode max-packet-threshold value de modo de desempenho de DPI é preterido.

set services application-identification no-application-system-cache comando.