NESTA PÁGINA

Configuração de políticas avançadas baseadas em políticas de roteamento

Exemplo: configuração de políticas avançadas de roteamento baseadas em políticas

Exemplo: configuração do roteamento baseado em categoria de URL

Exemplo: ignorar serviços de aplicativos usando a regra APBR

Suporte à identidade de origem do usuário nas políticas do APBR

Uso do DSCP como critério de correspondência nas regras do APBR

Configure as regras do APBR com valores de DSCP como critérios de correspondência

Desativar o roteamento midstream APBR para uma regra APBR específica

Usando a opção de roteamento midstream desativar seletivamente o APBR para uma regra APBR específica

Roteamento avançado baseado em políticas

O roteamento avançado baseado em políticas (APBR) também conhecido como roteamento baseado em aplicativos, uma nova adição ao pacote Juniper Networks, oferece a capacidade de encaminhar tráfego com base em aplicativos. Para obter mais informações, veja os seguintes tópicos:

Entendendo o roteamento avançado baseado em políticas

- Roteamento avançado baseado em políticas

- Benefícios do APBR

- Entendendo como o APBR funciona

- Fluxo de trabalho apbr

- Opções avançadas de roteamento com base em políticas

- Caso de uso

- Limitações

Roteamento avançado baseado em políticas

O crescimento implacável do tráfego e aplicativos de voz, dados e vídeo que atravessam a rede exige que as redes reconheçam os tipos de tráfego para priorizar, segregar e encaminhar tráfego de forma eficaz sem comprometer o desempenho ou a disponibilidade.

Começando pelo Junos OS Release 15.1X49-D60, os firewalls da Série SRX oferecem suporte ao roteamento avançado baseado em políticas (APBR) para enfrentar esses desafios.

O roteamento avançado baseado em políticas é um tipo de roteamento baseado em sessão, com reconhecimento de aplicativos. Esse mecanismo combina o roteamento baseado em políticas e a solução de gerenciamento de tráfego consciente de aplicativos. O APBR implica classificar os fluxos com base nos atributos dos aplicativos e aplicar filtros com base nesses atributos para redirecionar o tráfego. O mecanismo de classificação de fluxo é baseado em pacotes que representam o aplicativo em uso.

O APBR implementa:

-

Inspeção profunda de pacotes e recursos de correspondência de padrões do AppID para identificar o tráfego de aplicativos ou uma sessão de usuário em um aplicativo

-

Procurar no ASC para o tipo de aplicativo e o endereço IP de destino correspondente, porta de destino, tipo de protocolo e serviço para uma regra de correspondência

Se uma regra de correspondência for encontrada, o tráfego é direcionado para uma rota apropriada e para a interface ou dispositivo correspondentes.

Benefícios do APBR

-

Permite que você defina o comportamento de roteamento com base em aplicativos.

-

Oferece recursos de manuseio de tráfego mais flexíveis e oferece controle granular para o encaminhamento de pacotes com base em atributos de aplicativos.

Entendendo como o APBR funciona

Vamos entender os componentes do APBR antes de discutirmos o trabalho do APBR:

-

Crie um perfil APBR (também conhecido como perfil de aplicativo neste documento). O perfil inclui várias regras de APBR. Cada regra inclui vários aplicativos ou grupos de aplicativos conforme critérios de correspondência. Se o tráfego corresponder a qualquer um dos grupos de aplicativo ou aplicativo de uma regra, a regra é considerada compatível e o perfil direciona o tráfego do aplicativo para a instância de roteamento associada.

-

O perfil APBR associa uma instância de roteamento à regra APBR. Quando o tráfego corresponde a um perfil de aplicativo, a rota estática associada e o próximo salto definidos na instância de roteamento são usados para rotear o tráfego para a sessão em particular.

-

Associe o perfil do aplicativo ao tráfego de entrada. Você pode anexar o perfil do APBR a uma política APBR e aplicar como serviços de aplicativo para a sessão.

Vamos continuar entendendo sobre o fluxo de trabalho do APBR e depois discutir sobre o suporte midstream do APBR e, em seguida, sobre a primeira classificação de pacotes no APBR.

Fluxo de trabalho apbr

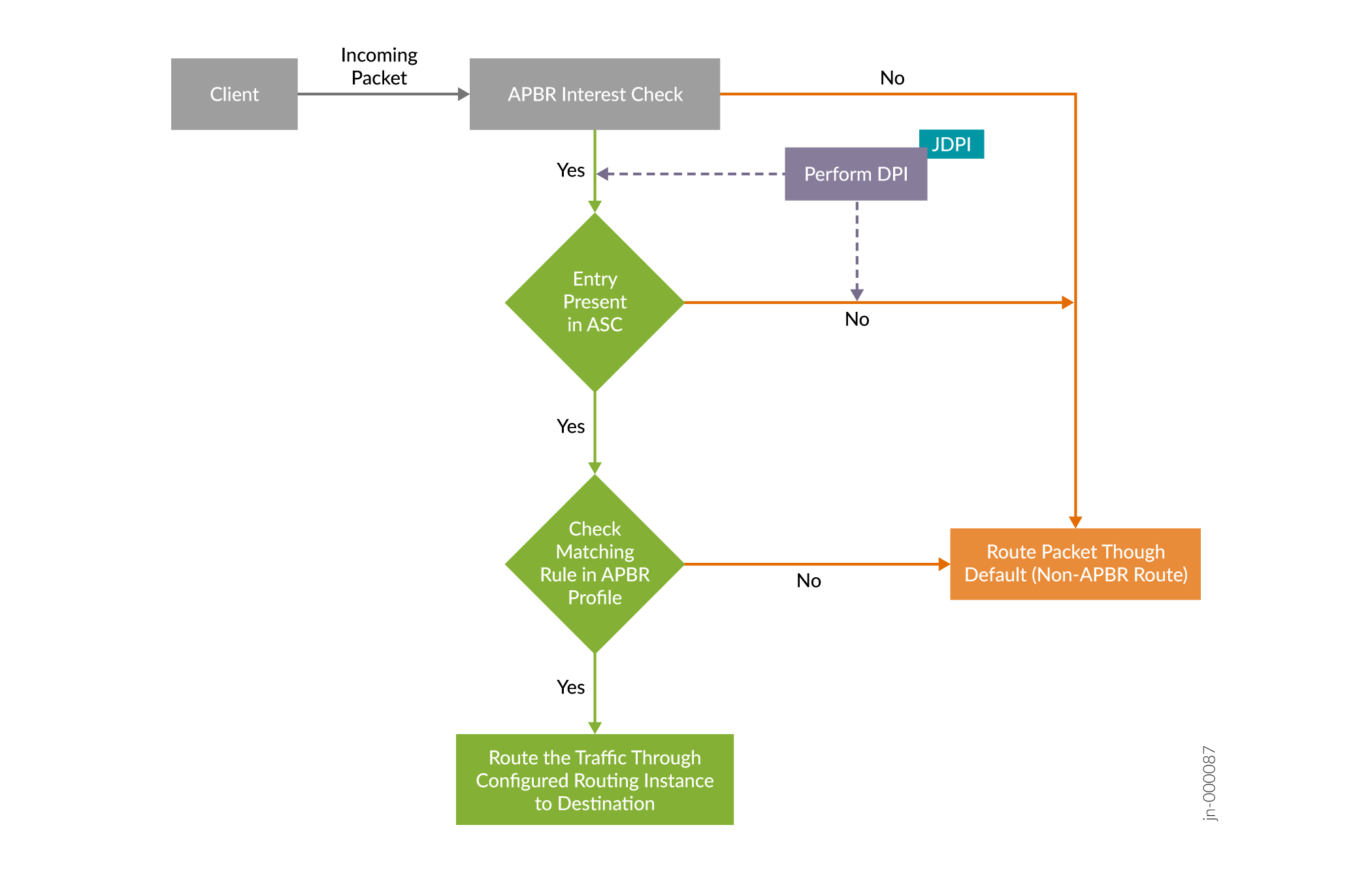

A Figura 1 resume o comportamento do APBR antes da versão 21.3R1 do Junos OS.

do APBR

do APBR

O dispositivo de segurança usa DPI para identificar atributos de um aplicativo e usa o APBR para rotear o tráfego pela rede. Em uma cadeia de serviços, o tráfego de aplicativos passa por DPI antes que o dispositivo aplique o ABPR. O processo de identificação de um aplicativo usando DPI requer análise de vários pacotes. Nesses casos, o tráfego inicial atravessa uma rota padrão (rota não APBR) para chegar ao destino. O processo continua e o DPI identifica o aplicativo. Assim que o DPI identificar o aplicativo, o APBR aplica regras para o resto da sessão. O tráfego atravessa a rota de acordo com a regra de perfil do APBR.

Quando você usa diferentes grupos de NAT para NAT de origem e aplica o APBR midstream, o endereço IP de origem da sessão permanece o mesmo que o que a sessão estava usando antes do APBR midstream.

- Suporte a Midstream do APBR

- APBR com classificação de primeiro pacote

- Benefícios da classificação de primeiros pacotes

- Limitações

Suporte a Midstream do APBR

Começando pelo Junos OS Release 15.1X49-D110 e Junos OS Release 17.4R1, os firewalls da Série SRX oferecem suporte ao APBR no meio de uma sessão (que também é conhecida como suporte midstream). Com esse aprimoramento, você pode aplicar o APBR para um aplicativo não cacheável e também para a primeira sessão do aplicativo cacheável. O aprimoramento oferece recursos mais flexíveis de manuseio de tráfego que oferecem controle granular para o encaminhamento de pacotes.

O primeiro pacote de sessão passa por um caso de reencaminhamento midstream. Ou seja, quando o aplicativo ainda não é identificado, o tráfego passa por uma rota padrão (rota não APBR) até o destino. Ao mesmo tempo, o DPI continua até que o aplicativo seja identificado. Assim que o aplicativo é identificado, o dispositivo aplica o perfil APBR e o restante dos pacotes de sessão passam pela rota de acordo com as regras definidas no perfil APBR. O tráfego atravessa uma rota não APBR até que assinaturas de aplicativos ou ALG identifiquem o aplicativo.

Quando você usa diferentes grupos de NAT para NAT de origem e aplica o APBR midstream, o endereço IP de origem da sessão permanece o mesmo que o que a sessão estava usando antes do APBR midstream.

APBR com classificação de primeiro pacote

A partir do Junos OS Release 21.3R1, o APBR usa a classificação de primeiro pacote para identificar aplicativos no tráfego de rede. O APBR identifica aplicativos examinando o primeiro pacote no fluxo de tráfego e, em seguida, aplica regras específicas do aplicativo para encaminhar o tráfego.

O recurso de classificação de primeiro pacote funciona em um subconjunto de aplicativos cacheáveis, considerando os fatores como a disponibilidade de cache DNS e mapeamento IP estático.

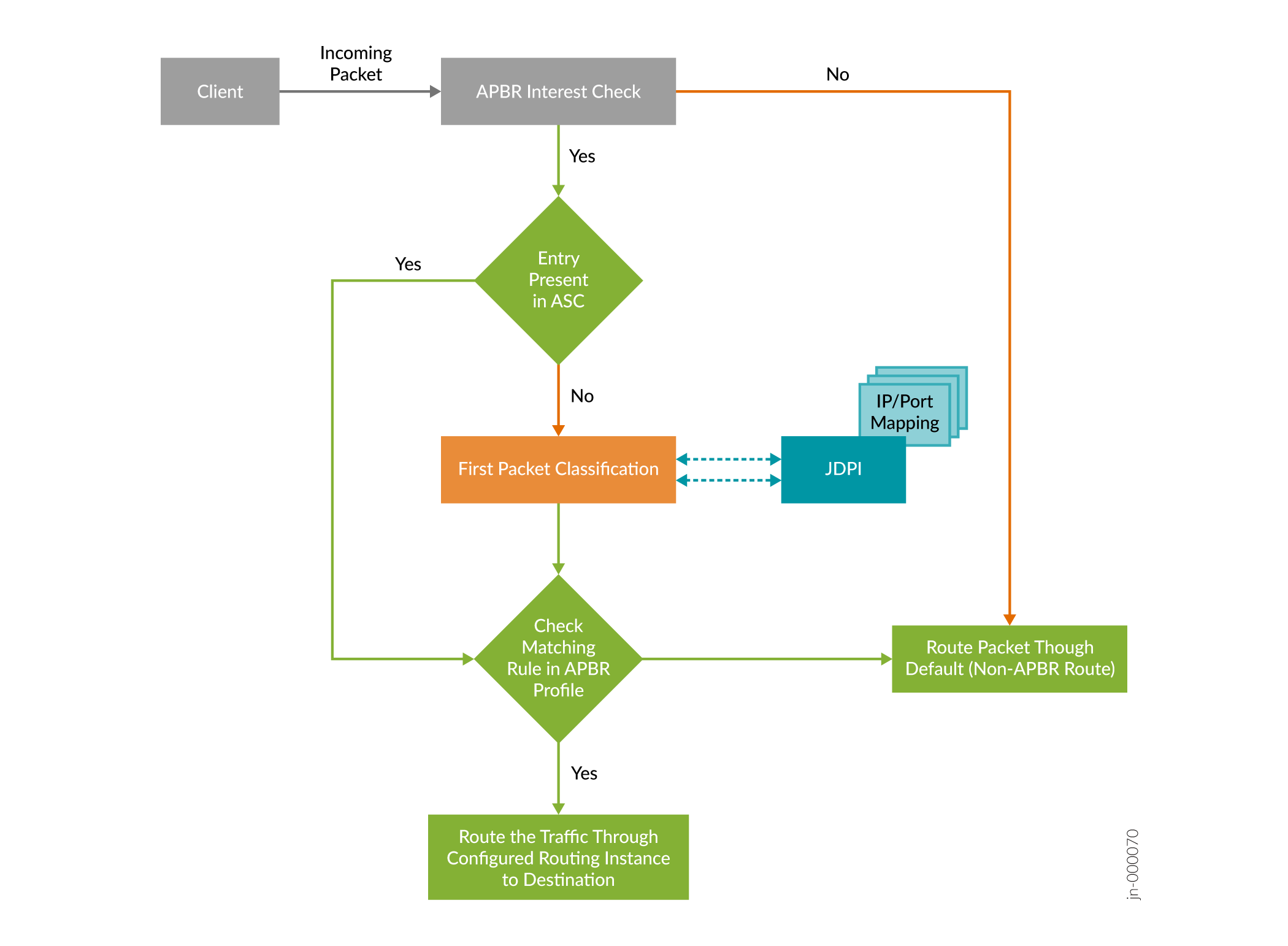

A Figura 2 mostra como o APBR usa a classificação de primeiro pacote para obter detalhes do aplicativo.

de primeiro pacote

de primeiro pacote

A classificação de primeiro pacote aproveita o repositório que inclui detalhes como mapeamento IP estático e detalhes das portas dos aplicativos. O repositório faz parte do pacote de assinatura de aplicativos (JDPI).

Para a primeira sessão de um aplicativo em cache, o APBR consulta o ASC para obter detalhes do fluxo do aplicativo. Se a entrada do aplicativo não estiver disponível no ASC, a APBR consultará o JDPI para obter os detalhes do aplicativo. O APBR usa o endereço IP e os detalhes da porta do fluxo para a consulta. Se o mapeamento do aplicativo estiver disponível, o JDPI retorna os detalhes ao APBR. Após obter detalhes do aplicativo, o APBR pesquisa o perfil configurado do aplicativo e roteia o pacote pela instância de roteamento atribuída.

Ao mesmo tempo, o JDPI continua processando os pacotes e atualizando o ASC (se habilitado). Para os fluxos subsequentes, o APBR realiza o roteamento do tráfego com base na entrada de aplicativos presente no ASC para o fluxo.

Com a classificação de primeiro pacote, você pode usar diferentes grupos de NAT para NAT de origem em sua configuração APBR para aplicativos cacheáveis.

Benefícios da classificação de primeiros pacotes

Com a classificação do primeiro pacote, você pode direcionar o tráfego de forma precisa e eficiente sobre a rede, otimizando a utilização de enlaces de rede e aumentando o desempenho.

Limitações

-

Para aplicativos não cacheáveis, quando você usa diferentes grupos de NAT para o NAT de origem e aplica APBR no meio da sessão, o endereço IP de origem da sessão continua a ser o mesmo mesmo depois de aplicar o APBR no midstream.

- Se o endereço IP e a porta variarem detalhes de uma mudança de aplicativo, a mudança pode não refletir imediatamente no pacote de assinatura do aplicativo. Você deve instalar o pacote de assinatura do aplicativo para obter as últimas atualizações de endereço IP e faixas de porta.

- No caso de microsuperiços hospedar vários aplicativos, como OFFICE365 na nuvem, não é possível ter endereços IP e portas em um nível granular. Para esses casos, a primeira classificação de pacotes retorna os detalhes do aplicativo pai. Você deve configurar a regra do perfil APBR para incluir o aplicativo aninhado e o aplicativo pai. Exemplo: crie a regra APBR com aplicativo dinâmico como MS-TEAMS e adicione OFFICE365-CREATE-CONVERSATION na mesma regra para a classificação do primeiro pacote.

Opções avançadas de roteamento com base em políticas

Você pode agilizar o manuseio de tráfego com o APBR usando as seguintes opções:

Limit route change- Algumas sessões passam por uma classificação contínua no meio da sessão, à medida que as assinaturas do aplicativo identificam o aplicativo. Sempre que um aplicativo é identificado pelas assinaturas do aplicativo, o APBR é aplicado e isso resulta em uma mudança na rota do tráfego. Você pode limitar o número de vezes que uma rota pode mudar para uma sessão usando a opção

max-route-changedatunablesdeclaração.set security advance-policy-based-routing tunables max-route-change valueExemplo:

[edit]set security advance-policy-based-routing tunables max-route-change 5Neste exemplo, você deseja limitar o número de alterações de rota por sessão para 5. Quando há uma mudança na rota no meio da sessão, essa contagem é reduzida para 4. Esse processo continua até que a contagem chegue a 0. Depois disso, o APBR não é aplicado no meio da sessão.

Se um aplicativo identificado tiver uma entrada no ASC, então, a contagem não será reduzida para essa sessão, porque a sessão começou com a rota especificada de acordo com a configuração do APBR.

Terminate session if APBR is bypassed—Você pode encerrar a sessão se houver uma incompatibilidade entre zonas quando o APBR estiver sendo aplicado no meio da sessão. Quando você deseja aplicar o APBR no meio de uma sessão, tanto a nova interface de saída quanto a interface de saída existente devem fazer parte da mesma zona. Se você mudar a zona para uma interface no meio de uma sessão, então, por padrão, o APBR não é aplicado, e o tráfego continua a atravessar pela interface existente. Para mudar esse comportamento padrão, você pode encerrar a sessão por completo, em vez de permitir que o tráfego passe pela mesma rota ignorando o APBR, usando a opção

drop-on-zone-mismatchdatunablesdeclaração.Exemplo:

[edit]set security advance-policy-based-routing tunables drop-on-zone-mismatchEnable logging— Você pode permitir que o registro registre eventos que ocorrem no dispositivo, por exemplo, quando o APBR é ignorado devido a uma mudança nas zonas para interfaces. Você pode usar a opção

enable-loggingdatunablesdeclaração para configurar o registro.Exemplo:

[edit]set security advance-policy-based-routing tunables enable-loggingEnable reverse reroute— Para implantações que exigem simetria de tráfego para rotas ECMP, e o tráfego de entrada precisa mudar no meio da sessão, o redirecionamento pode ser alcançado usando a opção de permitir o redirecionamento reverso específico para uma zona de segurança da seguinte forma:

Exemplo:

[edit]set security zones security-zone zone-name enable-reverse-rerouteQuando a configuração acima é habilitada para uma zona de segurança, onde um pacote de entrada chega em uma interface e tem uma interface de saída/retorno diferente, uma mudança na interface é detectada e desencadeia um redirecionamento. Uma pesquisa de rota é realizada para o caminho inverso, e a preferência será dada à interface na qual o pacote chegou.

Outras paradas de processamento para uma sessão específica quando uma pesquisa de rota falha no tráfego no caminho inverso.

O suporte para o redirecionamento reverso está disponível a partir do Junos OS Release 15.1X49-D130 e versões posteriores.

- Support for Layer 3 and Layer 4 Applications— A partir do Junos OS Release 20.2R1, o APBR oferece suporte a aplicativos personalizados de Camada 3 e Camada 4. Você pode desabilitar manualmente a pesquisa de aplicativos personalizados de Camada 3 e Camada 4 no APBR usando a seguinte declaração de configuração:

user@host# set security advance-policy-based-routing tunables no-l3l4-app-lookup

- Application Tracking—

Você pode habilitar o AppTrack a inspecionar o tráfego e coletar estatísticas sobre fluxos de aplicativos na zona especificada. Veja a compreensão do rastreamento de aplicativos para obter mais detalhes.

Caso de uso

Quando vários links ISP são usados:

O APBR pode ser usado para selecionar links de alta largura de banda e baixa latência para aplicativos importantes, quando mais de um link estiver disponível.

O APBR pode ser usado para criar um link de retorno para tráfego importante em caso de falha no enlace. Quando vários links estão disponíveis, e o link principal que transporta o tráfego importante do aplicativo sofre uma interrupção, então o outro link configurado como o link de fallback pode ser usado para transportar tráfego.

O APBR pode ser usado para segregar o tráfego para inspeção ou análise profunda. Com esse recurso, você pode classificar o tráfego com base em aplicativos que são necessários para passar por inspeções e auditorias profundas. Se necessário, esse tráfego pode ser roteado para um dispositivo diferente.

Limitações

O APBR tem as seguintes limitações:

O redirecionamento da rota para o tráfego depende da presença de uma entrada no cache do sistema de aplicativos (ASC). O roteamento só terá sucesso se a busca do ASC for bem sucedida. Para a primeira sessão, quando o ASC não está presente para o tráfego, o tráfego passa por uma rota padrão (rota não APBR) até o destino (essa limitação é aplicável apenas para as versões antes do Junos OS 15.1X49-D110).

O APBR não funciona se um pacote de assinatura de aplicativo não estiver instalado ou se a identificação do aplicativo não estiver habilitada.

O APBR com suporte midstream tem as seguintes limitações:

O APBR funciona apenas para o tráfego futuro.

O APBR não funciona para sessões de dados iniciadas por uma entidade a partir da sessão de controle, como FTP ativo.

Ao usar diferentes grupos de NAT para NAT de origem e APBR midstream, o endereço IP de origem da sessão continua a ser o mesmo que o que a sessão vem usando antes de aplicar o APBR midstream.

O APBR com suporte midstream só funciona quando todas as interfaces de saída estão na mesma zona. Por causa disso, apenas as instâncias de roteamento e roteamento virtual e encaminhamento (VRF) podem ser usadas para aproveitar o suporte midstream do APBR.

Veja também

Exemplo: configuração de roteamento avançado baseado em políticas para solução de gerenciamento de tráfego consciente de aplicativos

Este exemplo mostra como configurar o APBR em um firewall da Série SRX.

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

Licença válida de recurso de identificação de aplicativos instalada em um firewall da Série SRX.

Firewall da Série SRX com o Junos OS Versão 15.1X49-D60 ou posterior. Este exemplo de configuração é testado para o Junos OS Release 15.1X49-D60.

Visão geral

Neste exemplo, você deseja encaminhar o tráfego de HTTP, redes sociais e Yahoo que chegam à zona de confiança para um dispositivo ou interface específico, conforme especificado pelo endereço IP do próximo salto.

Quando o tráfego chega à zona de confiança, ele é compatível com o perfil APBR e, se uma regra de correspondência for encontrada, os pacotes são encaminhados para a rota estática e o próximo salto conforme especificado na instância de roteamento. A rota estática configurada na tabela de roteamento é inserida na tabela de encaminhamento quando o endereço de próximo salto é acessível. Todo o tráfego destinado à rota estática é transmitido para o endereço de próximo salto para transitar para um dispositivo ou interface específico.

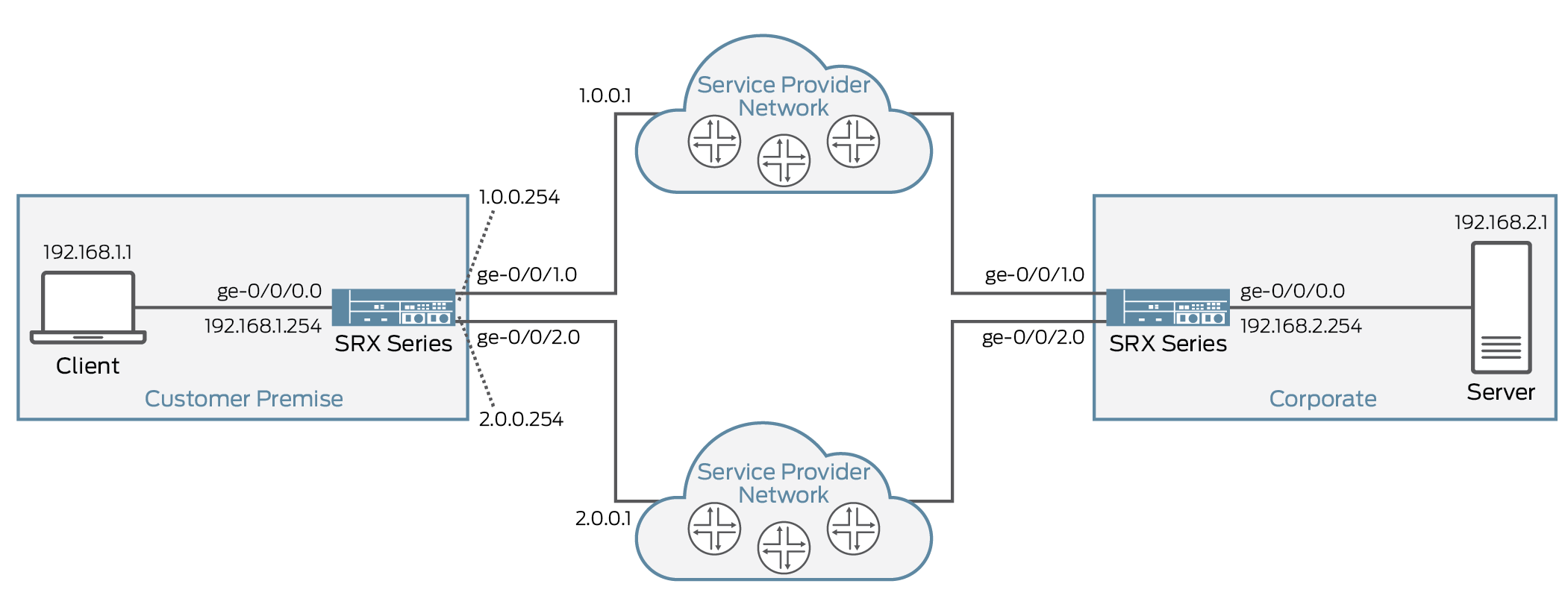

A Figura 3 mostra a topologia usada neste exemplo de configuração.

A Tabela 1 fornece os detalhes dos parâmetros usados neste exemplo.

Parâmetro |

Nome |

Descrição |

|---|---|---|

Instância de roteamento |

|

A instância de roteamento de encaminhamento de tipos é usada para o encaminhamento do tráfego. Todo o tráfego qualificado destinado à rota estática (exemplo: 192.168.0.0/16) é encaminhado para o dispositivo next-hop (exemplo: com endereço 1.0.0.1 em sua interface). |

|

||

Grupo RIB |

apbr_group |

Nome da base de informações de roteamento (RIB) (também conhecida como tabela de roteamento). Este grupo RIB está configurado para importar entradas de rota de interface de inet.0, RI1.inet.0, RI2.inet.0 e RI3.inet.0. |

Perfil do APBR |

perfil 1 |

Nome do perfil APBR. Esse perfil combina aplicativos e grupos de aplicativos e redireciona o tráfego correspondente para a instância de roteamento especificada (exemplo: R1) para a busca da rota. O perfil inclui várias regras. |

Regra |

|

Definir as regras para o perfil APBR. Associe a regra a um ou mais de um aplicativo (exemplo: para HTTP) ou grupos de aplicativos. Se o aplicativo corresponder a qualquer um dos grupos de aplicativo ou aplicativo de uma regra em um perfil, a regra do perfil do aplicativo é considerada compatível e o tráfego será redirecionado para a instância de roteamento (exemplo: R1) para a busca da rota. |

|

||

Zona |

confiar |

Especifique a zona de origem à qual o perfil APBR pode ser aplicado. |

Para usar o APBR para redirecionar o tráfego com base em aplicativos, a importação de rotas de interface pode ser necessária de uma instância de roteamento para outra instância de roteamento. Você pode usar um dos seguintes mecanismos:

Grupos RIB para importar rotas de interface

Política de roteamento para importar rotas de interface

Quando você usa a política de roteamento para importar rotas de interface, pode fazer com que as rotas locais de gerenciamento (usando o switchp0) vazem para instâncias de roteamento não padrão, se a ação apropriada não for usada para a política de roteamento. Quando os dispositivos estão no modo cluster do chassi, tais cenários podem resultar em falha de RG0 devido a limitações. Recomendamos não configurar a rota local Dop0 na tabela de roteamento de instâncias de roteamento não padrão. A amostra a seguir mostra uma configuração amostral de opções de política. Observe que a ação de rejeição ajuda na eliminação das rotas que não são necessárias. Você pode usar rotas específicas para rejeitar as rotas Dop0.

policy-statement statement-name {

term 1 {

from {

instance master;

route-filter route-filter-ip-address exact;

}

then accept;

}

then reject;

}

O APBR é usado para roteamento dos pacotes em um caminho futuro. Para que o tráfego de retorno chegue pelo mesmo caminho, recomendamos configurar o firewall remoto da Série SRX com configuração ECMP, juntamente com a política de roteamento de equilíbrio de carga, conforme mostrado na seguinte configuração de amostra:

user@host> set routing-options static route ip-address next-hop ip-address user@host> set routing-options static route ip-address next-hop ip-address user@host> set policy-options policy-statement load-balance-policy then load-balance per-packet user@host> set routing-options forwarding-table export load-balance-policy

Configuração

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set routing-instances R1 instance-type forwarding set routing-instances R1 routing-options static route 192.168.0.0/16 next-hop 1.0.0.1 set routing-instances R2 instance-type forwarding set routing-instances R2 routing-options static route 192.168.0.0/16 next-hop 2.0.0.1 set routing-options interface-routes rib-group inet apbr_group set routing-options rib-groups apbr_group import-rib inet.0 set routing-options rib-groups apbr_group import-rib RI1.inet.0 set routing-options rib-groups apbr_group import-rib RI2.inet.0 set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTP set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1 set security advance-policy-based-routing profile profile1 rule rule-app2 match dynamic-application-group junos:web:social-networking set security advance-policy-based-routing profile profile1 rule rule-app2 then routing-instance R2 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust advance-policy-based-routing-profile profile1

Configuração do roteamento avançado baseado em políticas

Procedimento passo a passo

Para configurar o APBR:

Crie instâncias de roteamento.

[edit] user@host# set routing-instances R1 instance-type forwarding user@host# set routing-instances R1 routing-options static route 192.168.0.0/16 next-hop 1.0.0.1 user@host# set routing-instances R2 instance-type forwarding user@host# set routing-instances R2 routing-options static route 192.168.0.0/16 next-hop 2.0.0.1

Grupo um ou mais tabelas de roteamento para formar um grupo RIB chamado apbr_group e rotas de importação para as tabelas de roteamento.

[edit] set routing-options interface-routes rib-group inet apbr_group set routing-options rib-groups apbr_group import-rib inet.0 set routing-options rib-groups apbr_group import-rib RI1.inet.0 set routing-options rib-groups apbr_group import-rib RI2.inet.0

Crie o perfil APBR e defina as regras.

[edit] user@host# set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTP user@host# set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1 user@host# set security advance-policy-based-routing profile profile1 rule rule-app2 match dynamic-application-group junos:web:social-networking user@host# set security advance-policy-based-routing profile profile1 rule rule-app2 then routing-instance R2

Aplique o perfil APBR na zona de segurança.

[edit] user@host# set security zones security-zone trust host-inbound-traffic system-services all user@host# set security zones security-zone trust host-inbound-traffic protocols all user@host# set security zones security-zone trust interfaces ge-0/0/0.0 user@host# set security zones security-zone trust advance-policy-based-routing-profile profile1

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show routing-instances comandos e show security zones os comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show routing-instances

R1 {

instance-type forwarding;

routing-options {

static {

route 192.168.0.0/16 next-hop 1.0.0.1;

}

}

}

R2 {

instance-type forwarding;

routing-options {

static {

route 192.168.0.0/16 next-hop 2.0.0.1;

}

}

}

[edit]

user@host# show routing-options

interface-routes {

rib-group inet apbr_group;

}

rib-groups {

apbr_group {

import-rib [ inet.0 RI1.inet.0 RI2.inet.0 ];

}

}

[edit]

user@host# show security advance-policy-based-routing

profile profile1 {

rule rule-app1 {

match {

dynamic-application junos:HTTP;

}

then {

routing-instance R1;

}

}

rule rule-app2 {

match {

dynamic-application-group junos:web:social-networking;

}

then {

routing-instance R2;

}

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

advance-policy-based-routing-profile {

profile1;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

- Verificação de estatísticas avançadas de roteamento baseadas em políticas

- Verificação do roteamento avançado baseado em políticas

Verificação de estatísticas avançadas de roteamento baseadas em políticas

Propósito

Exiba as estatísticas do APBR, como o número de sessões processadas para o roteamento baseado em aplicativos, o número de vezes que o APBR é aplicado para a sessão e assim por diante.

Ação

A partir do modo de configuração, entre no show security advance-policy-based-routing statistics comando.

user@host> show security advance-policy-based-routing statistics Advance Profile Based Routing statistics: Sessions Processed 9 App rule hit on cache hit 0 App rule hit on HTTP Proxy/ALG 0 Midstream disabled rule hit on cache hit 2 URL cat rule hit on cache hit 0 DSCP rule hit on first packet 2 App and DSCP hit on first packet 0 App rule hit midstream 1 Default rule match 0 Midstream disabled rule hit midstream 1 URL cat rule hit midstream 0 App and DSCP rule hit midstream 0 DSCP rule hit midstream 0 Route changed on cache hits 2 Route changed on HTTP Proxy/ALG 0 Route changed midstream 0 Default rule applied 0 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0 Application services bypass 0

Significado

A saída de comando exibe os seguintes detalhes:

Sessões processadas para o roteamento baseado em aplicativos.

O número de vezes que o tráfego do aplicativo corresponde ao perfil APBR e APBR é aplicado para a sessão com base em diferentes critérios.

O número de vezes que o AppID foi consultado para identificar o tráfego de aplicativos.

-

O número de instâncias em que havia uma incompatibilidade na zona de segurança da rota padrão e a rota selecionada do APBR e o tráfego foi descartado devido a essa incompatibilidade.

Veja as estatísticas de roteamento baseado em políticas de segurança avançadas para obter mais detalhes.

Verificação do roteamento avançado baseado em políticas

Propósito

Exibir informações sobre as sessões e fluxos de pacotes ativos no dispositivo, incluindo informações detalhadas sobre sessões específicas.

Ação

Desde o modo de configuração, entre no show security flow session comando para exibir informações sobre todas as sessões de segurança ativas no dispositivo atualmente.

Significado

A saída de comando exibe os seguintes detalhes:

Todas as sessões ativas e fluxos de pacotes em seu dispositivo

Lista de fluxos IP de entrada e saída, incluindo serviços

Atributos de segurança associados a um fluxo, por exemplo, as políticas que se aplicam ao tráfego pertencentes a esse fluxo

Valor de tempo de sessão, quando a sessão se tornou ativa, quanto tempo a sessão está ativa e se há tráfego ativo na sessão

Configuração de políticas avançadas baseadas em políticas de roteamento

A partir do Junos OS Release 18.2R1, você pode configurar políticas avançadas de roteamento baseado em políticas (APBR) definindo endereços de origem, endereços de destino e aplicativos como condições de correspondência; e, após uma combinação bem-sucedida, o perfil APBR configurado é aplicado como um serviço de aplicativo para a sessão. Nas versões anteriores do Junos OS, um perfil APBR poderia ser anexado a uma zona de segurança de entrada do tráfego de entrada, e o APBR foi aplicado por zona de segurança. Agora, com o suporte de políticas apbr, você pode aplicar diferentes conjuntos de regras APBR no tráfego com base na zona de segurança de entrada, endereço fonte, endereço de destino e aplicativo

Esse aprimoramento oferece recursos mais flexíveis de manuseio de tráfego que oferecem controle granular para o encaminhamento de pacotes.

Os critérios de correspondência suportados incluem endereços de origem, endereços de destino e aplicativos. Os aplicativos podem ser usados para oferecer suporte à condição de correspondência com base no protocolo e portas de Camada 4.

Se uma ou mais políticas APBR estiverem configuradas para a zona de segurança, a política será avaliada durante a fase de criação de sessão. A busca por políticas é concluída assim que a política, correspondente à sessão, for selecionada. Após uma combinação bem-sucedida, o perfil APBR configurado com a política APBR é usado para a sessão.

Como funciona a política do APBR?

As políticas apbr são definidas para uma zona de segurança. Se houver uma ou mais política apbr associada a uma zona, a sessão que é iniciada a partir da zona de segurança passa pela correspondência da política.

As sequências a seguir estão envolvidas na correspondência do tráfego por uma política APBR e na aplicação de roteamento avançado baseado em políticas para encaminhar o tráfego, com base nos parâmetros/regras definidos:

Quando o tráfego chega à zona de entrada, ele é compatível com as regras da política apbr. A condição de correspondência da política inclui o endereço de origem, endereço de destino e aplicativo.

Quando o tráfego corresponde às regras da política de segurança, a ação da política APBR é aplicada ao tráfego. Você pode habilitar o APBR como um serviço de aplicativo na ação de política apbr especificando o nome do perfil APBR.

A configuração do perfil APBR incude o conjunto de regras que contém conjunto de aplicativos dinâmicos e grupos de aplicativos dyamic como condição de correspondência. A parte de ação dessas regras contém a instância de roteamento pela qual o tráfego precisa ser encaminhado. A instância de roteamento pode incluir a configuração de roteamento estático ou rotas aprendidas dinâmicas.

Todo o tráfego destinado à rota estática é transmitido para o endereço de próximo salto para transitar para um dispositivo ou interface específico.

As regras da política apbr são terminais, o que significa que, uma vez que o tráfego é compatível com uma política, ele não é processado ainda mais pelas outras políticas.

Se uma política APBR tiver o tráfego correspondente e o perfil APBR não tiver nenhum tráfego que corresponda à regra, então o tráfego correspondente à política APBR passa por uma instância de roteamento padrão [inet0] até o destino.

Suporte de perfil APBR legado

Antes do Junos OS Release 18.2R1, o perfil APBR foi aplicado no nível da zona de segurança. Com o suporte para a política APBR, a configuração do APBR no nível da zona de segurança é preterida no futuro, em vez de ser removida imediatamente para fornecer compatibilidade retrógrada e uma chance de colocar sua configuração em conformidade com a nova configuração.

No entanto, se você tiver configurado um APBR baseado em zona e tentar adicionar uma política APBR para a zona de segurança específica, o commit pode falhar. Você deve excluir a configuração baseada em zona para configurar a política APBR para a zona. Da mesma forma, se uma política APBR estiver configurada para uma zona de segurança e tentar configurar o APBR baseado em zona, isso resulta em erro de confirmação.

Limitação

Ao usar endereço ou endereço específicos definidos na regra da política APBR, recomendamos usar a lista de endereços global. Como as regras específicas da zona podem não ser aplicáveis para endereço de destino, pois a zona de destino não é conhecida no momento da avaliação da política.

A configuração da política APBR para a zona de segurança junos-host não é suportada.

Exemplo: configuração de políticas avançadas de roteamento baseadas em políticas

Este exemplo mostra como configurar uma política APBR e aplicar o perfil APBR na sessão que corresponde às regras da política do APBR.

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

Firewall da Série SRX com o Junos OS Versão 18.2R1 ou posterior. Este exemplo de configuração é testado no Junos OS Release 18.2R1.

Licença válida de recurso de identificação de aplicativos instalada em um firewall da Série SRX.

Visão geral

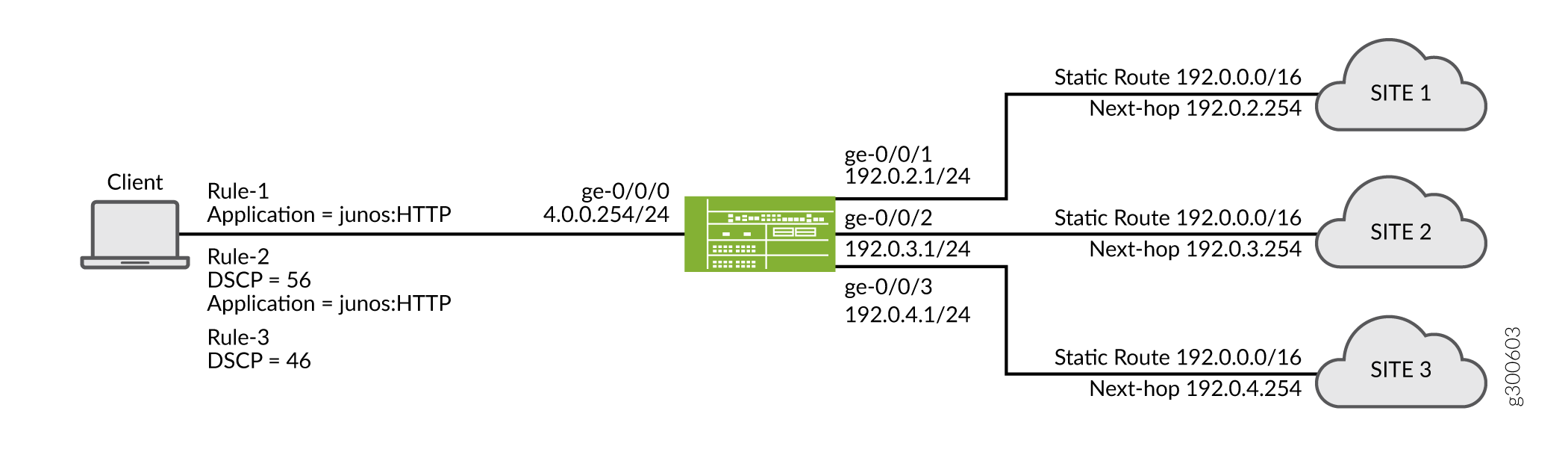

Neste exemplo, você deseja encaminhar o tráfego HTTP que chega à zona de confiança para um dispositivo ou interface específico conforme especificado pelo endereço IP de próximo salto.

Quando o tráfego chega à zona de confiança, ele é compatível com a política apbr. Quando o tráfego corresponde à política, a regra APBR configurada é aplicada no tráfego permitido como serviços de aplicativo. Os pacotes são encaminhados com base na regra APBR para a rota estática e próximo salto, conforme especificado na instância de roteamento. A rota estática configurada na tabela de roteamento é inserida na tabela de encaminhamento quando o endereço de próximo salto é acessível. Todo o tráfego destinado à rota estática é transmitido para o endereço de próximo salto para transitar para um dispositivo ou interface específico.

Neste exemplo, você deve concluir as seguintes configurações:

Defina a instância de roteamento e o grupo RIB.

Crie um perfil ABPR.

Crie uma zona de segurança.

Crie uma política APBR e anexe o perfil APBR a ela.

Configuração

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set routing-instances R1 instance-type forwarding set routing-instances R1 routing-options static route 5.0.0.0/24 next-hop 3.0.0.2 set routing-options interface-routes rib-group inet fbf-group set routing-options rib-groups fbf-group import-rib inet.0 set routing-options rib-groups fbf-group import-rib RI1.inet.0 set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTP set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1.0 set security advance-policy-based-routing from-zone trust policy SLA1 match source-address any set security advance-policy-based-routing from-zone trust policy SLA1 match destination-address any set security advance-policy-based-routing from-zone trust policy SLA1 match application any set security advance-policy-based-routing from-zone trust policy SLA1 then application-services advance-policy-based-routing-profile profile1

Configuração do roteamento avançado baseado em políticas

Procedimento passo a passo

Aplicar APBR no tráfego que corresponda à política APBR:

Crie instâncias de roteamento.

[edit]

user@host#set routing-instances R1 instance-type forwardinguser@host#set routing-instances R1 routing-options static route 5.0.0.0/24 next-hop 3.0.0.2Grupo um ou mais tabelas de roteamento para formar um grupo RIB chamado apbr_group e rotas de importação para as tabelas de roteamento.

[edit]

user@host#set routing-options interface-routes rib-group inet fbf-groupuser@host#set routing-options rib-groups fbf-group import-rib inet.0user@host#set routing-options rib-groups fbf-group import-rib RI1.inet.0Crie o perfil APBR e defina as regras.

[edit]

user@host#set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTPuser@host#set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1Crie uma zona de segurança.

[edit]

user@host#set security zones security-zone trust host-inbound-traffic system-services alluser@host#set security zones security-zone trust host-inbound-traffic protocols alluser@host#set security zones security-zone trust interfaces ge-0/0/1.0Crie uma política APBR e aplique o perfil APBR na zona de segurança.

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy SLA1 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 match application anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 then application-services advance-policy-based-routing-profile profile1

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show routing-instances comandos e show security zones os comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show routing-instances

R1 {

instance-type forwarding;

routing-options {

static {

route 5.0.0.0/24 next-hop 3.0.0.2;

}

}

}

[edit]

user@host# show routing-options

interface-routes {

rib-group inet fbf_group;

}

rib-groups {

fbf_group {

import-rib [ inet.0 RI1.inet.0];

}

}

[edit]

user@host# show security advance-policy-based-routing

from-zone trust {

policy SLA1 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advanced-policy-based-routing-profile profile1;

}

}

}

}

profile profile1 {

rule rule-app1 {

match {

dynamic-application junos:HTTP;

}

then {

routing-instance R1;

}

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

- Verificação de estatísticas avançadas de roteamento baseadas em políticas

- Verificando a configuração da política do APBR

Verificação de estatísticas avançadas de roteamento baseadas em políticas

Propósito

Exiba as estatísticas do APBR, como o número de sessões processadas para o roteamento baseado em aplicativos, o número de vezes que o APBR é aplicado para a sessão e assim por diante.

Ação

A partir do modo de configuração, entre no show security advance-policy-based-routing statistics comando.

Sessions Processed 18994 AppID cache hits 18994 AppID requested 0 Rule matches 0 Route changed on cache hits 0 Route changed midstream 0 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0

Significado

A saída de comando exibe os seguintes detalhes:

Sessões processadas para o roteamento baseado em aplicativos.

O número de vezes que o tráfego do aplicativo corresponde ao perfil APBR e APBR é aplicado para a sessão.

O número de vezes que o AppID foi consultado para identificar o tráfego de aplicativos.

Veja as estatísticas de roteamento baseado em políticas de segurança avançadas para obter mais detalhes.

Verificando a configuração da política do APBR

Propósito

Exibir informações sobre a política APBR, perfil APBR associado e exibir informações sobre a contagem de acertos da política APBR.

Ação

A partir do modo de configuração, entre no show security advanced-policy-based-routing comando.

user@host> show security advanced-policy-based-routing policy-name SLA1

From zone: trust

Policy: SLA1, State: enabled, Index: 7, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: any

APBR profile: profile1

A partir do modo de configuração, entre no show security advanced-policy-based-routing hit-count comando.

user@host> show security advanced-policy-based-routing hit-count

Logical system: root-logical-system

Index From zone Name Hit count

1 trust SLA1 3

2 trust SLA2 0

3 trust SLA1 0

Number of policy: 3

Significado

A saída de comando exibe os seguintes detalhes:

Detalhes como status da política, perfil APBR associado.

Exibir a taxa de utilidade das políticas de acordo com o número de acessos que eles recebem.

Entendendo o roteamento baseado em categoria de URL

A partir do Junos OS Release 18.3 R1, o roteamento baseado na categoria URL é suportado em firewalls da Série SRX e instâncias de firewall virtual vSRX. O roteamento baseado em categoria de URL permite que você use categorias de URL como critérios de correspondência em um perfil APBR. As categorias de URL são baseadas no endereço IP do servidor de destino, e a identificação da categoria é aproveitada a partir da filtragem aprimorada de Web (EWF) e dos resultados de filtragem de Web locais obtidos no módulo de Segurança de Conteúdo.

O roteamento baseado em categoria de URL permite que você identifique e encaminhe seletivamente o tráfego web (HTTP e HTTPS) para um destino especificado.

A filtragem de Web classifica sites nas categorias de acordo com o host, URL ou endereço IP, e executa a filtragem com base nessas categorias. Você pode configurar perfis APBR especificando uma categoria de URL como a condição de correspondência na regra. A regra do perfil APBR corresponde ao tráfego com critérios de correspondência especificados e, após uma correspondência bem-sucedida, o perfil APBR configurado é aplicado como serviço de aplicativo para a sessão. Por exemplo, suponha que você queira rotear todo o tráfego pertencente a uma categoria de site específica, como mídias sociais, através de um próximo salto específico. Neste caso, você pode criar um novo perfil APBR com a lista de categorias de URL, como Enhanced_Social_Web_Facebook, Enhanced_Social_Web_Linkedin, Enhanced_Social_Web_Twitter ou Enhanced_Social_Web_Youtube ou qualquer outro URL personalizado conforme critérios de correspondência na política. O tráfego que corresponde a uma das categorias de URL definidas na regra é encaminhado usando as rotas da instância de roteamento específica.

Quando um perfil APBR corresponde ao tráfego em relação às categorias de URL incluídas na regra, o APBR consulta o módulo de filtragem web para obter os detalhes da categoria de URL. Se a categoria de URL não estiver disponível no cache de filtragem de URL, o dispositivo de segurança envia uma solicitação à nuvem privada configurada com filtragem web para os detalhes da categorização. Se o tráfego não corresponder a nenhuma categoria de URL, a solicitação não for categorizada e a sessão passar por processamento normal (rota não APBR).

Se a nuvem privada configurada com EWF não responder à solicitação da categoria DE URL em um intervalo de 3 segundos, a sessão passará por processamento normal (rota não APBR).

- Processamento de regras em um perfil APBR

- Benefícios do roteamento baseado em categoria de URL

- Limitações do roteamento baseado em categoria de URL

Processamento de regras em um perfil APBR

Você pode fornecer roteamento avançado baseado em políticas classificando o tráfego com base nos atributos dos aplicativos e aplicando políticas com base nesses atributos para redirecionar o tráfego. Para isso, você deve definir o perfil APBR e associá-lo a uma política APBR. Você pode criar um perfil APBR para incluir várias regras com aplicativos dinâmicos, grupos de aplicativos ou ambos, ou uma categoria de URL como critérios de correspondência. As regras configuradas no perfil APBR podem incluir qualquer uma das seguintes:

Um ou mais aplicativos, aplicativos dinâmicos ou grupos de aplicativos

Categoria de URL (endereço de destino IP)— EWF ou filtragem de Web local.

Em um perfil APBR, a busca por regras é realizada para ambos os critérios de correspondência. Se apenas um critério de correspondência estiver disponível, a pesquisa de regra será feita com base nos critérios de correspondência disponíveis.

O perfil APBR inclui as regras para combinar o tráfego com aplicativos ou categorias de URL e a ação para redirecionar o tráfego correspondente para a instância de roteamento especificada para a pesquisa de rota.

No Junos OS Release18.3R1, a correspondência da categoria URL é feita com base no endereço IP de destino; por causa disso, a correspondência de regras baseadas em categoria de URL é terminada no primeiro pacote da sessão. Como um aplicativo dinâmico pode ser identificado no meio da sessão, o processo de correspondência para as regras dinâmicas do aplicativo continua até que o processo de identificação do aplicativo seja concluído.

Benefícios do roteamento baseado em categoria de URL

O uso de categorias baseadas em URL permite que você tenha controle granular sobre o tráfego da Web. O tráfego pertencente a categorias específicas de sites é redirecionado por diferentes caminhos e, com base na categoria, é submetido a um processamento de segurança adicional, incluindo a descriptografia de SSL para tráfego HTTPS.

Os recursos de manuseio de tráfego baseados em categorias de URL permitem que você use caminhos diferentes para sites selecionados. Usar caminhos diferentes resulta em uma melhor qualidade de experiência (QoE) e também permite que você use a largura de banda disponível de forma eficaz.

As soluções SD-WAN podem usar o roteamento baseado em categoria de URL, além do roteamento dinâmico baseado em aplicativos.

O roteamento baseado na categoria URL pode ser usado para soluções locais de fuga de Internet, pois pode funcionar com mudanças na configuração de NAT de origem.

Limitações do roteamento baseado em categoria de URL

Usar categorias de URL em um perfil APBR tem as seguintes limitações:

Apenas o endereço IP de destino é usado para a identificação da categoria de URL em um perfil APBR. As categorias de URL com base no host, ou na URL ou no campo SNI não são suportadas.

Você pode configurar um aplicativo dinâmico ou uma categoria de URL como condição de correspondência em uma regra de perfil APBR. Configurar uma regra com categoria de URL e aplicativo dinâmico resulta em um erro de confirmação.

Exemplo: configuração do roteamento baseado em categoria de URL

Este exemplo mostra como configurar o roteamento baseado em categoria de URL.

- Requisitos

- Visão geral

- Configuração do roteamento baseado em categoria de URL usando eWF

- Configuração do roteamento baseado em URL usando a filtragem local da Web

- Verificação

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

Firewall da Série SRX com o Junos OS Versão 18.3 R1 ou posterior. Este exemplo de configuração é testado no Junos OS Release 18.3 R1.

Licença válida de recurso de identificação de aplicativos instalada no firewall da Série SRX.

A opção de filtragem aprimorada de web (EWF) exige que você compre uma licença de filtragem web da Juniper Networks. Nenhuma licença é necessária para a filtragem local da Web.

Visão geral

Este exemplo mostra como configurar o APBR em seu firewall da Série SRX para encaminhar o tráfego de mídia social que chega à zona de confiança para um dispositivo específico ou para uma interface usando roteamento baseado em categoria URL.

Quando o tráfego chega, ele é compatível com o perfil APBR e, se uma regra de correspondência for encontrada, os pacotes são encaminhados para a rota estática e endereço IP de próximo salto conforme especificado na instância de roteamento. A rota estática configurada na tabela de roteamento é adicionada à tabela de encaminhamento quando o endereço de próximo salto é acessível. Todo o tráfego destinado à rota estática é transmitido para o endereço de próximo salto para transitar para um dispositivo específico ou para uma interface.

Neste exemplo, você completa as seguintes configurações:

Habilite qualquer um dos seguintes tipos de filtragem de Web:

Filtragem aprimorada de Web (EWF) — Quando você habilita o EWF no dispositivo, o mecanismo EWF intercepta o HTTP e as solicitações de HTTPS e categoriza a URL em uma das 95 ou mais categorias predefinidas e também fornece informações de reputação do site. Veja a configuração do roteamento baseado em categoria de URL usando o EWF.

Filtragem local de Web — Quando você habilita a filtragem local de Web, você pode configurar categorias de URL personalizadas com várias listas de URL e aplicá-las a um perfil de filtragem de Web de segurança de conteúdo com ações como permissão, permissão e log, bloqueio e quarentena. Para usar a filtragem local da Web, você deve criar um perfil de filtragem de Web e garantir que o costume da categoria faça parte do perfil. Veja a configuração do roteamento baseado em URL usando a filtragem local da Web.

Definir as instâncias de roteamento e a base de informações de roteamento (RIB; também conhecida como grupo de tabela de roteamento.)

Defina o perfil APBR e associe-o a uma política APBR.

Configuração do roteamento baseado em categoria de URL usando eWF

Esta seção fornece as etapas para configurar o roteamento baseado em categoria de URL usando EWF. A Tabela 2 fornece os detalhes dos parâmetros usados neste exemplo.

Parâmetros |

Nome |

Descrição |

|---|---|---|

Perfil do APBR |

apbr-pr1 |

Nome do perfil APBR. |

Política apbr |

p1 |

Nome da política APBR. |

Regra |

|

Nome da regra do perfil APBR. A regra do perfil APBR combina o tráfego com as categorias de URL definidas e redireciona o tráfego correspondente para a instância de roteamento especificada (exemplo: RI1) para a pesquisa da rota. |

Categoria |

Enhanced_Social_Web_Facebook |

Categoria definida na regra do perfil APBR para combinar o tráfego. |

Instância de roteamento |

|

A instância de roteamento de encaminhamento de tipos é usada para o encaminhamento do tráfego. Todo o tráfego qualificado destinado à rota estática (com endereço IP 1.0.254/8) é encaminhado para o dispositivo next-hop (com endereço IP 1.0.0.1). |

Grupo RIB |

apbr_group |

Nome do grupo RIB. O grupo RIB compartilha rotas de interface com as instâncias de roteamento de encaminhamento. Para garantir que o próximo salto seja resolvível, as rotas de interface da tabela de roteamento principal são compartilhadas por um grupo RIB com as tabelas de roteamento especificadas nas instâncias de roteamento. |

Para realizar o roteamento baseado na categoria URL usando EWF, você deve realizar os seguintes procedimentos:

- Habilitando a filtragem aprimorada da Web

- Definir a instância de roteamento e o grupo RIB

- Configuração do perfil APBR

- Configurando a política APBR e anexando o perfil APBR

Habilitando a filtragem aprimorada da Web

Procedimento passo a passo

Para usar as categorias de URL como critérios de correspondência em um perfil APBR, você deve habilitar o EWF na segurança de conteúdo.

A opção EWF exige que você compre uma licença de filtragem web da Juniper Networks. Nenhuma licença é necessária para a filtragem local da Web.

Habilite o EWF especificando o tipo de filtragem da Web como

juniper-enhanced.[edit]

user@host#set security utm feature-profile web-filtering type juniper-enhancedDefina o tamanho do cache como 500 e o tempo limite de cache em 1800 segundos para o mecanismo EWF configurado.

[edit]

user@host#set security utm feature-profile web-filtering juniper-enhanced cache size 500user@host#set security utm feature-profile web-filtering juniper-enhanced cache timeout 1800Para obter mais informações sobre a configuração de EWF, consulte Enhanced Web Filtering (EWF).

Definir a instância de roteamento e o grupo RIB

Procedimento passo a passo

Definir a instância de roteamento e o grupo RIB.

Crie a instância de roteamento para encaminhar o tráfego para os próximos saltos diferentes. Nesta etapa, você configura a rota estática 1.0.0.254/8 e o endereço next-hop como 1.0.0.1.

[edit]

user@host#set routing-instances RI1 instance-type forwardinguser@host#set routing-instances RI1 routing-options static route 1.0.0.254/8 next-hop 1.0.0.1Crie um grupo RIB.

[edit]

user@host#set routing-options interface-routes rib-group inet apbr_groupuser@host#set routing-options rib-groups apbr_group import-rib inet.0user@host#set routing-options rib-groups apbr_group import-rib RI1.inet.0As rotas de interface da tabela de roteamento principal (inet.0) são compartilhadas por um grupo RIB com a tabela de roteamento especificada na instância de roteamento RI1.inet.0.

Configuração do perfil APBR

Procedimento passo a passo

Crie uma regra para os aplicativos do Facebook e encaminhe o tráfego correspondente para a instância de roteamento RI1.

Crie o perfil APBR e defina os critérios de correspondência para a categoria de URL.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw match category Enhanced_Social_Web_FacebookA regra do perfil do APBR corresponde ao tráfego à categoria de URL definida — ou seja, o aplicativo do Facebook neste exemplo.

Especifique a ação para o tráfego correspondente à categoria URL.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw then routing-instance RI1Nesta etapa, você está especificando que o tráfego que corresponde à regra apbr-pr1 deve ser redirecionado para a instância de roteamento RI1.

Configurando a política APBR e anexando o perfil APBR

Procedimento passo a passo

Associe o perfil do aplicativo à política APBR para permitir o roteamento baseado em categoria de URL.

Defina a política APBR. Especifique a condição de correspondência da política quanto

anyao endereço de origem, endereço de destino e aplicativo.[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match application anyQuando o tráfego chega, ele é compatível com as regras da política do APBR.

Anexe o perfil do APBR à política.

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 then application-servicesadvance-policy-based-routing-profile apbr-pr1Quando o tráfego corresponde às regras da política APBR (p1), o perfil APBR apbr-pr1 é aplicado ao tráfego conforme a ação da política APBR. O tráfego que corresponde ao aplicativo do Facebook é redirecionado para a instância de roteamento RI1 de acordo com a regra de regra de perfil APBR-social-nw.

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit security]

user@host# show advance-policy-based-routing

profile apbr-pr1 {

rule rule-social-nw {

match {

category Enhanced_Social_Web_Facebook;

}

then {

routing-instance RI1;

}

}

}

from-zone trust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advance-policy-based-routing-profile apbr-pr1;

}

}

}

}

[edit]

user@host# routing-options

interface-routes {

rib-group inet apbr_group;

}

rib-groups {

apbr_group {

import-rib [ inet.0 RI1.inet.0 ];

}

}

[edit]

user@host# show routing-instances

RRI1 {

instance-type forwarding;

routing-options {

static {

route 1.0.0.254/8 next-hop 1.0.0.1;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do roteamento baseado em URL usando a filtragem local da Web

Esta seção fornece as etapas para configurar o roteamento baseado em categoria de URL usando a filtragem local da Web.

A Tabela 3 fornece os detalhes dos parâmetros usados neste exemplo.

Parâmetros |

Nome |

Descrição |

|---|---|---|

Perfil do APBR |

apbr-pr2 |

Nome do perfil APBR. |

Política apbr |

p2 |

Nome da política APBR. |

Regra |

|

Nome da regra do perfil APBR. A regra do perfil APBR combina o tráfego com as categorias de URL definidas e redireciona o tráfego correspondente para a instância de roteamento especificada (exemplo: RI2) para a pesquisa da rota. |

Categoria personalizada (padrão de URL) |

203.0.113.0 203.0.113.10 |

Categoria definida na regra do perfil APBR para combinar o tráfego. |

Instância de roteamento |

|

A instância de roteamento de encaminhamento de tipos é usada para o encaminhamento do tráfego. Todo o tráfego qualificado destinado à rota estática (com endereço IP 5.0.0.10) é encaminhado para o dispositivo next-hop (com endereço IP 9.0.0.1). |

Grupo RIB |

apbr_group2 |

Nome do grupo RIB. O grupo RIB compartilha rotas de interface com as instâncias de roteamento de encaminhamento. Para garantir que o próximo salto seja resolvível, as rotas de interface da tabela de roteamento principal são compartilhadas por um grupo RIB com as tabelas de roteamento especificadas nas instâncias de roteamento. |

Para realizar o roteamento baseado em categoria de URL usando a filtragem local da Web, você deve concluir os seguintes procedimentos:

- Habilitando a filtragem local de web

- Definir a instância de roteamento e o grupo RIB

- Configuração do perfil APBR

- Configuração da política do APBR e da anexação do perfil APBR

Habilitando a filtragem local de web

Procedimento passo a passo

Para usar as categorias de URL como critérios de correspondência em um perfil APBR, você deve habilitar a filtragem local de Web na segurança de conteúdo.

Habilite a filtragem local da Web especificando o tipo de filtragem da Web como

juniper-local.[edit]

user@host#set security utm feature-profile web-filtering type juniper-localCrie objetos personalizados e listas de padrões de URL.

[edit]

user@host#set security utm custom-objects url-pattern local1 value 203.0.113.0user@host#set security utm custom-objects url-pattern local1 value 203.0.113.10Nesta etapa, é criado um padrão que corresponda ao endereço IP 203.0.113.0 ou 203.0.113.10 no HTTP.

Configure a lista de categorias de URL personalizada.

user@host#set security utm custom-objects custom-url-category custom value local1A categoria de URL especificada neste exemplo é personalizada, onde você pode adicionar listas de URL. Nesta etapa, você está adicionando a lista

local1de URL, que inclui os padrões correspondentes aos endereços 203.0.113.1 e 203.0.113.10 que são criados na etapa 2.Configure um perfil de filtragem da Web.

user@host#set security utm feature-profile web-filtering juniper-local profile P1 category custom action permitUm perfil de filtragem de Web inclui uma categoria definida pelo usuário com uma ação de permissão.

Para obter mais informações sobre a configuração local de filtragem de Web, consulte a filtragem local da Web.

Definir a instância de roteamento e o grupo RIB

Procedimento passo a passo

Definir a instância de roteamento e o grupo RIB.

Crie a instância de roteamento para encaminhar o tráfego para os próximos saltos diferentes. Neste exemplo, você configura a rota estática 5.0.0.0/10, usando o endereço next-hop de 9.0.0.1.

[edit]

user@host#set routing-instances RI2 instance-type forwardinguser@host#set routing-instances RI2 routing-options static route 5.0.0.0/16 next-hop 9.0.0.1Crie um grupo RIB.

[edit]

user@host#set routing-options interface-routes rib-group inet apbr_group2user@host#set routing-options rib-groups apbr_group2 import-rib inet.0user@host#set routing-options rib-groups apbr_group2 import-rib RI2.inet.0As rotas de interface da tabela de roteamento principal (inet.0) são compartilhadas por um grupo RIB com a tabela de roteamento especificada na instância de roteamento (RI2.inet.0).

Configuração do perfil APBR

Procedimento passo a passo

Crie uma regra para encaminhar o tráfego que corresponde ao padrão de URL personalizado à instância de roteamento RI2.

Crie o perfil APBR e defina os critérios de correspondência para a categoria de URL.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr2 rule rule2 match category customA regra do perfil APBR corresponde ao tráfego à categoria de URL personalizada definida — ou seja, tráfego com padrões de URL correspondentes aos endereços 203.0.113.1 e 203.0.113.10 neste exemplo.

Especifique a ação para o tráfego correspondente à categoria URL.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr2 rule rule2 then routing-instance RI2Nesta etapa, você está especificando que o tráfego que corresponde à regra deve ser redirecionado para a instância de roteamento RI2.

Configuração da política do APBR e da anexação do perfil APBR

Procedimento passo a passo

Associe o perfil apbr à política APBR para permitir o roteamento baseado em categoria de URL.

Defina a política APBR. Especifique a condição de correspondência da política quanto

anyao endereço de origem, endereço de destino e aplicativo.[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p2 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p2 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p2 match application anyQuando o tráfego chega, é compatível com as regras da política do APBR.

Anexe o perfil do APBR à política.

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p2 then application-services advance-policy-based-routing-profile apbr-pr2Quando o tráfego corresponde às regras da política APBR (p2), o perfil APBR apbr-pr2 é aplicado ao tráfego conforme a ação da política APBR. O tráfego que corresponde ao aplicativo do Facebook é redirecionado para a instância de roteamento RI2 de acordo com a regra do perfil APBR2.

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit security]

user@host# show advance-policy-based-routing

profile apbr-pr2 {

rule rule2 {

match {

category custom;

}

then {

routing-instance RI2;

}

}

}

from-zone trust {

policy p2 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advance-policy-based-routing-profile apbr-pr2;

}

}

}

}

[edit]

user@host# show routing-options

interface-routes {

rib-group inet apbr_group2;

}

rib-groups {

apbr_group2 {

import-rib [ inet.0 RI2.inet.0 ];

}

}

[edit]

user@host# show routing-instances

RI2 {

instance-type forwarding;

routing-options {

static {

route 5.0.0.0/10 next-hop 9.0.0.1;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificação das estatísticas do APBR

Propósito

Exibir as estatísticas do APBR, como o número de sessões processadas para o roteamento baseado em aplicativos, o número de vezes que o APBR é aplicado para a sessão e assim por diante.

Ação

A partir do modo de configuração, entre no show security advance-policy-based-routing statistics comando.

user@host> show security advance-policy-based-routing statistics

Advance Profile Based Routing statistics: Session Processed: 5529 ASC Success: 3113 Rule match success: 107 Route modified: 107 AppID Requested: 2416

Significado

A saída de comando exibe os seguintes detalhes:

Sessões processadas para o roteamento baseado em aplicativos

O número de vezes que a presença de uma entrada no cache do sistema de aplicativos (ASC) é encontrada

O número de vezes que o tráfego do aplicativo corresponde ao perfil APBR e APBR é aplicado para a sessão

O número de vezes em que a identificação de aplicativos (AppID) foi consultada para identificar o tráfego de aplicativos

O número de vezes que o APBR é aplicado para a sessão

Ignorando os serviços de aplicativos em uma regra APBR

Você pode criar um perfil APBR para incluir várias regras com aplicativos dinâmicos, grupos de aplicativos ou ambos, ou uma categoria de URL como critérios de correspondência em dispositivos de segurança. O roteamento baseado em categoria de URL permite que você identifique e encaminhe seletivamente o tráfego da Web (HTTP e HTTPS) para um destino especificado ou para outro dispositivo onde uma inspeção adicional no tráfego da Web é necessária. Nesses casos, você pode selecionar não aplicar ou ignorar serviços de aplicativos na sessão que deve ser encaminhada ao dispositivo para inspeção posterior.

A partir do Junos OS Release 19.1R1, você pode ignorar os serviços de aplicativos para uma sessão que é redirecionada usando a regra APBR.

As sequências a seguir estão envolvidas no desvio dos serviços de aplicativo:

O APBR usa os detalhes do aplicativo para procurar uma regra de correspondência no perfil APBR (perfil do aplicativo).

Se uma regra APBR correspondente for encontrada, o tráfego será redirecionado para a instância de roteamento especificada para a pesquisa de rota.

Se você configurar a opção de ignorar os serviços de aplicativo nas sessões em uma regra APBR, então é feita uma tentativa de ignorar os serviços de aplicativo para a sessão.

Uma mensagem de log é gerada ou atualizada para indicar o desvio dos serviços do aplicativo na sessão.

Você pode ignorar os serviços de aplicativo, incluindo políticas de segurança, qualidade de serviço de aplicativos (AppQoS), Juniper ATP Cloud, IDP, Security Intelligence (SecIntel) e segurança de conteúdo usando a regra APBR.

Para que o bypass seja eficaz, é necessário que a regra APBR seja compatível com o primeiro pacote. Se a regra for combinada após o primeiro pacote, e a regra tiver uma opção de desvio configurada, a opção de desvio será ignorada e os serviços de aplicativo não serão ignorados.

O SERVIÇO ALG não é ignorado devido a esse recurso, pois ignorar a ALG poderia potencialmente resultar na sessão correlacionada (dados) não sendo combinada com a política de segurança apropriada.

Exemplo: ignorar serviços de aplicativos usando a regra APBR

Este exemplo mostra como ignorar os serviços de aplicativos na sessão usando a regra DO APBR. Usando o roteamento baseado em categoria de URL, você pode identificar e encaminhar seletivamente o tráfego web (HTTP e HTTPS) para um destino especificado ou para outro dispositivo. Aqui, você pode configurar para ignorar os serviços de aplicativo na sessão em que uma inspeção adicional no tráfego da Web poderia ser realizada.

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

Firewall da Série SRX com o Junos OS Versão 19.1R1 ou posterior. Este exemplo de configuração é testado no Junos OS Release 19.1R1.

Licença válida de recurso de identificação de aplicativos instalada no firewall da Série SRX.

Antes de começar:

Defina a instância de roteamento e o grupo RIB.

Políticas de segurança apropriadas para aplicar regras para o tráfego de trânsito, especificar o tráfego que pode passar pelo dispositivo e as ações que precisam ocorrer no tráfego à medida que passa pelo dispositivo.

Visão geral

Este exemplo mostra como configurar o APBR em seu firewall da Série SRX para encaminhar o tráfego de mídia social que chega à zona de confiança para um dispositivo específico ou para uma interface usando roteamento baseado em categoria DE URL e ignorar os serviços de aplicativo na mesma sessão.

Neste exemplo, você completa as seguintes configurações:

Defina o perfil do APBR e associe-o a uma política APBR. O perfil APBR inclui as regras para combinar o tráfego com aplicativos e categorias de URL.

Em seguida, especifique a ação da regra do perfil APBR. Ou seja, redirecionar o tráfego correspondente para a instância de roteamento especificada para a busca da rota.

Especifique a opção de desvio de aplicativo para o tráfego correspondente.

Quando o tráfego chega, ele é compatível com o perfil APBR e, se uma regra de correspondência for encontrada, os pacotes são encaminhados para a rota estática. Todo o tráfego destinado à rota estática é transmitido para o endereço de próximo salto para transitar para um dispositivo específico ou para uma interface. Como você configurou a opção de desvio de aplicativo para o tráfego correspondente, o tráfego encaminhado para o dispositivo específico no endereço next-hop não é aplicado com serviços de aplicativo.

Configuração

Esta seção fornece etapas para configurar o roteamento baseado em categoria de URL usando filtragem aprimorada de Web (EWF) e também habilitada através da aprovação de serviços de aplicativos no tráfego.

- Habilitando a filtragem aprimorada da Web

- Configuração da regra APBR

- Configuração da política do APBR e da anexação do perfil APBR

Habilitando a filtragem aprimorada da Web

Procedimento passo a passo

Para usar as categorias de URL como critérios de correspondência em um perfil APBR, você deve habilitar o EWF na segurança de conteúdo.

A opção EWF exige que você compre uma licença de filtragem web da Juniper Networks. Nenhuma licença é necessária para a filtragem local da Web.

Habilite o EWF especificando o tipo de filtragem da Web como

juniper-enhanced.[edit]

user@host#set security utm feature-profile web-filtering type juniper-enhancedDefina o tamanho do cache como 500 e o tempo limite de cache em 1800 segundos para o mecanismo EWF configurado.

[edit]

user@host#set security utm feature-profile web-filtering juniper-enhanced cache size 500user@host#set security utm feature-profile web-filtering juniper-enhanced cache timeout 1800Para obter mais informações sobre a configuração de EWF, consulte Enhanced Web Filtering (EWF).

Configuração da regra APBR

Procedimento passo a passo

Crie uma regra para os aplicativos do Facebook e encaminhe o tráfego correspondente para a instância de roteamento RI1.

Crie o perfil APBR e defina os critérios de correspondência para a categoria de URL.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw match category Enhanced_Social_Web_FacebookA regra do perfil do APBR corresponde ao tráfego à categoria de URL definida — ou seja, o aplicativo do Facebook neste exemplo.

Especifique a ação para o tráfego correspondente à categoria URL.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw then routing-instance RI1Nesta etapa, você está especificando que o tráfego que corresponde à regra apbr-pr1 deve ser redirecionado para a instância de roteamento RI1.

Especifique os serviços de aplicativo de desvio para o tráfego que corresponde à regra APBR.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw then application-services-bypassNesta etapa, você está especificando que o tráfego que corresponde à regra apbr-pr1 deve ser ignorado nos serviços de aplicativo.

Configuração da política do APBR e da anexação do perfil APBR

Procedimento passo a passo

Associe o perfil do aplicativo à política APBR para permitir o roteamento baseado em categoria de URL.

Defina a política APBR. Especifique a condição de correspondência da política quanto

anyao endereço de origem, endereço de destino e aplicativo.[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match application anyQuando o tráfego chega, ele é compatível com as regras da política do APBR.

Anexe o perfil do APBR à política.

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 then application-services advance-policy-based-routing-profile apbr-pr1Quando o tráfego corresponde às regras da política APBR (p1), o perfil APBR apbr-pr1 é aplicado ao tráfego conforme a ação da política APBR. O tráfego que corresponde ao aplicativo do Facebook é redirecionado para a instância de roteamento RI1 de acordo com a regra de regra de perfil APBR-social-nw. Além disso, os serviços de aplicativo são ignorados para a sessão, conforme especificado na regra de regra de perfil APBR- social-nw.

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit security]

user@host# show advance-policy-based-routing

profile apbr-pr1 {

rule rule-social-nw {

match {

category Enhanced_Social_Web_Facebook;

}

then {

routing-instance RI1;

application-services-bypass;

}

}

}

from-zone trust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advance-policy-based-routing-profile apbr-pr1;

}

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificação das estatísticas do APBR

Propósito

Exibir as estatísticas do APBR, como o número de sessões processadas para o roteamento baseado em aplicativos, o número de vezes que o APBR é aplicado para a sessão e assim por diante.

Ação

A partir do modo de configuração, entre no show security advance-policy-based-routing statistics comando.

user@host> show security advance-policy-based-routing statistics

Advance Profile Based Routing statistics: Sessions Processed 110 AppID cache hits 110 AppID requested 0 Rule matches 2 Route changed on cache hits 1 Route changed midstream 1 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0 Application Services Bypass 1

Significado

A saída de comando exibe os seguintes detalhes:

Sessões processadas para o roteamento baseado em aplicativos

O número de vezes que a presença de uma entrada no cache do sistema de aplicativos (ASC) é encontrada

O número de vezes que o tráfego do aplicativo corresponde ao perfil APBR e APBR é aplicado para a sessão

O número de vezes em que a identificação de aplicativos (AppID) foi consultada para identificar o tráfego de aplicativos

O número de vezes que o APBR é aplicado para a sessão

O número de vezes que os serviços de aplicativo são ignorados para a sessão

Suporte à identidade de origem do usuário nas políticas do APBR

A partir do Junos OS Release 19.1R1, você pode configurar políticas avançadas de roteamento baseado em políticas (APBR), definindo a identidade de origem do usuário como um dos critérios de correspondência, juntamente com endereços de origem, endereços de destino e aplicativos. Após uma combinação bem-sucedida, o perfil APBR configurado com a política APBR é aplicado como um serviço de aplicativo para a sessão. A identidade de origem permite que você aproveite as informações do usuário armazenadas em um repositório, como a tabela de identificação de usuários (UIT).

O campo de identidade de origem especifica os usuários e as funções às quais a política se aplica. Quando o campo de identidade de origem é especificado em uma política como critério correspondente, as informações de usuário e função devem ser recuperadas antes que a busca pela política possa prosseguir. Usar a opção de identidade de origem como critério de correspondência na política APBR é opcional. Se o valor no campo de identidade de origem estiver configurado como qualquer outro ou não houver entrada no campo de identidade de origem, as informações do usuário e as informações de função não são necessárias e os outros critérios de correspondência são usados para pesquisa de políticas.