SCCP ALG

O Skinny Client Control Protocol (SCCP) é um protocolo simples e leve que exige relativamente pouco processamento de computador. Os clientes de SCCP usam TCP/IP para se comunicar com aplicativos de Call Manager em um cluster.

Entender AS ALGs de SCCP

O Skinny Client Control Protocol (SCCP) é um protocolo proprietário da Cisco para sinalização de chamadas. A Skinny é baseada em uma arquitetura de controle de chamadas baseada em agentes de chamada. O protocolo de controle usa quadros binários codificados em quadros TCP enviados para destinos de número de porta TCP bem conhecidos para configurar e derrubar sessões de mídia RTP.

O protocolo SCCP, da mesma forma que outros protocolos de controle de chamadas, negocia parâmetros de endpoint de mídia — especificamente o número da porta do Protocolo de Transporte em Tempo Real (RTP) e o endereço IP do encerramento da mídia — incorporando informações nos pacotes de controle. O SCCP Application Layer Gateway (ALG) analisa esses pacotes de controle e facilita o fluxo de pacotes de mídia e controle pelo sistema.

O SCCP ALG também implementa a limitação de taxa de chamadas e ajuda a proteger recursos críticos contra ataques de sobrecarga e negação de serviço (DoS).

As funções a seguir são implementadas pelo SCCP ALG no Junos OS:

Validação de unidades de dados de protocolo SCCP

Tradução de endereço IP incorporado e números de porta

Alocação de recursos de firewall (pinholes e portões) para passar mídia

Envelhecimento de chamadas ociosas

API de configuração para parâmetros de SCCP ALG

API do modo operacional para exibir contadores, status e estatísticas

Na arquitetura SCCP, um proxy, conhecido como Call Manager, faz a maior parte do processamento. Os telefones IP, também chamados de End Stations, executam o cliente SCCP e se conectam a um gerente de chamadas primária (e, se disponível, secundário) sobre TCP na porta 2000 e se registram no gerente de chamadas principal. Essa conexão é então usada para estabelecer chamadas vindas de ou para o cliente.

O SCCP ALG oferece suporte a:

Fluxo de chamadas de um cliente SCCP, através do Gerente de chamadas, para outro cliente SCCP.

Failover contínuo — switches em todas as chamadas em processo para o firewall de espera durante a falha das primárias.

Inspeção de carga útil de sinalização por voz sobre IP (VoIP) — inspeciona totalmente a carga de pacotes de sinalização VoIP recebidos. Qualquer ataque de pacote malformado é bloqueado pelo ALG.

Inspeção de carga útil de sinalização SCCP — inspeciona totalmente a carga de pacotes de sinalização SCCP que chegam. Qualquer ataque de pacote malformado é bloqueado pelo ALG.

Processamento stateful — invoca as máquinas de estado correspondentes baseadas em VoIP para processar as informações analisadas. Qualquer pacote fora do estado ou fora de transação é identificado e tratado corretamente.

Tradução de endereços de rede (NAT)— traduz qualquer endereço IP incorporado e informações de porta na carga útil, com base nas informações de roteamento e topologia de rede existentes, com o endereço IP traduzido e o número da porta, se necessário.

Criação e gerenciamento de pinhole para tráfego VoIP — identifica informações de endereço IP e porta usadas para mídia ou sinalização e abre (e fecha) pinholes dinamicamente para transmitir a mídia com segurança.

Este tópico inclui as seguintes seções:

- Segurança de SCCP

- Componentes de SCCP

- Transações de SCCP

- Versão SCCP

- Mensagens de controle de SCCP e fluxo de RTP

- Mensagens de SCCP

Segurança de SCCP

O SCCP ALG inclui os seguintes recursos de segurança:

Inspeção stateful de mensagens de controle de SCCP sobre TCP e validação do formato de mensagem e validade de mensagens para o estado de chamada atual. Mensagens inválidas são retiradas.

Aplicação de políticas de segurança entre telefones IP Cisco e Cisco Call Manager.

Proteja-se contra inundações de chamadas por taxa limitando o número de chamadas processadas pelo ALG.

Falha perfeita de chamadas, incluindo as que estão em andamento em caso de falha no dispositivo em uma implantação em cluster.

Componentes de SCCP

Os principais componentes da arquitetura SCCP VoIP incluem os seguintes:

Cliente SCCP

O cliente SCCP funciona em um telefone IP, também chamado de End Station, que usa SCCP para sinalização e para fazer chamadas. Para que um cliente de SCCP faça uma ligação, ele deve primeiro se registrar em um Gerente de chamada primária (e um secundário, se disponível). A conexão entre o cliente e o Call Manager é sobre o TCP na porta 2000. Essa conexão é então usada para estabelecer chamadas de ou para o cliente. A transmissão de mídia é sobre RTP, UDP e IP.

Gerente de chamadas

O Call Manager implementa o software de servidor de controle de chamadas SCCP e tem controle geral de todos os dispositivos e comunicação na rede SCCP VoIP. Suas funções incluem definir, monitorar e controlar grupos de SCCP, regiões de números e planos de rota; fornecendo inicialização, admissão e registro de dispositivos na rede; fornecendo um banco de dados redundante que contém endereços, números de telefone e formatos de números; e iniciar o contato com dispositivos chamados ou seus agentes para estabelecer sessões lógicas nas quais a comunicação de voz pode fluir.

Cluster

Um cluster é uma coleção de clientes SCCP e um Gerente de chamadas. O Gerenciador de chamadas no cluster detecta todos os clientes SCCP no cluster. Pode haver mais de um gerente de chamada para backup em um cluster. O comportamento do Call Manager varia em cada um dos seguintes cenários de cluster:

Intra-Cluster, no qual o Call Manager detecta cada cliente SCCP, e a chamada é entre clientes SCCP do mesmo cluster.

Inter-Cluster, no qual o Gerente de chamadas precisa se comunicar com outro gerente de chamada usando o H.323 para configuração de chamadas.

Ligações entre clusters usando o gatekeeper para controle de admissão e resolução de endereços.

O comportamento do Gerente de chamadas também varia com ligações entre um cliente SCCP e um telefone em uma rede telefônica comutada pública (PSTN), e com ligações entre um cliente SCCP e um telefone em outro domínio administrativo que está usando H.323.

Transações de SCCP

As transações de SCCP são os processos que precisam ser realizados para que uma chamada de SCCP prossiga. As transações de SCCP incluem os seguintes processos:

Inicialização do cliente

Para inicializar, o cliente do SCCP precisa determinar o endereço IP do Call Manager, seu próprio endereço IP e outras informações sobre o gateway IP e servidores DNS. A inicialização ocorre na LAN local. O cliente envia uma solicitação de protocolo de controle dinâmico de host (DHCP) para obter um endereço IP, o endereço do servidor DNS e o nome e endereço do servidor TFTP. O cliente precisa do nome do servidor TFTP para baixar o arquivo de configuração chamado sepmacaddr.cnf. Se o nome TFTP não for dado, o cliente usará o nome de arquivo padrão no telefone IP. Em seguida, o cliente baixa o arquivo de configuração .cnf (xml) do servidor TFTP. Os arquivos CNF contêm o endereço IP ou endereços do Cisco Call Manager principal e secundário. Com essas informações, o cliente entra em contato com o Gerente de chamadas para se registrar.

Registro do cliente

O cliente SCCP, após a inicialização, registra-se no Call Manager por meio de uma conexão TCP na conhecida porta padrão 2000. O cliente se registra fornecendo ao Gerente de chamadas seu endereço IP, o endereço MAC do telefone e outras informações, como protocolo e versão. O cliente não pode iniciar ou receber ligações até ser registrado. Mensagens keepalive mantêm essa conexão TCP aberta entre o cliente e o Gerente de chamada para que o cliente possa iniciar ou receber ligações a qualquer momento, desde que uma política no dispositivo permita isso.

Configuração de chamadas

A configuração de chamadas telefônicas IP para IP usando SCCP é sempre tratada pelo Gerente de chamadas. As mensagens para configuração de chamadas são enviadas ao Gerente de chamadas, que devolve mensagens apropriadas ao status da chamada. Se a configuração de chamada for bem-sucedida, e uma política no dispositivo permitir a chamada, o Gerente de chamadas envia as mensagens de configuração de mídia para o cliente.

Configuração de mídia

O Gerente de chamadas envia o endereço IP e o número de porta da parte chamada para a parte de ligação. O Gerente de chamadas também envia o endereço IP de mídia e o número de porta da parte de ligação para a parte chamada. Após a configuração da mídia, a mídia é transmitida diretamente entre os clientes. Quando a chamada termina, o Gerente de chamada é informado e encerra os fluxos de mídia. Em nenhum momento durante esse processo, o Gerente de chamadas entrega a função de configuração de chamada ao cliente. A mídia é transmitida diretamente entre clientes por RTP/UDP/IP.

Versão SCCP

A partir do Junos OS Release 12.1X46-D10 e do Junos OS Release 17.3R1, o SCCP ALG oferece suporte às versões SCCP 16, 17 e 20 e várias mensagens SCCP foram atualizadas com um novo formato. Cisco Call Manager (CM) versão 7 usa SCCP versão 20.

Mensagens de controle de SCCP e fluxo de RTP

A Figura 1 mostra as mensagens de controle de SCCP usadas para configurar e derrubar uma simples ligação entre o Telefone 1 e o Telefone 2. Exceto pela mensagem OffHook que inicia a ligação do Phone1 e a mensagem OnHook sinalizando o fim da chamada, todos os aspectos da chamada são controlados pelo Gerente de chamadas.

chamadas

chamadas

Mensagens de SCCP

Tabela 1, Tabela 2, Tabela 3 e Tabela 4 listam os IDs de mensagens de chamada SCCP nos quatro intervalos permitidos pelo dispositivo.

#define STATION_REGISTER_MESSAGE |

0x00000001 |

#define STATION_IP_PORT_MESSAGE |

0x00000002 |

#define STATION_ALARM_MESSAGE |

0x00000020 |

#define STATION_OPEN_RECEIVE_CHANNEL_ACK |

0x00000022 |

#define STATION_START_MEDIA_TRANSMISSION |

0x00000001 |

#define STATION_STOP_MEDIA_TRANSMISSION |

0x00000002 |

#define STATION_CALL_INFO_MESSAGE |

0x00000020 |

#define STATION_OPEN_RECEIVE_CHANNEL_ACK |

0x00000022 |

#define STATION_CLOSE_RECEIVE_CHANNEL |

0x00000106 |

#define STATION_REGISTER_TOKEN_REQ_MESSAGE |

0x00000029 |

#define STATION_MEDIA_TRANSMISSION_FAILURE |

0x0000002A |

#define STATION_OPEN_MULTIMEDIA_RECEIVE_CHANNEL_ACK |

0x00000031 |

#define STATION_OPEN_MULTIMEDIA_RECEIVE_CHANNEL |

0x00000131 |

#define STATION_START_MULTIMEDIA_TRANSMISSION |

0x00000132 |

#define STATION_STOP_MULTIMEDIA_TRANSMISSION |

0x00000133 |

#define STATION_CLOSE_MULTIMEDIA_RECEIVE_CHANNEL |

0x00000136 |

Limitações do SCCP ALG

O SCCP é um protocolo proprietário da Cisco. Assim, quaisquer alterações no protocolo feitas pela Cisco fazem com que a implementação do SCCP ALG se quebre. No entanto, soluções alternativas são fornecidas para contornar a decodagem rigorosa e permitir que quaisquer alterações de protocolo sejam tratadas graciosamente.

Quaisquer alterações nas políticas diminuirão as sessões e afetarão as chamadas de SCCP já estabelecidas.

O SCCP ALG abre buracos que são colapsado durante o tráfego ou a inatividade da mídia. Isso significa que, durante uma perda temporária de conectividade, as sessões de mídia não são restabelecidas.

A versão 6.x do Call Manager (CM) não oferece suporte a pacotes de sonda TCP no modo cluster do chassi. Como resultado, as sessões de SCCP existentes quebrarão quando houver um failover. Você ainda pode criar novas sessões de SCCP durante o failover.

Entender os tempos de tempo limite de mídia inativos do SCCP ALG

O recurso de tempo limite de mídia inativo ajuda você a conservar recursos de rede e maximizar a taxa de transferência.

Esse parâmetro indica que o tempo máximo (em segundos) de uma chamada pode permanecer ativo sem qualquer tráfego de mídia dentro de um grupo. Cada vez que um pacote de protocolo de transporte em tempo real (RTP) ou protocolo de controle em tempo real (RTCP) ocorre dentro de uma chamada, esse tempo limite é reiniciado. Quando o período de inatividade excede essa configuração, os portões que o Skinny Client Control Protocol (SCCP) abriu para mídia são fechados. A configuração padrão é de 120 segundos, e o intervalo é de 10 a 2550 segundos. Observe que, após o tempo limite, enquanto os recursos de mídia (sessões e pinholes) são removidos, a chamada não é encerrada.

Visão geral da configuração do SCCP ALG

O gateway de camada de camada de aplicativo de controle de cliente skinny (SCCP ALG) é habilitado por padrão no dispositivo— nenhuma ação é necessária para habilitá-lo. No entanto, você pode optar por ajustar as operações de SCCP ALG usando as seguintes instruções:

Conservar recursos de rede e maximizar a taxa de transferência. Para obter instruções, veja exemplo: configuração de tempo limite de mídia inativo do SCCP ALG.

Habilite mensagens desconhecidas para passar quando a sessão estiver no modo de tradução de endereços de rede (NAT) e no modo de rota. Para obter instruções, veja exemplo: permitir tipos de mensagens ALG de SCCP desconhecidos.

Proteja os clientes SCCP contra ataques de inundação de negação de serviço (DoS). Para obter instruções, veja exemplo: configuração da proteção contra ataques SCCP ALG DoS.

Exemplo: definição de tempo limite de mídia inativo do SCCP ALG

Este exemplo mostra como definir o valor de tempo limite de mídia inativo para o SCCP ALG.

Requisitos

Antes de começar, revise o parâmetro usado para indicar o tempo máximo (em segundos) que uma chamada pode permanecer ativa sem qualquer tráfego de mídia dentro de um grupo. Veja a compreensão dos tempos de mídia inativos do SCCP ALG.

Visão geral

Cada vez que um pacote RTP ou RTCP ocorre em uma chamada, esse tempo limite é reiniciado. Quando o período de inatividade excede essa configuração, os portões abertos pelo SCCP para mídia são fechados. Este exemplo define o tempo de inatividade da mídia para 90 segundos.

Configuração

Procedimento

Configuração rápida da GUI

Procedimento passo a passo

Para definir o tempo limite de mídia inativo para o SCCP ALG:

Selecione Configure>Security>ALG.

Selecione a guia SCCP .

Na caixa de tempo limite de mídia inativa, insira

90.Clique em OK para verificar sua configuração e salvá-la como uma configuração de candidato.

Se você terminar de configurar o dispositivo, clique em Confirmar opções>Commit.

Procedimento passo a passo

Para definir o tempo limite de mídia inativo para o SCCP ALG:

Configure o valor de tempo limite de mídia inativo do SCCP ALG.

[edit] user@host# set security alg sccp inactive-media-timeout 90

Se você terminar de configurar o dispositivo, comprometa a configuração.

[edit] user@host# commit

Verificação

Para verificar se a configuração está funcionando corretamente, entre no show security alg sccp comando.

Exemplo: permitir tipos desconhecidos de mensagens SCCP ALG

Este exemplo mostra como configurar o SCCP ALG para permitir tipos de mensagem SCCP desconhecidos no modo NAT e no modo de rota.

Requisitos

Antes de começar, determine se deve acomodar novos e desconhecidos tipos de mensagens SCCP para o dispositivo.

Visão geral

Para acomodar o desenvolvimento em andamento do Skinny Client Control Protocol (SCCP), você pode querer permitir que o tráfego contenha novos tipos de mensagens SCCP. O recurso de tipo de mensagem SCCP desconhecido permite que você configure o dispositivo para aceitar tráfego SCCP contendo tipos de mensagem desconhecidos no modo de tradução de endereços de rede (NAT) e modo de rota.

O padrão é soltar mensagens desconhecidas (sem suporte). Não recomendamos permitir mensagens desconhecidas porque elas podem comprometer a segurança. No entanto, em um ambiente seguro de teste ou produção, o comando de tipo de mensagem SCCP desconhecido pode ser útil para resolver problemas de interoperabilidade com equipamentos de fornecedores diferentes. Permitir mensagens de SCCP desconhecidas pode ajudá-lo a operar sua rede para que você possa analisar mais tarde seu tráfego voIP (voice-over-IP) para determinar por que algumas mensagens estavam sendo retiradas.

Observe que o comando do tipo de mensagem SCCP desconhecido se aplica apenas a pacotes recebidos identificados como pacotes VoIP suportados. Se um pacote não puder ser identificado, ele sempre será descartado. Se um pacote for identificado como um protocolo suportado e você tiver configurado o dispositivo para permitir tipos de mensagens desconhecidos, a mensagem será encaminhada sem processamento.

Configuração

Procedimento

Configuração rápida da GUI

Procedimento passo a passo

Configurar o SCCP ALG para permitir tipos de mensagem desconhecidos:

Selecione Configure>Security>ALG.

Selecione a guia SCCP .

Selecione a caixa de verificação aplicada Enable Permit NAT .

Selecione a caixa de seleção roteada Enable Permit .

Clique em OK para verificar sua configuração e salvá-la como uma configuração de candidato.

Se você terminar de configurar o dispositivo, clique em Confirmar opções>Commit.

Procedimento passo a passo

Configurar o SCCP ALG para permitir tipos de mensagem desconhecidos:

Permita que tipos de mensagem desconhecidos passem se a sessão estiver no modo NAT ou no modo de rota.

[edit] user@host# set security alg sccp application-screen unknown-message permit-nat-applied permit-routed

Se você terminar de configurar o dispositivo, comprometa a configuração.

[edit] user@host# commit

Verificação

Para verificar se a configuração está funcionando corretamente, entre no show security alg sccp comando.

Exemplo: configurar a proteção contra ataques do SCCP ALG DoS

Este exemplo mostra como configurar a proteção contra inundações de conexão para o SCCP ALG.

Requisitos

Antes de começar, determine se deve proteger o gateway de mídia SCCP contra ataques de inundação do DoS.

Visão geral

Você pode proteger os clientes do Skinny Client Control Protocol Application Layer Gateway (SCCP ALG) contra ataques de inundação de negação de serviço (DoS), limitando o número de chamadas que eles tentam processar.

Quando você configura a proteção contra inundações de chamada de SCCP, o SCCP ALG derruba todas as chamadas que excederem o limite definido. A faixa é de 2 a 1000 chamadas por segundo por cliente, o padrão é de 20.

Neste exemplo, o dispositivo está configurado para soltar quaisquer chamadas superiores a 500 por segundo por cliente.

Configuração

Procedimento

Configuração rápida da GUI

Procedimento passo a passo

Para configurar a proteção contra inundações de chamada para o SCCP ALG:

Selecione Configure>Security>ALG.

Selecione a guia SCCP .

Na caixa de limiar de inundação Call, tipo

500.Clique em OK para verificar sua configuração e salvá-la como uma configuração de candidato.

Se você terminar de configurar o dispositivo, clique em Commit Options>Commit.

Procedimento passo a passo

Para configurar a proteção contra inundações de chamada para o SCCP ALG:

Configure a proteção contra ataques DoS:

[edit] user@host# set security alg sccp application-screen call-flood threshold 500

Se você terminar de configurar o dispositivo, comprometa a configuração.

[edit] user@host# commit

Verificação

Para verificar se a configuração está funcionando corretamente, entre no show security alg sccp comando.

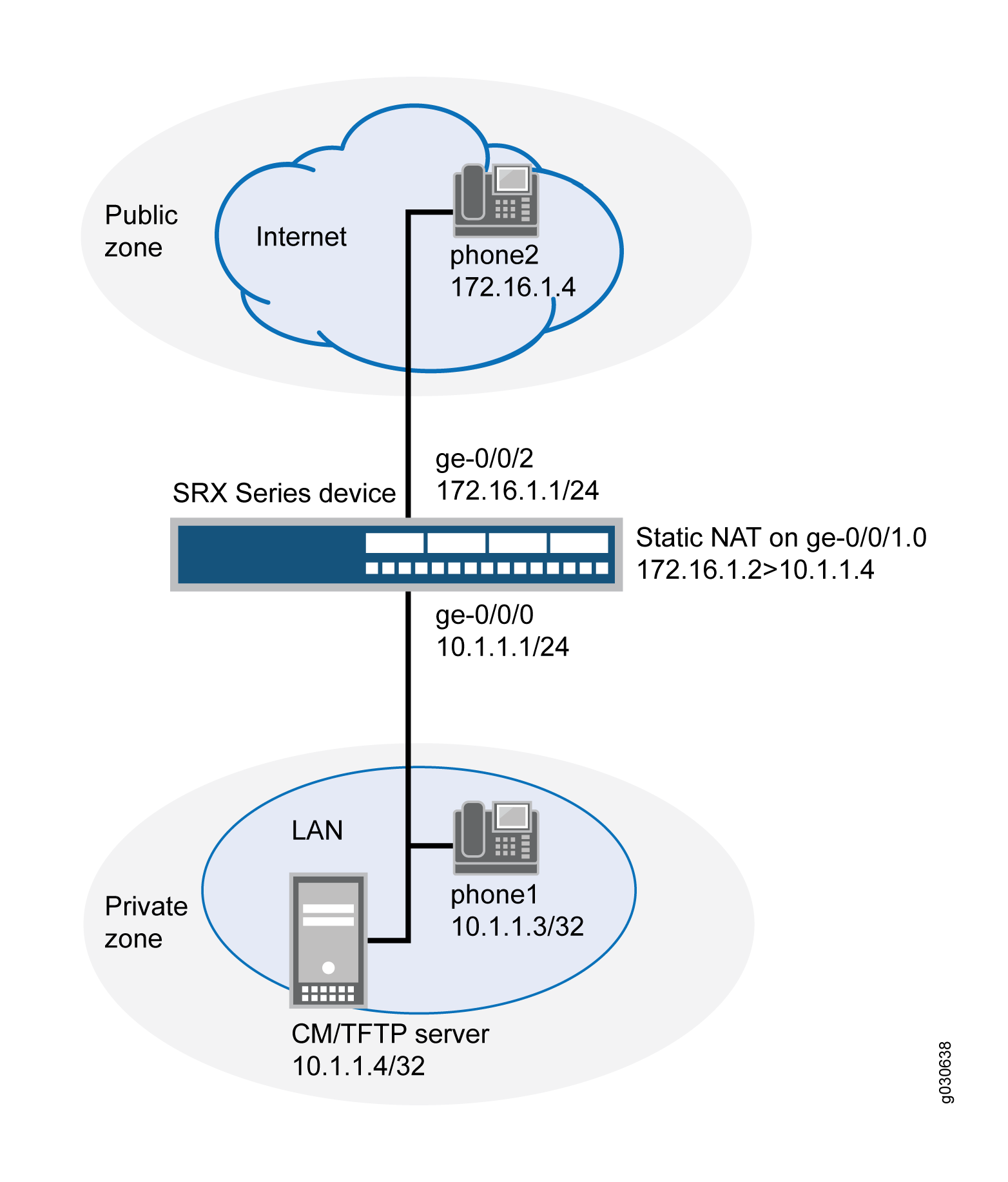

Exemplo: configurar o SCCP ALG Call Manager ou o TFTP Server na zona privada

Este exemplo mostra como configurar NAT estático na interface de saída de um dispositivo da Juniper Networks para permitir que os chamadores em uma zona pública se registrem em um SCCP ALG Call Manager ou um servidor TFTP localizado em uma zona privada.

Requisitos

Antes de começar, entenda o suporte ao NAT com SCCP ALG. Veja a compreensão de ALGs SCCP.

Visão geral

Neste exemplo (veja a Figura 2), um único dispositivo está servindo como um Call Manager ou um servidor TFTP. O gerenciador de chamadas ou o servidor TFTP e o telefone1 estão conectados à zona privada, e o telefone2 está conectado à zona pública. Você configura um conjunto de regras NAT estática para o gerenciador de chamadas ou servidor TFTP para que, quando o telefone2 o inicialize, entre em contato com o servidor TFTP e obtenha o endereço IP do Gerente de chamadas. Em seguida, você cria uma política chamada in-pol para permitir que o tráfego SCCP do público para a zona privada e uma política chamada out-pol para permitir que o telefone1 ligue.

Recomendamos que você altere o endereço IP do Call Manager, que reside no arquivo de configuração do servidor TFTP (sep <mac_addr>.cnf), para o endereço IP NAT do Call Manager.

Topologia

A Figura 2 mostra o gerenciador de chamadas ou o servidor TFTP na zona privada.

privada

privada

Neste exemplo, você configura o NAT da seguinte forma:

-

Crie um conjunto de regras NAT estática chamada para proxy com uma regra chamada phone2 para combinar pacotes da zona pública com o endereço de destino 172.16.1.2/32. Para pacotes correspondentes, o endereço IP de destino é traduzido para o endereço privado 10.1.1.4/32.

-

Configure o ARP proxy para o endereço 172.16.1.2/32 na interface ge-0/0/1.0. Isso permite que o sistema responda às solicitações de ARP recebidas na interface desses endereços.

-

Configure um segundo conjunto de regras chamado telefones com uma regra chamada phone1 para habilitar a interface NAT para comunicação do telefone1 ao telefone2.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente esta seção do exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com sua configuração de rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24 set security zones security-zone private interfaces ge-0/0/0.0 set security zones security-zone public interfaces ge-0/0/1.0 set security address-book book1 address phone1 10.1.1.3/32 set security address-book book1 address cm-tftp_server 10.1.1.4/32 set security address-book book1 attach zone private set security address-book book2 address phone2 172.16.1.4/32 set security address-book book2 attach zone public set security nat source rule-set phones from zone private set security nat source rule-set phones to zone public set security nat source rule-set phones rule phone1 match source-address 10.1.1.3/32 set security nat source rule-set phones rule phone1 then source-nat interface set security nat static rule-set to-proxy from zone public set security nat static rule-set to-proxy rule phone2 match destination-address 172.16.1.2/32 set security nat static rule-set to-proxy rule phone2 then static-nat prefix 10.1.1.4/32 set security nat proxy-arp interface ge-0/0/1.0 address 172.16.1.2/32 set security policies from-zone public to-zone private policy in-pol match source-address phone2 set security policies from-zone public to-zone private policy in-pol match destination-address cm-tftp_server set security policies from-zone public to-zone private policy in-pol match destination-address phone1 set security policies from-zone public to-zone private policy in-pol match application junos-sccp set security policies from-zone public to-zone private policy in-pol then permit set security policies from-zone private to-zone public policy out-pol match source-address any set security policies from-zone private to-zone public policy out-pol match destination-address phone2 set security policies from-zone private to-zone public policy out-pol match application junos-sccp set security policies from-zone private to-zone public policy out-pol then permit set security policies from-zone private to-zone private policy tftp-pol match source-address any set security policies from-zone private to-zone private policy tftp-pol match destination-address any set security policies from-zone private to-zone private policy tftp-pol match application junos-tftp set security policies from-zone private to-zone private policy tftp-pol then permit

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte o uso do editor de CLI no modo de configuração no guia de usuário da CLI.

Para configurar o NAT para um SCCP ALG Call Manager ou um servidor TFTP localizado em uma zona privada:

-

Configure interfaces.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 user@host# set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24

-

Crie zonas de segurança.

[edit security zones] user@host# set security-zone private interfaces ge-0/0/0.0 user@host# set security-zone public interfaces ge-0/0/1.0

-

Crie livros de endereços e conecte zonas a eles.

[edit security address-book book1] user@host# set address phone1 10.1.1.3/32 user@host# set address cm-tftp_server 10.1.1.4/32 user@host# set attach zone private

[edits security address-book book2] user@host# set address phone2 172.16.1.4/32 user@host# set attach zone public

-

Crie um conjunto de regras para NAT estático e atribua uma regra a ela.

[edit security nat static rule-set to-proxy] user@host# set from zone public user@host# set rule phone2 match destination-address 172.16.1.2/32 user@host# set rule phone2 then static-nat prefix 10.1.1.4/32

-

Configure o ARP proxy.

[edit security nat] user@host# set proxy-arp interface ge-0/0/1.0 address 172.16.1.2/32

-

Configure o NAT de interface para comunicação do telefone1 ao telefone2.

[edit security nat source rule-set phones] user@host# set from zone private user@host# set to zone public user@host# set rule phone1 match source-address 10.1.1.3/32 user@host# set rule phone1 then source-nat interface

-

Configure uma política para permitir o tráfego da zona pública até a zona privada.

[edit security policies from-zone public to-zone private policy in-pol] user@host# set match source-address phone2 user@host# set match destination-address cm-tftp_server user@host# set match destination-address phone1 user@host# set match application junos-sccp user@host# set then permit

-

Configure uma política para permitir o tráfego da zona privada até a zona pública.

[edit security policies from-zone private to-zone public policy out-pol] user@host# set match source-address any user@host# set match destination-address phone2 user@host# set match application junos-sccp user@host# set then permit

-

Configure uma política para permitir tráfego do telefone1 ao servidor CM/TFTP.

[edit security policies from-zone private to-zone private policy tftp-pol] user@host# set match source-address any user@host# set match destination-address any user@host# set match application junos-tftp user@host# set then permit

Resultados

A partir do modo de configuração, confirme sua configuração entrando nosshow interfaces, show security zonesshow security address-booke show security natshow security policies comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.1.1/24;

}

}

}

[edit]

user@host# show security zones

security-zone private {

interfaces {

ge-0/0/0.0;

}

}

security-zone public {

interfaces {

ge-0/0/1.0;

}

}

[edit]

user@host# show security address-book

book1 {

address phone1 10.1.1.3/32;

address cm-tftp_server 10.1.1.4/32;

attach {

zone private;

}

}

book2 {

address phone2 172.16.1.4/32;

attach {

zone public;

}

}

[edit]

user@host# show security nat

source {

rule-set phones {

from zone private;

to zone public;

rule phone1 {

match {

source-address 10.1.1.3/32;

}

then {

source-nat {

interface;

}

}

}

}

}

static {

rule-set to-proxy {

from zone public;

rule phone2 {

match {

destination-address 172.16.1.2/32;

}

then {

static-nat prefix 10.1.1.4/32;

}

}

}

}

proxy-arp {

interface ge-0/0/1.0 {

address {

172.16.1.2/32;

}

}

}

[edit]

user@host# show security policies

from-zone public to-zone private {

policy in-pol {

match {

source-address phone2;

destination-address cm-tftp_server;

destination-address phone1;

application junos-sccp;

}

then {

permit;

}

}

}

from-zone private to-zone public {

policy out-pol {

match {

source-address any;

destination-address phone2;

application junos-sccp;

}

then {

permit;

}

}

}

from-zone private to-zone private {

policy tftp-pol {

match {

source-address any;

destination-address any;

application junos-tftp;

}

then {

permit;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Para confirmar se a configuração está funcionando corretamente, execute essas tarefas:

- Verificando o uso das regras do NAT de origem

- Verificando a configuração do NAT estático

- Verificando o SCCP ALG

- Verificando as polícias de segurança do SIP ALG

Verificando o uso das regras do NAT de origem

Propósito

Verifique se há tráfego que corresponda à regra NAT de origem.

Ação

Do modo operacional, entre no show security nat source rule all comando.

user@host> show security nat source rule all

Total rules: 1

Total referenced IPv4/IPv6 ip-prefixes: 3/0

source NAT rule: phone1 Rule-set: phones

Rule-Id : 3

Rule position : 2

From zone : private

To zone : public

Match

Source addresses : 10.1.1.3 - 10.1.1.3

Destination port : 0 - 0

Action : interface

Persistent NAT type : N/A

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 0

Max session number : 0

Translation hits : 0

Significado

O Translation hits campo mostra que não há tráfego que corresponda à regra NAT de origem.

Verificando a configuração do NAT estático

Propósito

Verifique se há tráfego que corresponda ao conjunto de regras de NAT estático.

Ação

Do modo operacional, entre no show security nat static rule phone2 comando.

user@host> show security nat static rule phone2

Static NAT rule: phone2 Rule-set: to-proxy Rule-Id : 1 Rule position : 1 From zone : public Destination addresses : 172.16.1.2 Host addresses : 10.1.1.4 Netmask : 32 Host routing-instance : N/A Translation hits : 0

Significado

O Translation hits campo mostra que não há tráfego que corresponda ao conjunto de regras de NAT de origem.

Verificando o SCCP ALG

Propósito

Verifique se o SCCP ALG está habilitado.

Ação

Do modo operacional, entre no show security alg status | match sccp comando.

user@host> show security alg status | match sccp

SCCP : Enabled

Significado

A saída mostra o status de SCCP ALG da seguinte forma:

-

Habilitado — mostra que o SCCP ALG está habilitado.

-

Desabilitado — mostra que o SCCP ALG está desativado.

Verificando as polícias de segurança do SIP ALG

Propósito

Verifique se o NAT estático entre a zona pública e a zona privada está definido.

Ação

Do modo operacional, entre no show security policies comando.

user@host> show security policies

from-zone private to-zone public {

policy out-pol {

match {

source-address any;

destination-address phone2;

application junos-sccp;

}

then {

permit;

}

}

}

from-zone public to-zone private {

policy in-pol {

match {

source-address phone2;

destination-address [ cm-tftp_server phone1 ];

application junos-sccp;

}

then {

permit;

}

}

}

from-zone private to-zone private {

policy tftp-pol {

match {

source-address any;

destination-address any;

application junos-tftp;

}

then {

permit;

}

}

}

Significado

A saída amostral mostra que o NAT estático entre a zona pública e a zona privada está definido.

Verificando configurações de SCCP ALG

- Verificando o SCCP ALG

- Verificação de chamadas de SCCP ALG

- Verificação dos detalhes da chamada de SCCP ALG

- Verificação de contadores SCCP ALG

Verificando o SCCP ALG

Propósito

Exibir opções de verificação de SCCP.

Ação

Da CLI, entre no show security alg sccp comando.

user@host> show security alg sccp ? Possible completions: calls Show SCCP calls counters Show SCCP counters

Significado

A saída mostra uma lista de todos os parâmetros de verificação de SCCP. Verifique as seguintes informações:

Todas as chamadas de SCCP

Contadores para todas as chamadas de SCCP

Veja também

Verificação de chamadas de SCCP ALG

Propósito

Exibir uma lista de todas as chamadas de SCCP

Ação

Da CLI, entre no show security alg sccp calls comando.

user@host> show security alg sccp calls Possible completions: calls Show SCCP calls counters Show SCCP counters endpoints Show SCCP endpoints

Significado

A saída mostra uma lista de todos os parâmetros de verificação de SCCP. Verifique as seguintes informações:

Todas as chamadas de SCCP

Contadores para todos os SCCP c alls

Informações sobre todos os endpoints SCCP

Verificação dos detalhes da chamada de SCCP ALG

Propósito

Exibir detalhes sobre todas as chamadas de SCCP.

Ação

Da CLI, entre no show security alg sccp calls detail comando.

user@host> show security alg sccp calls detail

Client IP address: 11.0.102.91

Client zone: 7

Call Manager IP: 13.0.99.226

Conference ID: 16789504

Resource manager group: 2048

SCCP channel information:

Media transmit channel address (IP address/Port): 0.0.0.0:0

Media transmit channel translated address (IP address/Port): 0.0.0.0:0

Media transmit channel pass-through party ID (PPID): 0

Media transmit channel resource ID: 0

Media receive channel address (IP address/Port): 11.0.102.91:20060

Media receive channel translated address (IP address/Port): 25.0.0.1:1032

Media receive channel pass-through party ID (PPID): 16934451

Media receive channel resource ID: 8185

Multimedia transmit channel address (IP address/Port): 0.0.0.0:0

Multimedia transmit channel translated address (IP address/Port): 0.0.0.0:0

Multimedia transmit channel pass-through party ID (PPID): 0

Multimedia transmit channel resource ID: 0

Multimedia receive channel address (IP address/Port): 0.0.0.0:0

Multimedia receive channel translated address (IP address/Port): 0.0.0.0:0

Multimedia receive channel pass-through party ID (PPID): 0

Multimedia receive channel resource ID: 0

Total number of calls = 1

Significado

A saída mostra uma lista de todos os parâmetros de verificação de SCCP. Verifique as seguintes informações:

Zona do cliente

Endereço IP do gerente de chamadas: 13.0.99.226

Identificação da conferência

Grupo de gerente de recursos

Informações do canal SCCP

Número total de chamadas

Verificação de contadores SCCP ALG

Propósito

Exibir uma lista de todos os contadores SCCP

Ação

Na interface J-Web, selecione Monitor>ALGs>SCCP>Counters. Alternativamente, a partir da CLI, entre no show security alg sccp counters comando.

user@host> show security alg sccp ounters SCCP call statistics: Active client sessions : 0 Active calls : 0 Total calls : 0 Packets received : 0 PDUs processed : 0 Current call rate : 0 Error counters: Packets dropped : 0 Decode errors : 0 Protocol errors : 0 Address translation errors : 0 Policy lookup errors : 0 Unknown PDUs : 0 Maximum calls exceeded : 0 Maximum call rate exceeded : 0 Initialization errors : 0 Internal errors : 0 Nonspecific error : 0 No active calls to delete : 0 No active client sessions to delete : 0 Session cookie create errors : 0 Invalid NAT cookie detected : 0

Significado

A saída mostra uma lista de todos os parâmetros de verificação de SCCP. Verifique as seguintes informações:

Estatísticas de chamadas de SCCP

Contadores de erros