Integração NSX-T

Visão geral da integração do VMware NSX-T

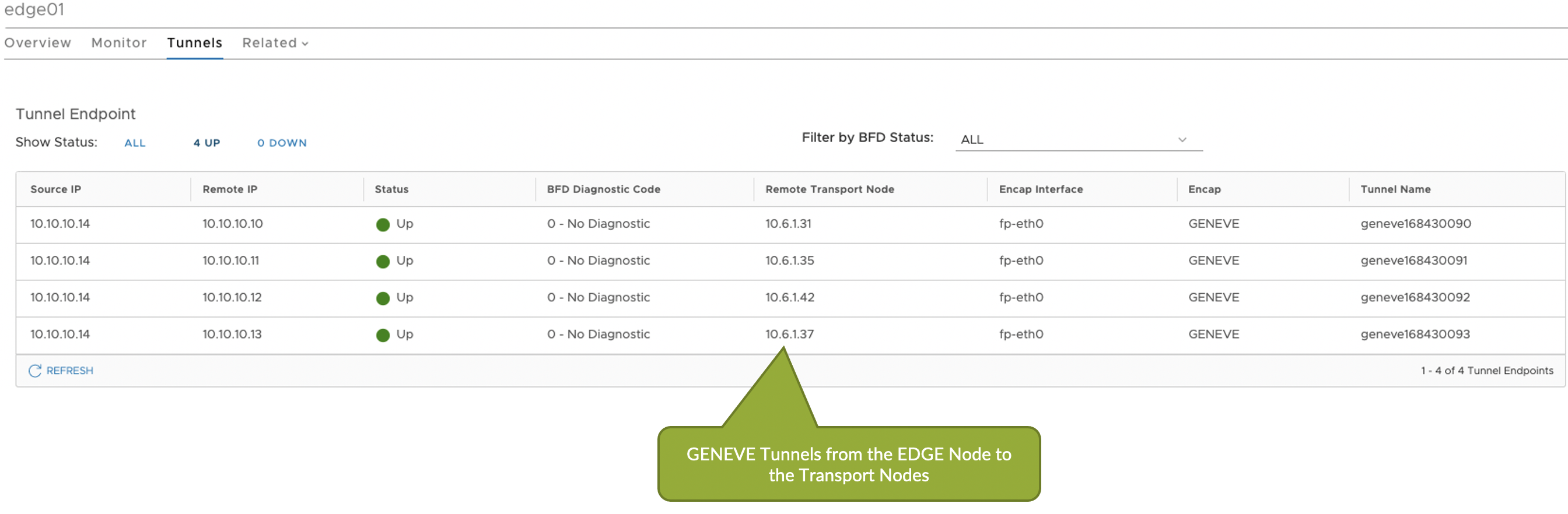

Você pode integrar o NSX-T com o software Apstra para ajudar a implantar VLANs de malha necessárias para a implantação do NSX-T no data center ou para fornecer conectividade entre redes overlay NSX-T e redes underlay de malha. Você pode acelerar as implantações do NSX-T certificando-se de que a malha esteja pronta em termos de configuração de LAG, MTU e VLAN de acordo com os requisitos de nós de transporte NSX-T. Esse recurso também ajuda os operadores de rede com visibilidade de malha em termos de ver todos os VMs NSX-T, portas VM e portas físicas de gateway. A integração entre o NSX-T ajuda a identificar problemas na malha e na infraestrutura virtual. Ele elimina tarefas de validação de configuração manual entre o lado dos nós NSX-T e os switches ToR.

Quando o NSX-T VM é anexado ao transporte VLAN, a consulta de VM mostra as informações do switch/interface TOR juntas. Quando o NSX-T VM é conectado ao transporte overlay, a consulta de VM não mostra informações de switch/interface tor. Certifique-se de adicionar host ESXi em sistemas genéricos, não sistemas genéricos externos.

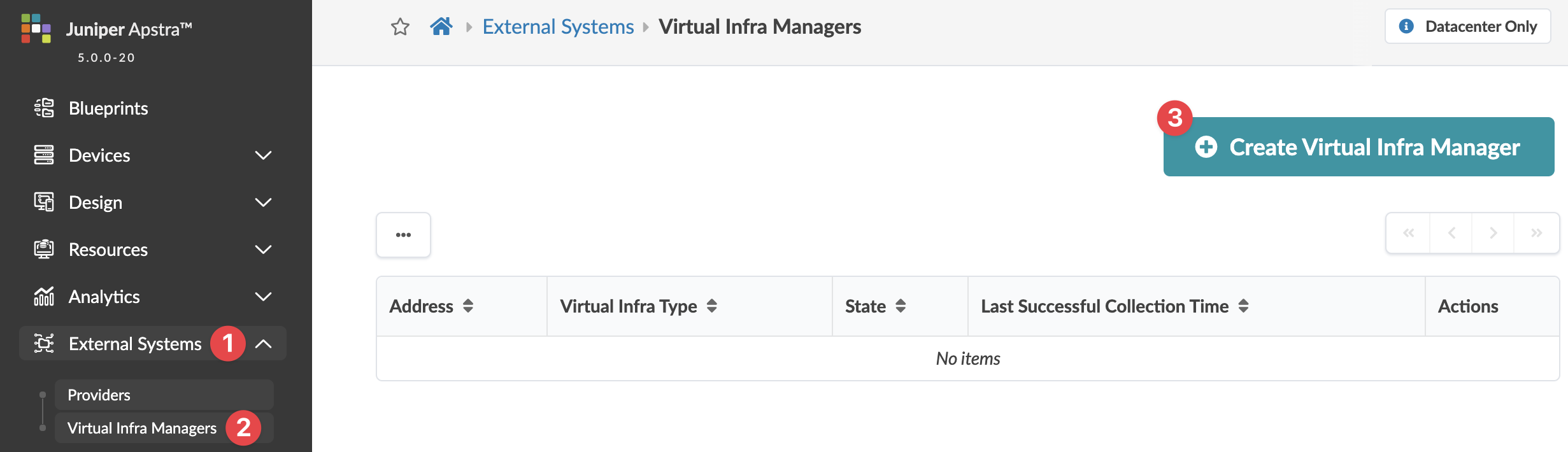

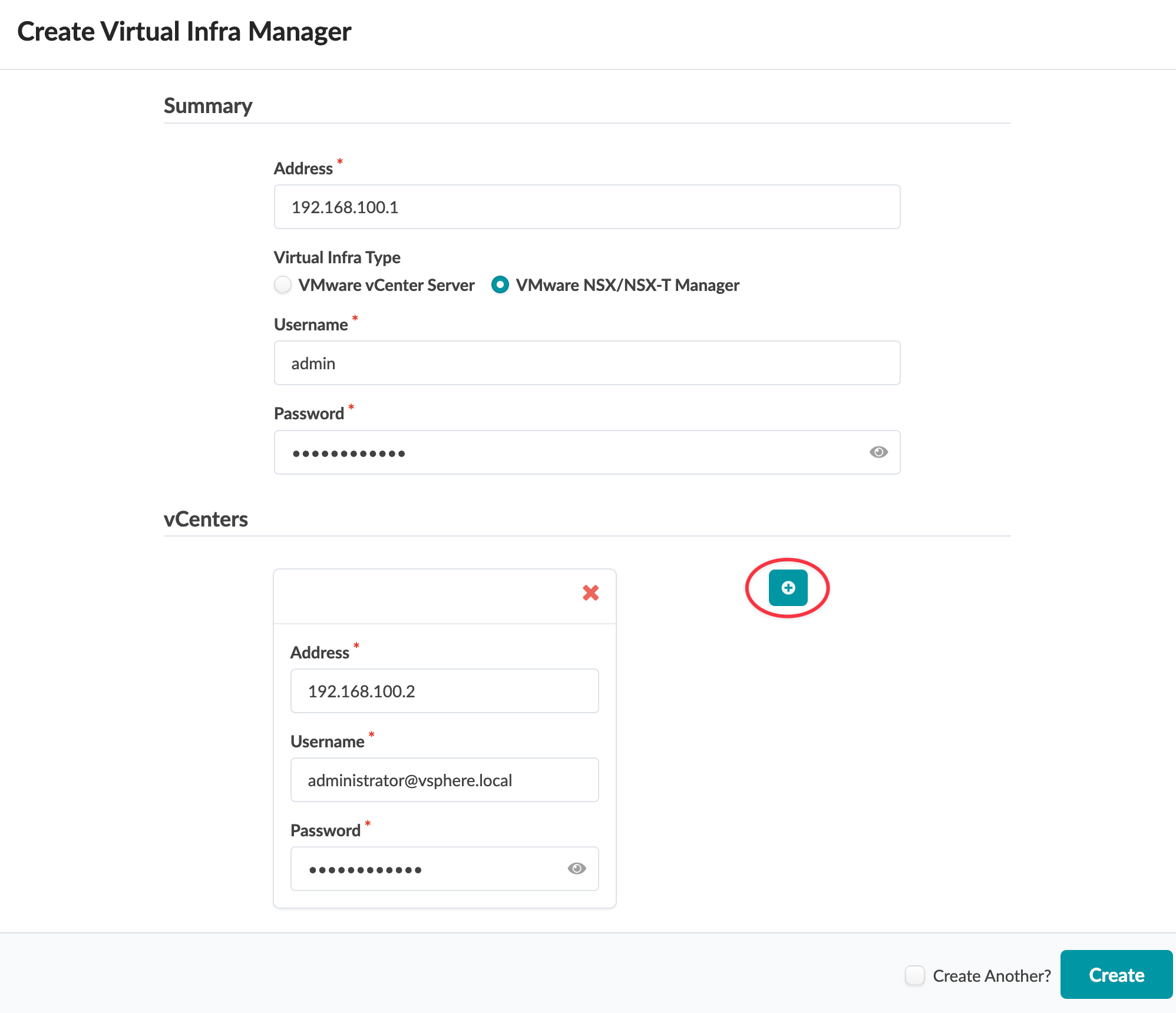

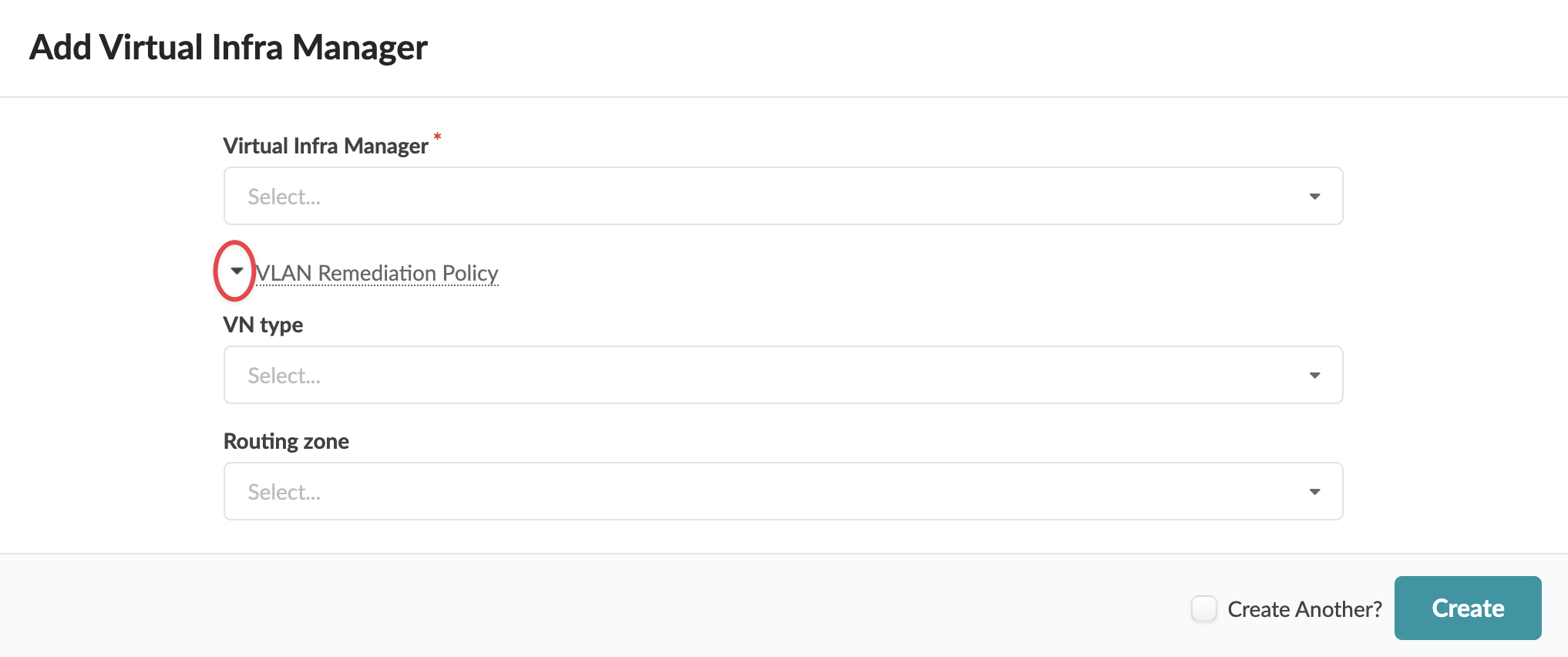

Você pode criar virtual Infra Managers para o NSX-T Manager versão 3.2.x usando o modo DVS. Você também pode adicionar vários gerentes de infra virtual por blueprint. Isso é útil quando você tem vários gerentes NSX-T ou vários servidores vCenter hospedados no mesmo blueprint de malha. Você precisará fornecer informações aos gerentes de computação do vCenter (endereço e credenciais) ao adicionar o NSX-T Virtual Infra.

Versão com suporte em 5.0.0

VMware NSX/NSX-T Manager versão 4.1.X

Configurações suportadas

-

vCenter como gerente virtual em um modelo

-

Gerente independente de NSX-T como gerente virtual com vCenters adicionado a ele em um blueprint

- A migração de VM de borda NSX-T é suportada apenas em um rack. A tentativa de migrar entre racks resulta em interrupção do BGP. Você pode migrar o NSX-T Edge VM do host ESXi conectado ao par leaf (ou seja, ToR-Leaf e ToR-Right) para o outro host ESXi que está conectado a uma única leaf com o rack.

Habilite a integração NSX-T

Recomendamos que você crie um perfil de usuário dedicado ao gerenciamento das atividades de integração do NSX-T.

Visibilidade da infraestrutura virtual

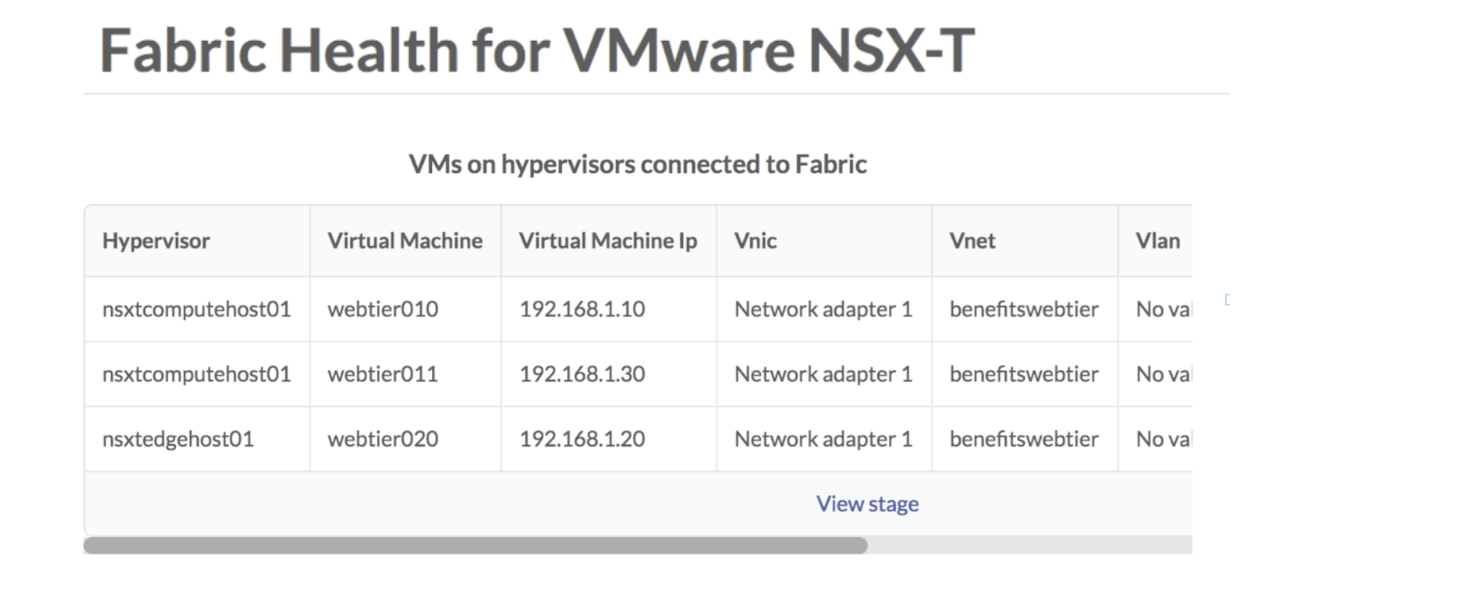

Quando você integra com sucesso o NSX-T, você tem visibilidade dos VMs NSX-T e nós de transporte na infraestrutura virtual. Você pode consultar a situação da integridade da malha de VMware.

Para ver uma lista dos VMs conectados ao hipervisor, navegue até o painel e role até a integridade da malha para obter a opção de VMware.

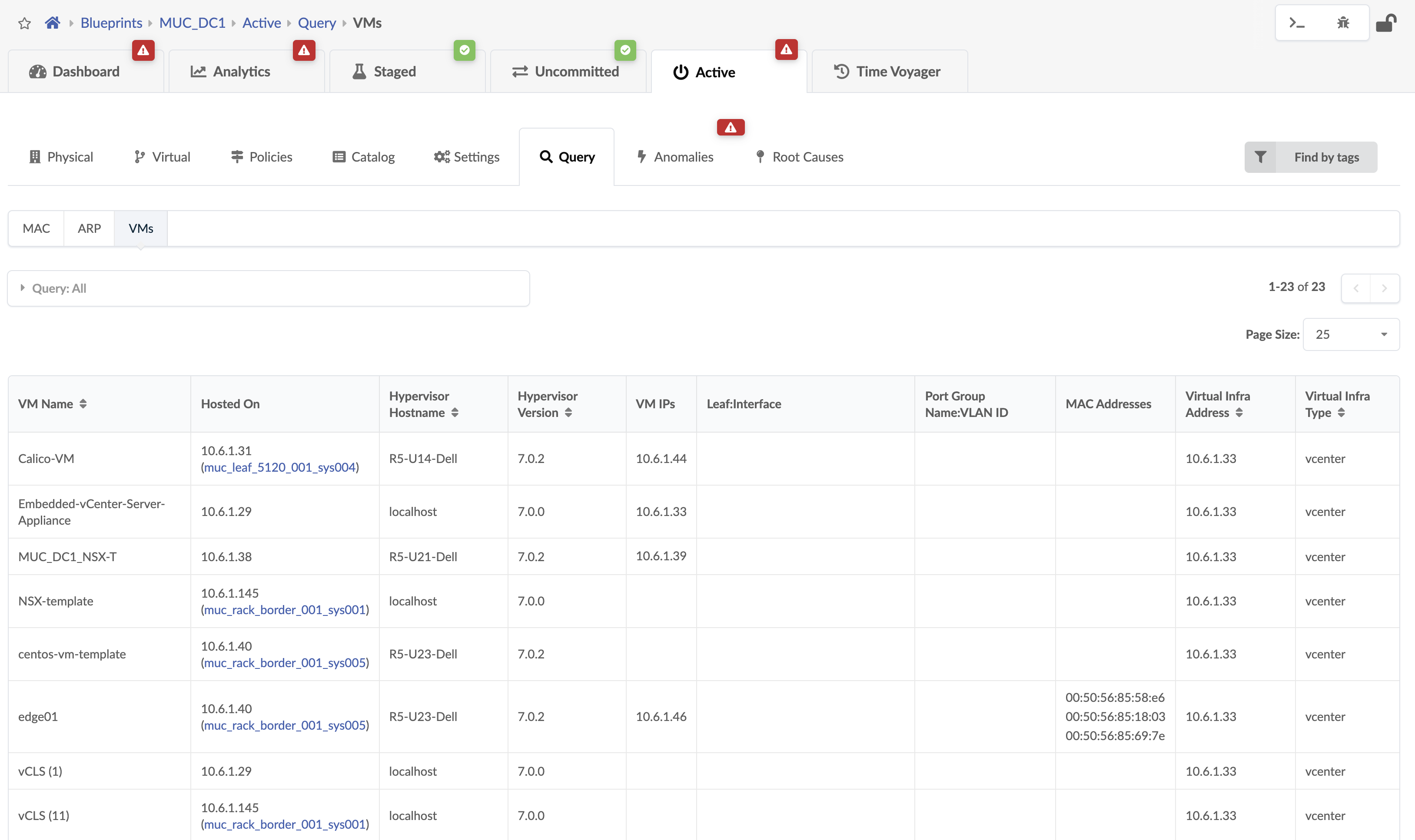

Você também pode consultar VMs hospedados em hipervisores conectados a dispositivos leaf ToR. Desde o blueprint, navegue até VMs > de consulta active >.

As VMs incluem os seguintes detalhes:

| Descrição dos parâmetros | |

|---|---|

| Nome da VM | O nome da Máquina Virtual que está hospedado no hipervisor gerenciado NSX. |

| Hospedado | O host ESXi no qual a Máquina Virtual está hospedada. |

| Nome de host hypervisor | O nome de host hypervisor no qual a Máquina Virtual está hospedada e está conectado aos TORs leaf em uma malha. |

| Versão do Hypervisor | A versão de software do SO em execução no hipervisor. |

| VM IP | O endereço IP conforme relatado pelo NSX-T após a instalação de ferramentas de VM. Se o endereço IP não estiver disponível, este campo estará vazio. O Apstra exibe IP VM se o endereço IP estiver disponível em ferramentas de VM de instalação na VM. |

| Leaf:Interface | ID do sistema para a interface na leaf à qual o host ESXi está conectado e em que VM reside. |

| Nome do grupo de portas:ID da VLAN | O VLAN ID que os grupos de porta NSX-T estão usando. Sobreponha o tráfego de VM a VM em túneis de data center habilitados para NSX-T entre nós de transporte por essa rede virtual. |

| Endereços MAC | Endereço MAC da VM conectada à malha Apstra. |

| Endereço Virtual Infra | Endereço IP da infra NSX-T adicionado a um blueprint |

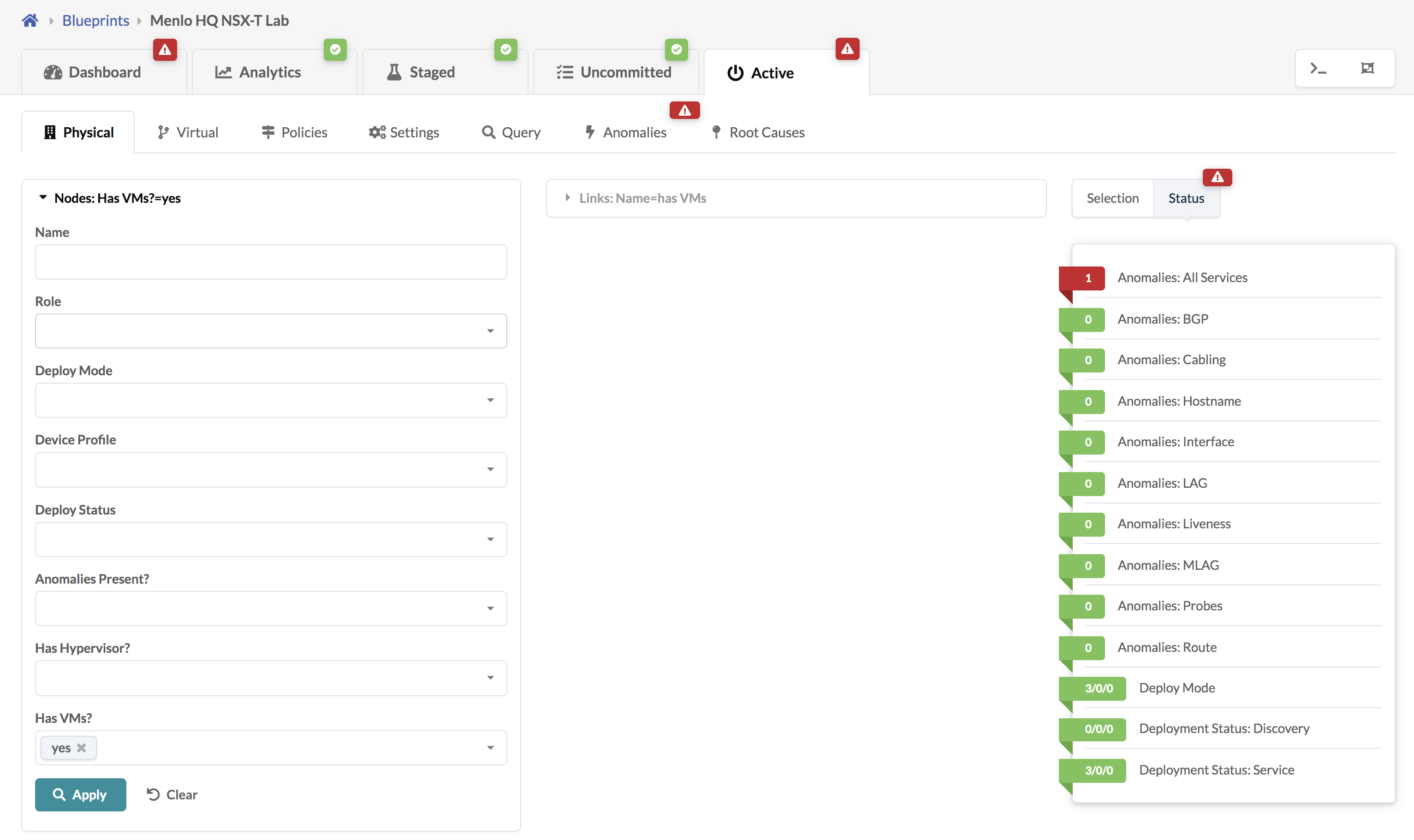

Para procurar nós na topologia física que tenham VMs, navegar até o Active > Physical e selecionar VMs da lista de quedas de nós .

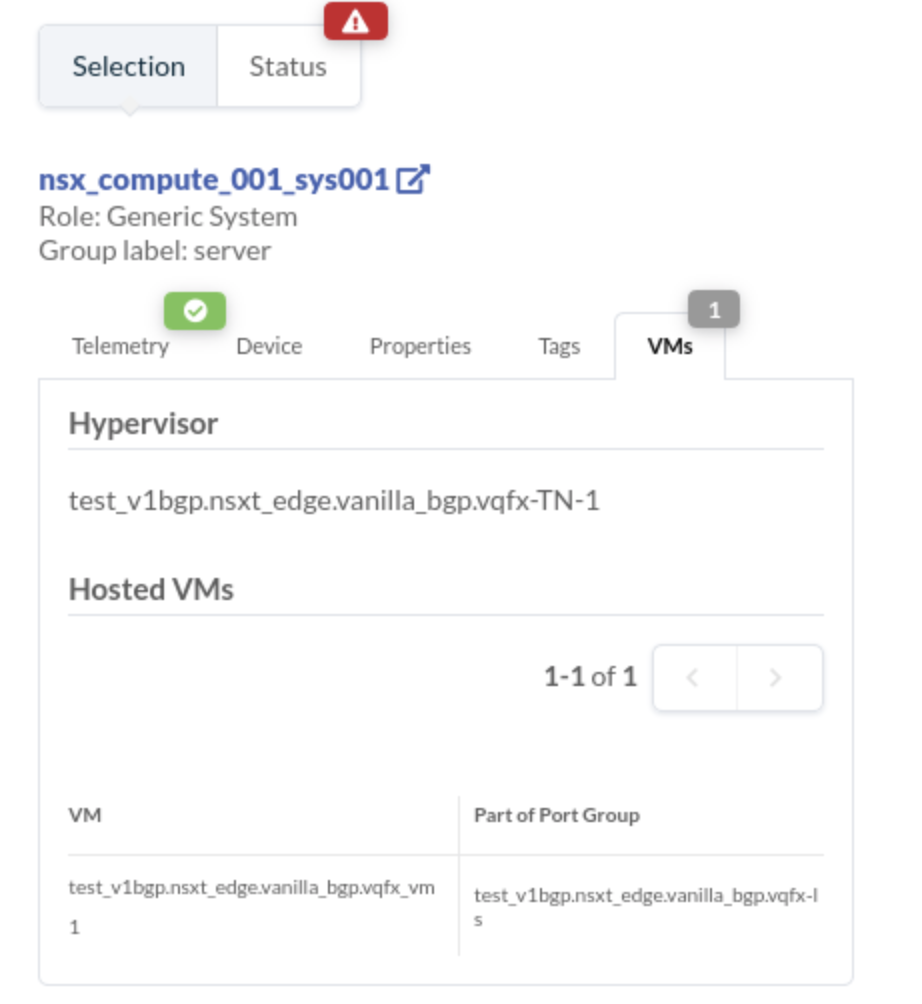

Se o VM for movido de um nó de transporte para outro no NSX-T, ele pode ser visualizado no Apstra sob Active > Physical > Nós > Generic System (Node_name). Selecione a guia VMs conforme mostrado abaixo:

Validar a integração de infra virtual

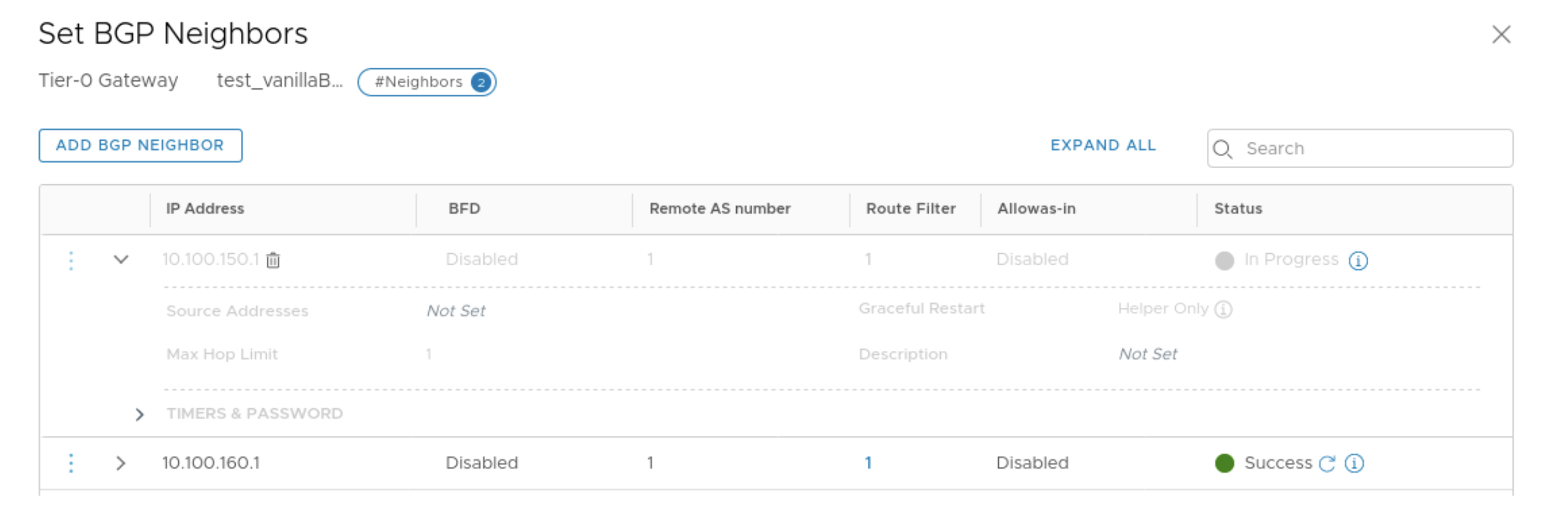

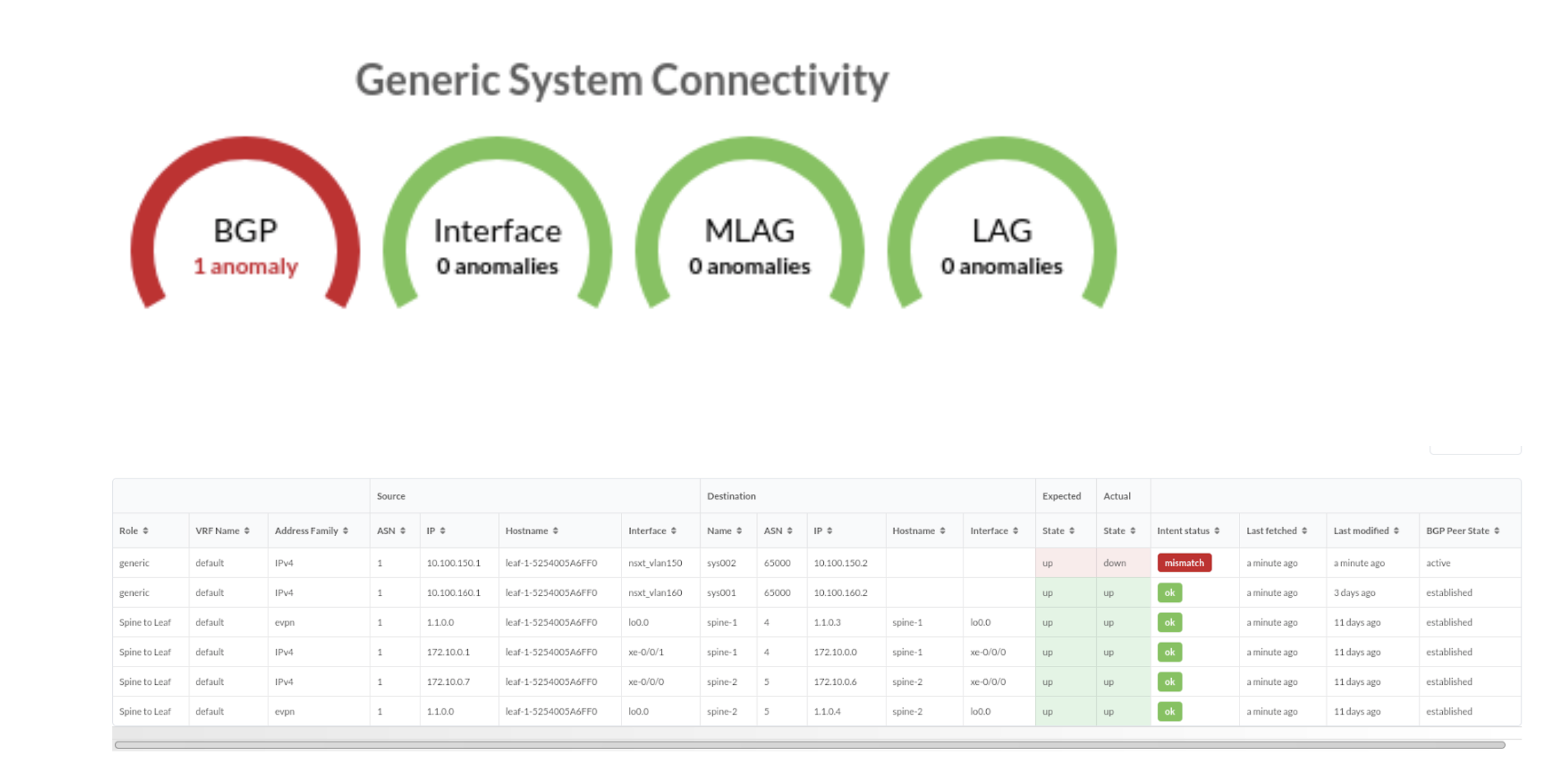

Você pode validar a infra virtual com análises baseadas em intenção. O Apstra valida a sessão BGP em direção ao NSX-T Edge. Se a vizinha BGP no NSX-T Manager for excluída, as respectivas anomalias serão exibidas no painel do Apstra.

Dois painéis de análise predefinidos (conforme listado abaixo) estão disponíveis para instanciar sondas de infra virtual predefinidas.

Painel de verificação da integridade da malha infra virtual

- Sonda de incompatibilidade de MTU do Hypervisor

- Sonda de verificação de limiar de MTU do hypervisor

- Sonda de incompatibilidade de configuração de configuração de hypervisor e lag de malha

- Sonda de incompatibilidade de configuração do hypervisor e VLAN de malha

- Sonda de configuração lldp ausente do hypervisor

- VMs sem sonda VLANs configuradas em malha

Painel de verificação de redundância por infra virtual

Veja também

Desativar a integração de infra virtual

Para desativar as integrações de infra virtual, exclua-as do blueprint e dos sistemas externos.

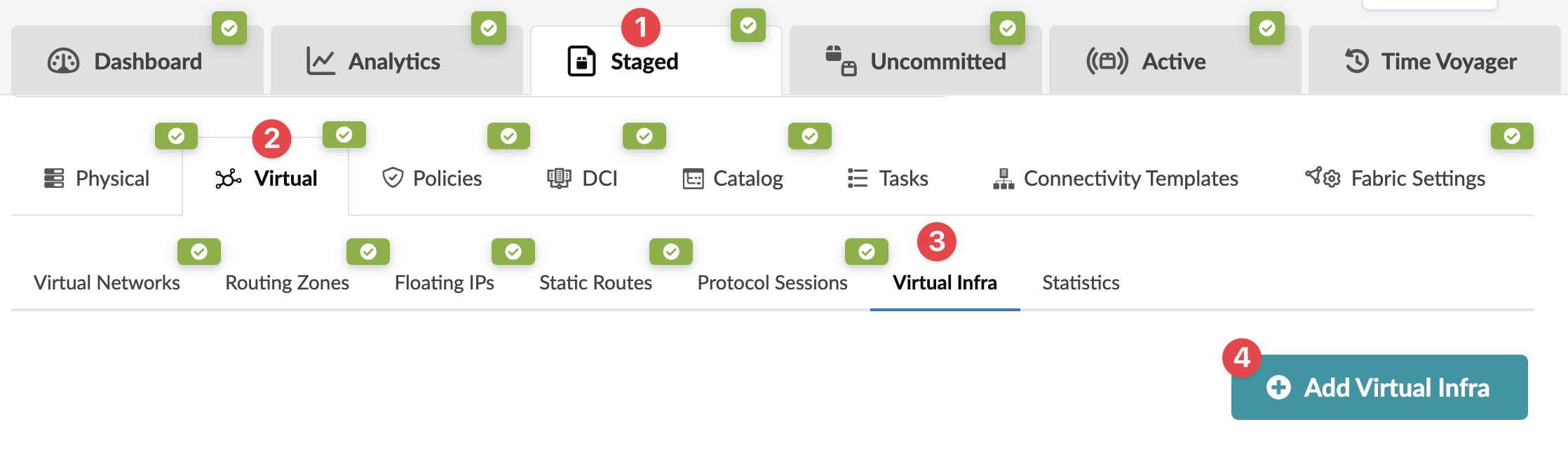

- Desde o blueprint, navegue até o Staged > Virtual > Virtual Infra e clique no botão Excluir para que o infra virtual seja desativado.

- Clique em Não comprometido (menu superior) e comprometa a exclusão.

- Do menu de navegação à esquerda, navegue até sistemas externos > gerentes de infra virtual e clique no botão Excluir para que a infra virtual seja desativada.