Was ist VXLAN?

Was ist VXLAN?

Virtual eXtensible Local-Area Network (VXLAN) ist ein Technologiestandard der Internet Engineering Task Force (IETF) zur Netzwerkvirtualisierung. Es ermöglicht die gemeinsame Nutzung eines einzigen physischen Netzwerks durch mehrere verschiedene Organisationen oder „Mandanten“, ohne dass ein Mandant den Netzwerkdatenverkehr eines anderen sehen kann.

Auf diese Weise sind VXLANs vergleichbar mit einzelnen Einheiten in einem Wohngebäude: Jedes Apartment ist eine separate, private Wohnung innerhalb einer gemeinsamen Struktur, so wie jedes VXLAN ein separates, privates Netzwerksegment innerhalb einer gemeinsamen physischen Struktur ist.

Technisch gesehen ermöglicht ein VXLAN die Segmentierung eines physischen Netzwerks in bis zu 16 Millionen virtuelle, oder logische Netzwerke. Dazu werden Layer-2-Ethernet-Frames in ein Layer-4-UDP-Paket (User Datagram Protocol) gekapselt und mit einem VXLAN-Header versehen. In Kombination mit einem virtuellen privaten Ethernet-Netzwerk (EVPN), das Ethernet-Datenverkehr in virtualisierten Netzwerken mit WAN-Protokollen transportiert, ermöglicht VXLAN die Erweiterung von Layer-2-Netzwerken über ein Layer-3-IP- oder MPLS-Netzwerk.

Wichtige Vorteile

Da VXLANs in einem UDP-Paket eingekapselt sind, können sie in jedem Netzwerk ausgeführt werden, das UDP-Pakete übertragen kann. Die physische Anordnung und die geografische Entfernung zwischen den Knoten des zugrunde liegenden Netzwerks spielen keine Rolle, solange die UDP-Datagramme vom einkapselnden VXLAN Tunnel Endpoint (VTEP) an den entkapselnden VTEP weitergeleitet werden.

Wenn VXLAN mit EVPN kombiniert wird, können Betreiber virtuelle Netzwerke aus physischen Netzwerkports an beliebigen physischen Netzwerk-Switches erstellen, die den Standard unterstützen und Teil desselben Layer-3-Netzwerks sind. Zum Beispiel könnten Sie einen Port von Switch A, zwei Ports von Switch B und einen weiteren Port von Switch C nehmen und ein virtuelles Netzwerk erstellen, das allen verbundenen Geräten als ein einziges physisches Netzwerk erscheint. Geräte, die an diesem virtuellen Netzwerk angeschlossen sind, können keinen Datenverkehr in anderen VXLANs oder der zugrunde liegenden Netzwerk-Fabric sehen.

Probleme, die durch VXLAN gelöst werden

So wie die rasche Einführung der Servervirtualisierung zu einer drastischen Steigerung der Agilität und Flexibilität geführt hat, sind virtuelle Netzwerke, die von der physischen Infrastruktur entkoppelt sind, einfacher, schneller und kostengünstiger zu betreiben. Zum Beispiel ermöglichen sie mehreren Mandanten, ein einziges physisches Netzwerk sicher zu teilen, sodass Netzwerkbetreiber ihre Infrastrukturen schnell und kostengünstig skalieren können, um der wachsenden Nachfrage gerecht zu werden. Die Hauptgründe für die Segmentierung von Netzwerken sind Datenschutz und Sicherheit. So wird verhindert, dass ein Mandant den Datenverkehr eines anderen Mandanten einsehen oder darauf zugreifen kann.

Betreiber segmentieren ihre Netzwerke logisch auf ähnliche Weise, wie sie seit langem herkömmliche virtuelle LANs (VLANs) einsetzen; VXLANs überwinden jedoch die Skalierungsbeschränkungen von VLANs auf folgende Weise.

- Sie können theoretisch bis zu 16 Millionen VXLANs in einer administrativen Domäne erstellen, im Vergleich zu maximal 4094 herkömmlichen VLANs. Auf diese Weise bieten VXLANs eine Netzwerksegmentierung in der von Cloud- und Service Providern geforderten Größenordnung, um eine sehr große Anzahl von Mandanten zu unterstützen.

- Mit VXLANs können Sie Netzwerksegmente erstellen, die sich zwischen Datencentern erstrecken. Die herkömmliche VLAN-basierte Netzwerksegmentierung schafft Broadcast-Domänen, aber sobald ein Paket mit VLAN-Tags einen Router erreicht, werden alle diese VLAN-Informationen entfernt. Das bedeutet, dass die Reichweite von VLANs nur so weit reicht, wie das zugrunde liegende Layer-2-Netz es zulässt. Dies ist ein Problem für einige Anwendungsszenarien, wie z. B. die Migration virtueller Maschinen (VM), die in der Regel keine Layer-3-Grenzen überschreiten wollen. Im Gegensatz dazu kapselt die VXLAN-Netzwerksegmentierung das ursprüngliche Paket in ein UDP-Paket ein. Auf diese Weise kann sich ein VXLAN-Netzwerksegment so weit erstrecken, wie das physische geroutete Layer-3-Netzwerk reichen kann, vorausgesetzt, alle Switches und Router im Pfad unterstützen VXLAN. Die Anwendungen, die auf dem virtuellen Overlay-Netzwerk laufen, müssen dabei keine Layer-3-Grenzen überschreiten. Die an das Netz angeschlossenen Server sind Teil desselben Layer-2-Netzes, auch wenn die zugrunde liegenden UDP-Pakete einen oder mehrere Router durchlaufen haben.

- Die Möglichkeit der Layer-2-Segmentierung über ein zugrunde liegendes Layer-3-Netzwerk in Kombination mit der hohen Anzahl unterstützter Netzwerksegmente ermöglicht es Servern, Teil desselben VXLANs zu sein, selbst wenn sie weit voneinander entfernt sind. Gleichzeitig können Netzwerkadministratoren Layer-2-Netzwerke klein halten. Kleinere Layer-2-Netze helfen, einen überlauf der MAC-Tabelle auf den Switches zu vermeiden.

Primäre VXLAN-Anwendungen

VXLAN-Anwendungsszenarien für Service Provider und Cloud Provider sind einfach: Diese Betreiber haben eine große Anzahl von Mandanten bzw. Kunden, und es gibt zahlreiche rechtliche, datenschutzrechtliche und ethische Gründe, warum Anbieter den Netzwerkverkehr eines Kunden von dem eines anderen trennen müssen.

In Unternehmensumgebungen kann ein Mandant eine Benutzergruppe, eine Abteilung oder eine andere Gruppe von Benutzern oder Geräten mit Netzwerksegmenten sein, die aus Gründen der internen Sicherheit erstellt wurden. Beispielsweise sind IoT-Geräte (Internet of Things) wie Umgebungssensoren in Datencentern anfällig für Kompromisse. Daher ist es eine vernünftige Sicherheitspraxis, den IoT-Netzwerkverkehr vom Anwendungsdatenverkehr im Produktionsnetzwerk zu isolieren.

Funktionsweise von VXLAN

Das VXLAN-Tunneling-Protokoll kapselt Layer-2-Ethernet-Frames in Layer-4-UDP-Pakete ein und ermöglicht es Ihnen, virtualisierte Layer-2-Subnetze zu erstellen, die physische Layer-3-Netzwerke umfassen. Jedes segmentierte Subnetz wird durch einen VXLAN Network Identifier (VNI) eindeutig identifiziert.

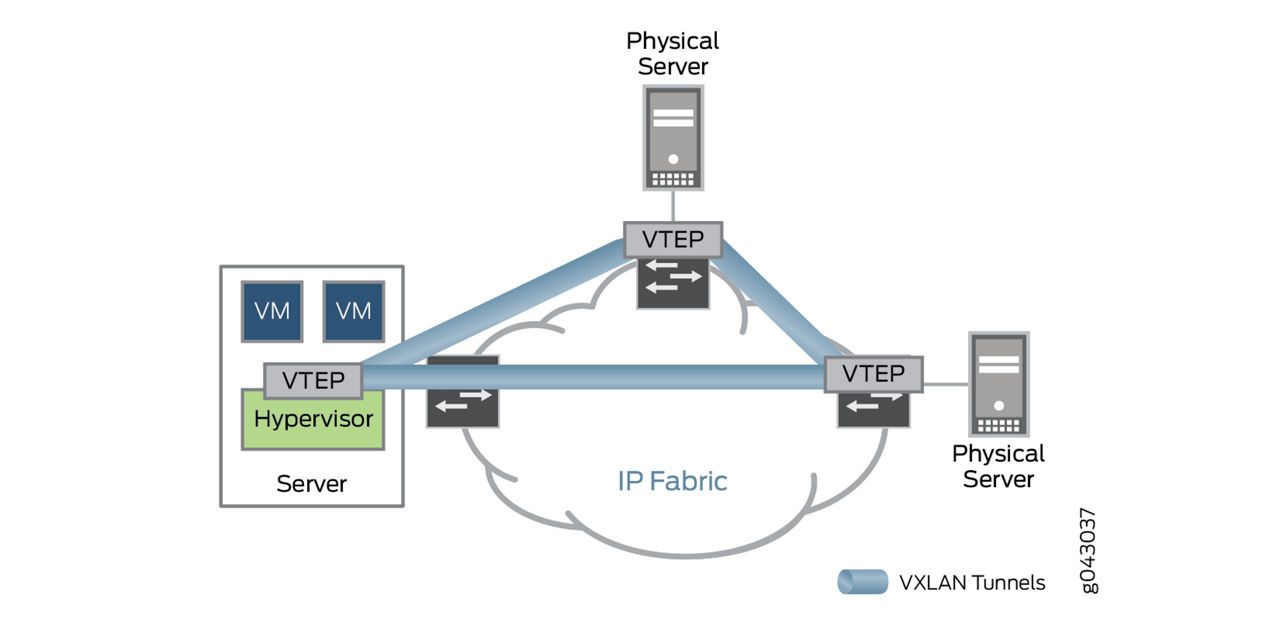

Die Entität, die die Kapselung und -Entkapselung von Paketen vornimmt, wird als VXLAN Tunnel Endpoint (VTEP) bezeichnet. Ein VTEP kann ein unabhängiges Netzwerkgerät sein, z. B. ein physischer Router oder Switch, oder ein virtueller Switch, der auf einem Server bereitgestellt wird. VTEPs kapseln Ethernet-Frames in VXLAN-Pakete ein, die dann über ein IP- oder ein anderes Layer-3-Netzwerk an den Ziel-VTEP gesendet werden, wo sie entkapselt und an den Zielserver weitergeleitet werden.

Zur Unterstützung von Geräten, die selbst nicht als VTEP agieren können, wie z. B. Bare-Metal-Server, können Hardware-VTEPs wie ausgewählte Juniper Switches und -Router Datenpakete einkapseln und entkapseln. Darüber hinaus können VTEPs in Hypervisor-Hosts, wie z. B. kernelbasierten virtuellen Maschinen (KVMs), eingesetzt werden, um virtualisierte Workloads direkt zu unterstützen. Diese Art von VTEP wird als Software-VTEP bezeichnet.

Hardware- und Software-VTEPs sind oben aufgeführt.

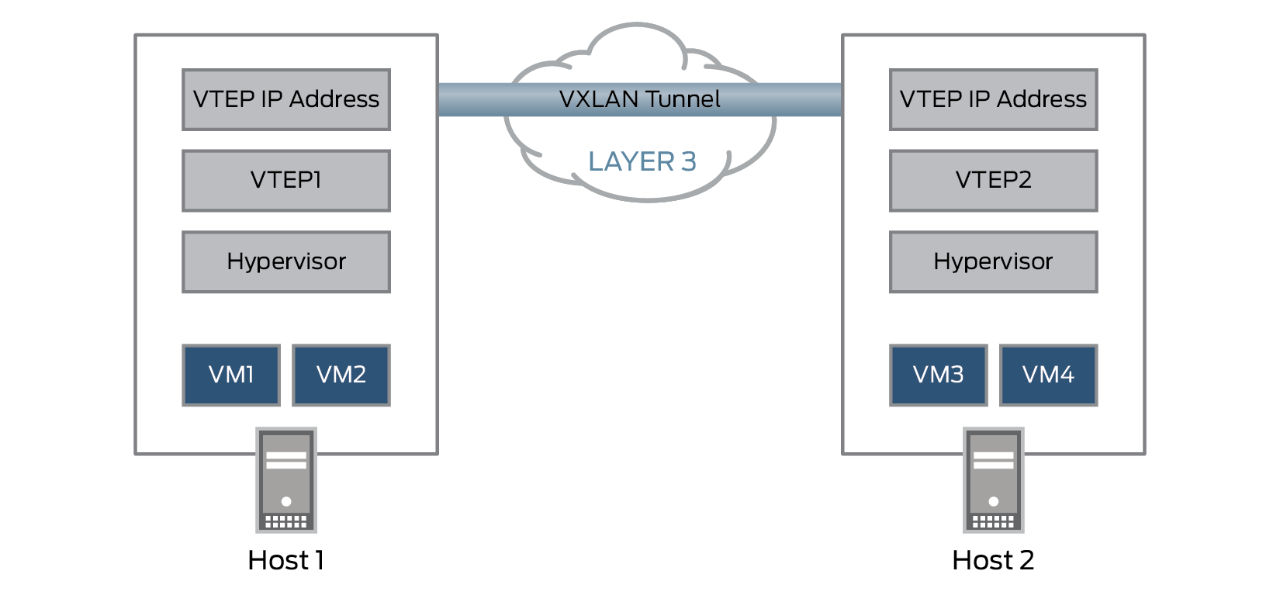

In der obigen Abbildung nutzt VTEP1 den VNI und die MAC-Adresse des Zielorts, um in der Weiterleitungstabelle nach dem VTEP für das Senden des Pakets zu suchen, wenn VTEP1 einen an VM 3 (Virtual Machine 3) adressierten Ethernet-Frame von VM 1 (Virtuelle Machine 1) empfängt. VTEP1 fügt eine VXLAN-Kopfzeile hinzu, die den VNI zum Ethernet-Frame enthält, verkapselt den Frame in ein Layer-3-UDP-Paket und leitet das Paket über das Layer-3-Netzwerk an VTEP2. VTEP2 entkapselt den Original-Ethernet-Frame und leitet ihn an VM3 weiter. VM1 und VM3 haben keine Kenntnis über den VXLAN-Tunnel und das Layer-3-Netzwerk zwischen ihnen.

Juniper Networks VXLAN-Lösungen

Router der MX-Serie, Switches der QFX-Serie und Switches der EX-Serie von Juniper Networks unterstützen EVPN-VXLAN und können als VTEP-Gateways fungieren und VXLAN-Pakete kapseln und entkapseln und zwischen verschiedenen VXLANs routen.

VXLAN – FAQs

Wofür wird VXLAN verwendet?

VXLANs werden verwendet, um eine Netzwerksegmentierung zu erreichen, die über die Leistungen herkömmlicher VLANs hinausgeht. Herkömmliche VLANs bieten nur 4094 virtuelle Netzwerke, während VXLANs bis zu 16 Millionen bieten. Die Netzwerksegmentierung hat zwei Hauptanwendungsbereiche: Mehrere Mandanten können sich ein einziges physisches Netzwerk teilen, ohne den Datenverkehr der anderen zu sehen. Darüber hinaus wird die Wiederverwendung von IP-Adressraum ermöglicht. Es ist auch möglich, Netzwerksegmente mit differenzierten QoS-Richtlinien (Quality of Service) und SLAs (Service Level Agreements) zu konfigurieren.

VXLAN wird vor allem in großen Datencentern, Service-Provider-Netzwerken und Netzwerken von Cloud-Betreibern eingesetzt, in denen das Limit von 4094 virtuellen Netzwerken bei herkömmlichen VLANs zu einschränkend ist. Da VXLAN jedoch von immer mehr – und preiswerteren – Switch-Prozessoren unterstützt wird, verlässt es allmählich das Datencenter und hält Einzug in Campus-Netzwerke.

Ist VXLAN ein Standard?

Ja, der VXLAN-Standard wurde 2014 von der IETF geschaffen und ist in RFC 7348 spezifiziert.

Ist VXLAN ein Layer-3-Standard?

VXLAN wird manchmal als Layer-3-Protokoll betrachtet, da es auf ein IP-Transportnetzwerk (Layer 3) angewiesen ist. Manchmal wird es auch als Layer-4-Standard angesehen, weil es Ethernet-Frames in UDP einkapselt und die Layer-4-UDP durch den Betrieb beeinflusst.

Ersetzt VXLAN die VLAN-Technologie?

VXLANs ersetzen VLANs nicht vollständig; unter bestimmten Umständen, wie z. B. in großen Datencentern von Service Providern, können beide Standards verwendet werden. VXLANs können verwendet werden, um das globale Netzwerk des Service Providers zu segmentieren, wobei jeder Kunde in seinem eigenen VXLAN isoliert wird. Gleichzeitig kann jeder Kunde private VLANs innerhalb seines VXLANs erstellen.

Was ist der grundlegende Unterschied zwischen VXLAN-, VLAN- und QinQ-Technologien?

VLAN, QinQ und VXLAN sind Standards für die logische Segmentierung physischer Netzwerke in mehrere virtuelle Netzwerke. Jeder Standard bietet jeweils eine größere Skalierbarkeit als der vorherige. Netzwerke werden in der Regel aus Sicherheitsgründen und zur Unterstützung differenzierter QoS-Anforderungen, die in der Regel Teil von SLAs sind, segmentiert.

VLANs wurden 1998 als erste standardisiert; QinQ baute auf VLANs auf, um die Anzahl der logischen Netzwerke, die erstellt werden können, zu erweitern. QinQ ermöglicht auch die Unterstützung von Unternehmens-/Geschäfts-VLANs über öffentliche WAN-Services. VXLAN bietet die größte Erweiterbarkeit und Flexibilität der drei Technologien.

Technisch gesehen liegen die Unterschiede zwischen diesen Technologien darin, wie sie Ethernet-Frames vor der Übertragung über Kommunikationsnetzwerke kennzeichnen und einkapseln.

Was sind die eher technischen Unterscheidungen zwischen VXLAN, VLAN und QinQ?

Um diese verschiedenen Virtualisierungstechnologien zu verstehen, ist ein grundlegendes Verständnis der Funktionsweise von Ethernet-Netzwerken erforderlich. Ein Ethernet-Frame besteht aus einem Header mit Informationen zur Datenweiterleitung, z. B. der MAC- und IP-Adresse von Quelle und Ziel, und einer Nutzlast, die die tatsächlich zu übertragenden Daten enthält. Damit diese Frames erfolgreich von einem Ort an einen anderen weitergeleitet werden können, muss jedes an der Kommunikationskette beteiligte Netzwerkelement wie Netzwerkschnittstellenkarten, Switches und Router, die beteiligten Ethernet- und Virtualisierungsstandards verstehen.

Sowohl VLAN als auch QinQ erweitern die Länge des grundlegenden Ethernet-Frame-Headers und erfordern, dass alle Netzwerkgeräte (sowohl Endpunkte als auch alle Zwischengeräte) die Standards unterstützen. Im Gegensatz dazu erweitert VXLAN den Ethernet-Frame-Header nicht, sodass nur die Geräte, die als VTEPs dienen, den Standard unterstützen müssen.

Der 1998 geschaffene VLAN-Standard erweitert Ethernet-Frame-Header um 4 Byte, sodass Ethernet-Frames als zu einem von bis zu 4094 virtuellen Netzwerken gehörend „getaggt“ werden können. QinQ erweitert den VLAN-Standard, sodass 4094 „private“ VLANs auf jedem der 4094 „öffentlichen“ VLANs erstellt werden können, was insgesamt 16 Millionen VLANs entspricht. Um dies zu erreichen, wird der Ethernet-Frame-Header um 4 Byte erweitert.

Wie QinQ unterstützt auch der 2014 eingeführte VXLAN-Standard bis zu 16 Millionen virtuelle Netzwerke. Obwohl der Ethernet-Frame-Header nicht erweitert wird, ist eine höhere maximale IP-Paketgröße erforderlich, wodurch IPv4-Pakete von 1518 Byte auf 1554 Byte erweitert werden. VXLAN-Pakete kapseln den ursprünglichen Ethernet-Frame in ein UDP-Paket ein. Das neue UDP-Paket enthält sowohl den VXLAN-Header als auch den vollständigen ursprünglichen Ethernet-Frame innerhalb seiner Nutzlast. UDP, das häufig für verzögerungsempfindlichen Datenverkehr verwendet wird, ist das verbindungslose Layer-4-Kommunikationsprotokoll in der Core Internet Protocol Suite, das eine Alternative zum verbindungsorientierten TCP mit geringerer Latenz darstellt.

Werden VXLAN, VLAN und QinQ in der Regel zusammen verwendet?

Hypothetisch gesehen können Sie traditionelle VLANs, QinQ-VLANs und VXLANs gleichzeitig verwenden. Dies liegt daran, wo die Netzwerkidentifikatoren innerhalb des Datenpakets vorhanden sind. VXLANs ändern oder erweitern weder das Format des UDP-Pakets, in das sie eingekapselt sind, noch ändern oder erweitern sie den äußeren Ethernet-Frame, in dem das UDP-Paket transportiert wird. Das liegt daran, dass VXLAN-Pakete in der Nutzlast eines UDP-Pakets enthalten sind (nicht im Header). Dazu gehören ein VXLAN-Header und der vollständige ursprüngliche Ethernet-Frame, der letztlich übertragen werden sollte. VXLAN-in-UDP-Pakete können dann äußere Ethernet-Frames haben, die auch VLAN- und QinQ-Identifikatoren enthalten.

Mit anderen Worten, in einem VXLAN-Paket gibt es drei Stellen, an denen virtuelle Netzwerke definiert werden können: Der äußere Ethernet-Frame, der VXLAN-Header und der innere Ethernet-Frame, und jede dieser Gruppen von virtuellen Netzwerken kann völlig unterschiedlich sein. Dies kann zu einem Paket führen, bei dem der äußere Ethernet-Frame 16 Millionen virtuelle Netze unterstützen kann, der VLXAN-Header weitere 16 Millionen virtuelle Netze und der innere Ethernet-Frame weitere 16 Millionen virtuelle Netze unterstützen kann.

In der Praxis der Unternehmensnetzwerke sind die Netzwerke jedoch in der Regel entweder VLAN- oder VXLAN-basiert. Bei der Kombination von Technologien handelt es sich in der Regel um Netzwerk- und Cloud-Service-Provider, die Geschäftskunden die Möglichkeit bieten, VLANs innerhalb ihres eigenen VXLANs zu nutzen. In diesem Szenario werden VLANs auf dem inneren Ethernet-Frame sowie die virtuellen Netzwerkfähigkeiten des VXLAN-Headers genutzt, nicht aber VLANs auf dem äußeren Ethernet-Frame.

Ist VXLAN besser als VLAN?

VXLANs und VLANs lösen dasselbe Problem auf verschiedene Weise, obwohl sie oberflächlich betrachtet ähnlich sind. Das bedeutet, dass sie unter verschiedenen Umständen eingesetzt werden und sich nicht gegenseitig ausschließen.

Heutzutage kann fast jeder verkaufte Switch zumindest grundlegende VLANs unterstützen, und die meisten - einschließlich vieler Verbraucher-Switches - können QinQ unterstützen. Die Unterstützung von EVPN-VXLAN ist in der Regel auf leistungsfähigere Enterprise-Switches oder Switches auf Betreiberniveau beschränkt.

VXLANs gelten als die effizientere Technologie. Der Grund dafür ist, dass nur die Switches, die VTEPs enthalten, eine zusätzliche LUT-Belastung (Look-up table) in einem VXLAN-basierten Netzwerk tragen. Sie müssen dies nur für die virtuellen Netzwerke tun, für die sie VTEPs haben, nicht für das gesamte Netzwerk. Dies steht im Gegensatz zu VLAN-basierten Netzwerken wie QinQ, das die gleichen 16 Millionen potenziellen virtuellen Netzwerke wie VXLAN unterstützt, aber erfordert, dass alle Switches die zusätzliche Last übernehmen.

Was sind die technischen Details der Effizienz von VXLAN im Vergleich zu QinQ VLANs?

QinQ-VLANs erfordern, dass jedes Gerät, das mit einem QinQ-Paket interagieren kann, den erweiterten Ethernet-Header unterstützt. VXLAN erfordert, dass jedes Gerät, das mit einem VXLAN-Paket interagieren kann, den längeren Ethernet-Frame unterstützt, aber nur die Geräte mit VTEPs müssen die Entkapselung und das Lesen des VXLAN-Headers unterstützen.

Da sowohl das herkömmliche VLAN als auch seine QinQ-Erweiterung dem Ethernet-Frame-Header einfach ein Tag hinzufügen, speichert jeder Switch, der ein VLAN- oder QinQ-Paket sieht, Metadaten über jedes Paket. Dies führt zu schnell wachsenden LUTs, da jeder Switch wissen muss, wo sich jedes einzelne Gerät im gesamten Netzwerk befindet.

Da VXLANs den ursprünglichen Ethernet-Frame einkapseln, trennen sie das Netz in ein „Underlay“ und ein „Overlay“. Das Underlay ist das physische Netz, das die UDP-Pakete überträgt, in denen sich der VXLAN-Header und der ursprüngliche Ethernet-Frame befinden. Die meisten physischen Switches, die diese UDP-Pakete übertragen, müssen weder Informationen über den VXLAN-Header noch über den ursprünglichen Ethernet-Frame speichern: Sie müssen lediglich wissen, wo das UDP-Paket zugestellt werden soll.

Wenn das UDP-Paket bei einem Switch mit einem entsprechenden VTEP ankommt, wird das UDP-Paket entkapselt. Der Switch mit dem VTEP liest dann den VXLAN-Header und die Header-Informationen des eingekapselten Ethernet-Frames und fügt diese Daten zu seiner LUT hinzu. Folglich tragen nur die Switches, die VTEPs enthalten, die zusätzliche LUT-Belastung durch virtuelle Netzwerke in einem VXLAN-basierten Netzwerk. Und sie müssen diese Belastung nur für die virtuellen Netzwerke tragen, für die sie VTEPs haben, nicht für das gesamte Netzwerk. Dies steht im Gegensatz zu VLAN-basierten Netzwerken, bei denen alle Switches dies tun müssten.

Ein großes VXLAN-basiertes Netzwerk ist daher aus Sicht der LUT-Ressourcennutzung weitaus effizienter als ein VLAN/QinQ-basiertes Netzwerk. Allerdings erfordert das VXLAN-basierte Netzwerk Switches, die VTEPs unterstützen, was derzeit nur auf höherwertige Switches beschränkt ist.

Was ist der Unterschied zwischen VXLAN und EVPN?

Alle Arten von virtuellen LANs sind ein Mittel zur Segmentierung von physischen Netzwerken in mehrere private, virtuelle Netzwerke. Ethernet VPN (EPVN) und VXLAN werden häufig zusammen verwendet, sind aber technisch unabhängig und verfolgen unterschiedliche Ziele.

VXLANs erweitern den Layer-2-Adressraum von ca. 4000 auf ca. 16 Millionen, um Ethernet-Netzwerke auf breitere IP-Netzwerke auszudehnen. Dabei wird das physische Netzwerk so aufgeteilt, dass mehrere Mandanten seine Ressourcen gemeinsam nutzen können, ohne den Datenverkehr des anderen zu sehen. EVPN ermöglicht die Erstellung virtueller Netzwerke, die Switch-Ports und andere Ressourcen aus verschiedenen Geräten und Netzwerkdomänen umfassen. EVPN ist im Grunde eine Möglichkeit, Computern, die nicht mit demselben physischen Netzwerk verbunden sind und geografisch voneinander entfernt sind, zu ermöglichen, sich so zu verhalten, als ob sie an denselben physischen Switch angeschlossen wären. Alle Knoten, die zu diesem EVPN gehören, empfangen Datenübertragungen, als wären sie mit einem herkömmlichen lokalen Layer-2-Netzwerk verbunden.

Warum sollte ich VXLAN und EVPN zusammen verwenden?

Wenn Sie diese Technologien in einem EVPN-VXLAN kombinieren, erhalten Sie ultimative Flexibilität bei der Netzwerkkonfiguration; der physische Standort eines Computers hat keinen Einfluss auf das Netzwerk, mit dem er verbunden ist. Bei einem einzigen Switch mit 32 Ports könnte jeder Port ein anderes VXLAN darstellen, was bedeutet, dass ein Computer, der an einen beliebigen Port angeschlossen ist, nicht mit einem anderen Computer kommunizieren kann, der an einen anderen Port desselben Switches angeschlossen ist, ohne dass ein Router für die Verbindung sorgt. Mit EVPN können Sie jedoch virtuelle Ethernet-Netzwerke aufbauen, sodass mit der richtigen Konfiguration Computer in zwei verschiedenen Städten Teil desselben Subnetzes sein können.

Welche VXLAN-Lösungen bietet Juniper an?

Juniper bietet in mehreren seiner Switches und Router VXLAN-VTEP-Unterstützung sowie Optionen für die Konfiguration und Verwaltung von VXLAN- und EVPN-VXLAN-Datencenter-Fabrics:

- Ausgewählte Netzwerkgeräte von Juniper, darunter Switches der QFX-Serie, Switches der EX-Serie und Universalrouter der MX-Serie, können als VTEPs fungieren und UDP-Pakete mit VXLAN-Headern und dem eingekapselten Ethernet-Frame weiterleiten, da sie nicht über den VXLAN-Inhalt informiert sein müssen.

- EVPN-VXLAN-Datencenter-Fabrics können manuell über das Betriebssystem Junos, CLI, die Junos OS API oder die Datencenter-Fabric von Juniper Apstra verwaltet werden.

- Die KI-gestützten Campus-Fabrics von Juniper, die auf einem VXLAN-Overlay mit einer EVPN-Steuerungsebene basieren, bieten eine effiziente und skalierbare Möglichkeit, Unternehmensnetzwerke konsistent aufzubauen und miteinander zu verbinden.

- Ausgewählte Firewalls der SRX-Serie von Juniper unterstützen die Sicherheitsüberprüfung von VXLAN-Tunneln.