Produkt

Juniper Advanced Threat Prevention

Juniper Advanced Threat Prevention (ATP) ist der Threat-Intelligence-Hub für Ihr Netzwerk. Er enthält eine Vielzahl integrierter, fortschrittlicher Sicherheitsdienste, die die Leistung von KI und des maschinellen Lernens nutzen, um Angriffe frühzeitig zu erkennen und die Durchsetzung von Richtlinien im ganzen Netzwerk zu optimieren.

Juniper ATP kann als Cloud-aktivierter Service auf einer Firewall der SRX-Serie oder als virtuelle Appliance lokal bereitgestellt werden.Es findet und blockiert Commodity- und Zero-Day-Malware in Dateien, IP-Datenverkehr und DNS-Anfragen. Der Service bewertet das Risiko von verschlüsseltem und entschlüsseltem Netzwerkdatenverkehr und angeschlossenen Geräten, einschließlich IoT-Geräten, und verteilt diese Informationen im gesamten Netzwerk. So kann die Angriffsfläche drastisch reduziert werden, bevor es zu einer Sicherheitsverletzung kommt.

Wichtige Funktionen

- Erweiterte Anti-Malware: Automatische Erkennung und Abwehr bekannter und Zero-Day-Malware-Bedrohungen

- Verschlüsselte Einblicke in den Datenverkehr: Erkennung und Stoppen von Bedrohungen, die sich in verschlüsseltem Datenverkehr verstecken, ohne ihn entschlüsseln zu müssen

- Adaptive Bedrohungsabwehr: Erkennen von gezielten Angriffen auf Ihr Netzwerk, einschließlich risikoreicher Benutzer und Geräte, und automatisches Mobilisieren Ihrer Abwehrkräfte.

- SecIntel: Kuratieren und Verteilen von Bedrohungs-Feeds, die von Juniper Threat Labs im gesamten Netzwerk überprüft wurden, an Router, Durchsetzungs-Endgeräte und Firewalls für orchestrierte Maßnahmen

- DNS-Sicherheit: Schutz vor DNS-Exploits für Command-and Control-Kommunikation, Datenexfiltration, Phishing-Angriffe und Ransomware

- KI-gestützte prädiktive Threat Prevention: Vorausschauende Erkennung und Eliminerung bekannter und Zero-Day-Malware in Leitungsgeschwindigkeit mithilfe von KI zur effektiven Identifizierung von Bedrohungen

Funktionen und Vorteile

SecIntel

Nutzen Sie verifizierte Bedrohungserkennungs-Feeds, um verifizierte Bedrohungen, gefährdete Geräte und bösartige Verbindungen in Echtzeit zu erkennen und zu blockieren. Universelle Router der MX-Serie unterstützen die Bedrohungserkennungs-Feeds von SecIntel, um bösartigen Datenverkehr sofort zu erkennen und mit Leitungsgeschwindigkeit zu blockieren.

Bedrohungsabwehr

Blockieren oder Segmentieren von bösartigen Ausbrüchen im Netzwerk mithilfe einer Firewall der SRX-Serie, eines universellen Routers der MX-Serie oder eines Switches der EX- oder QFX-Serie. Juniper ATP lässt sich in vorhandenen Lösungen für die Netzwerk-Zugriffssteuerung (NAC) sowie Firewalls, Switches und drahtlosen Technologien von Drittanbietern integrieren.

Einblick in verschlüsselten Datenverkehr

Einblick in verschlüsselten Datenverkehr analysiert verschlüsselten Datenverkehr, um Bedrohungen zu erkennen, ohne ihn zu entschlüsseln, sodass Datenschutz und Sicherheit nicht mehr im Widerspruch zueinander stehen.

Adaptive Threat Profiling

Adaptive Threat Profiling von Juniper nutzt Ihre vorhandene Infrastruktur zur Erstellung von Security Intelligence auf der Grundlage von Echtzeit-Ereignissen in Ihrem Netzwerk. So haben Sie die Flexibilität, Maßnahmen gegen neu auftretende Bedrohungen zu ergreifen, sobald diese erkannt werden.

KI-gestützte prädiktive Threat Prevention

Hält bekannte und Zero-Day-Bedrohungen während des gesamten Angriffszyklus – und nicht nur für 24 Stunden – zuverlässig mit Leitungsgeschwindigkeit vom Netzwerk fern und hilft so, Ihr Netzwerk vor ersten und nachfolgenden Angriffen zu schützen.

KI-gestützte Risikoprofilerstellung

Bewerten Sie das Risiko von Benutzern und IoT-Geräten, die sich mit Juniper Mist AI verwalteten kabelgebundenen und drahtlosen Lösungen verbinden, basierend auf Endpunktinformationen und -verhalten. Lokalisieren und entschärfen Sie potenzielle Gefährdungen mithilfe von Geolokalisierung und One-Touch-Maßnahmen.

Analysen

Erhalten Sie Einblicke in Echtzeit in Sicherheitsereignisse, die das Sicherheitspersonal nutzen kann, um das richtige Vorgehen zu ermitteln und Probleme schnell einzugrenzen.

Malware-Sandbox

Erkennen und stoppen Sie Zero-Day- und Commodity-Malware im Web-, E-Mail-, Datencenter- und Anwendungsdatenverkehr für Windows-, Mac- und IoT-Geräte.

99,9 % Sicherheitswirksamkeit

Juniper erhält im Enterprise Network Firewall Report von CyberRatings die Bewertung „AAA“ für eine 99,9-prozentige Blockierrate von Exploits bei null Fehlalarmen.

Ressourcencenter

Praktische Ressourcen

Technische Dokumentation

Day One-Bücher

Support

Schulungen und Community

Schulungen

Hintergrundinformationen

Brancheninterne Auszeichnungen

Mehr dazu

Blogbeiträge

Lösungsübersichten

KUNDENERFOLG

Syntrio bietet schnelle und sichere digitale Services mit texanischer Freundlichkeit

Santa Rosa Communications brachte in den 1950er Jahren erstmals einen Telefonservice zu Landwirten und Viehzüchtern in Texas. Mit zwei Akquisitionen von Mobilfunkunternehmen, Pinnacle Network Solutions und dem Managed Service Provider PCnet, steht das Unternehmen für Innovation. Das Unternehmen befindet sich immer noch in lokalem Besitz und wird heute unter dem Namen Syntrio betrieben. Es erfüllt die digitalen Anforderungen von Haushalten und Unternehmen in Nordtexas und Süd-Oklahoma.

Das Gebiet, das als Texoma bekannt ist, zieht Einwohner aus dem Gebiet Dallas-Fort Worth und neue Unternehmen an. Syntrio, das sich vom Kundenstandort bis zum Core auf Juniper Networks® verlässt, ist für Wachstum gerüstet.

Advanced Threat Prevention

Der Threat-Intelligence-Hub für das Netzwerk mit einer Vielzahl integrierter, fortschrittlicher Bedrohungsservices, die die Leistung von KI und des maschinellen Lernens nutzen, um Angriffe zu erkennen und die Durchsetzung zu optimieren. Juniper ATP schützt vor bekannten und unbekannten Bedrohungen, bewertet und verifiziert Geräte- und IoT-Risiken und analysiert verschlüsselten Datenverkehr.

| Technische Merkmale | |

|

|

SecIntel

Bietet kontinuierlich aktualisierte, umsetzbare Security Intelligence, die von Juniper Threat Labs kuratiert und validiert werden. Unterstützt die branchenspezifische Bedrohungsabwehr und -prävention durch benutzerdefinierte Quellen von Drittanbietern.

| Technische Merkmale | |

|

|

Firewall-Services der nächsten Generation

Reduzieren Sie das Risiko von Angriffen und schützen Sie Benutzer, Daten und Geräte durch identitätsbasierte Richtlinien, Mikrosegmentierung, VPN-Konnektivität und validierte Threat Prevention.

| Technische Merkmale | |

|

|

Mit Juniper Connected Security eine Rendite von 283 % erzielen

Live-Veranstaltungen und On-Demand-Demos

In diesen Lösungen wird Juniper Advanced Threat Prevention eingesetzt:

Sicherheit

Machen Sie Ihr Netzwerk bedrohungsbewusst. Das Portfolio Juniper Connected Security schützt Benutzer, Daten und Infrastruktur durch die Erweiterung der Sicherheit im gesamten Netzwerk auf sämtliche Verbindungspunkte, vom Kunden bis zur Cloud.

Bedrohungserkennung und -abwehr

Sicherheitsanwendungen von Juniper liefern verwertbare Daten über Bedrohungen, zusammen mit dem erforderlichen Kontext, um komplexe Bedrohungen effektiv zu stoppen und für nahtlose und sichere Funktionalität aufseiten der Endbenutzer zu sorgen.

Firewall der nächsten Generation

Die Juniper Firewalls der nächsten Generation reduzieren das Angriffsrisiko und ermöglichen eine detaillierte Kontrolle der Daten, Benutzer und Geräte durch identitätsbasierte Richtlinien, Mikrosegmentierung, VPN-Konnektivität und validierte Bedrohungsabwehr.

KI-gestütztes SD-WAN

Wertvollere Benutzererfahrungen im gesamten WAN dank KI-gestützten Einsichten, Automatisierung, Aktionen und nativer Sicherheit.

Sicherheit öffentlicher Clouds

Die Akzeptanz für öffentliche Clouds auf sichere Weise verstärken – durch einfache Bereitstellung, konsistente Sicherheit und einheitliches Management auf allen Ebenen: innerhalb von Workloads, zwischen Anwendungen und Instanzen und über Umgebungen hinweg.

Sicherheit im Zero-Trust-Datencenter

Die Sicherheit im Zero-Trust-Datencenter von Juniper schützt Ihre verteilten Datencenter durch Operationalisierung der Sicherheit und Erweiterung von Zero-Trust über Netzwerke hinweg, um Bedrohungen mit nachgewiesener Wirksamkeit zu verhindern. Mit einheitlichem Management, kontextgesteuerter netzwerkweiter Visibilität und einem einzigen Richtlinien-Framework schützt Juniper Benutzer, Daten und Infrastruktur in hybriden Umgebungen.

Juniper Advanced Threat Prevention – FAQ

Was ist Juniper Advanced Threat Prevention?

Juniper Advanced Threat Prevention (ATP) ist eine vollständige Lösung zur Malware-Erkennung und -Prävention, die als Cloud-basierter Service mit Juniper ATP Cloud oder über eine Juniper Advanced Threat Prevention (JATP) Appliance angeboten wird, bei der es sich um eine virtualisierte lokale Lösung handelt. Bei Integration in die Juniper Firewalls der SRX-Serie bietet Juniper Advanced Threat Prevention Funktionen zur Bedrohungsanalyse und Malware, die statische und dynamische Analyse und maschinelle Lernerkennung nutzen, um Ihre Benutzer, Daten und Infrastruktur zu schützen.

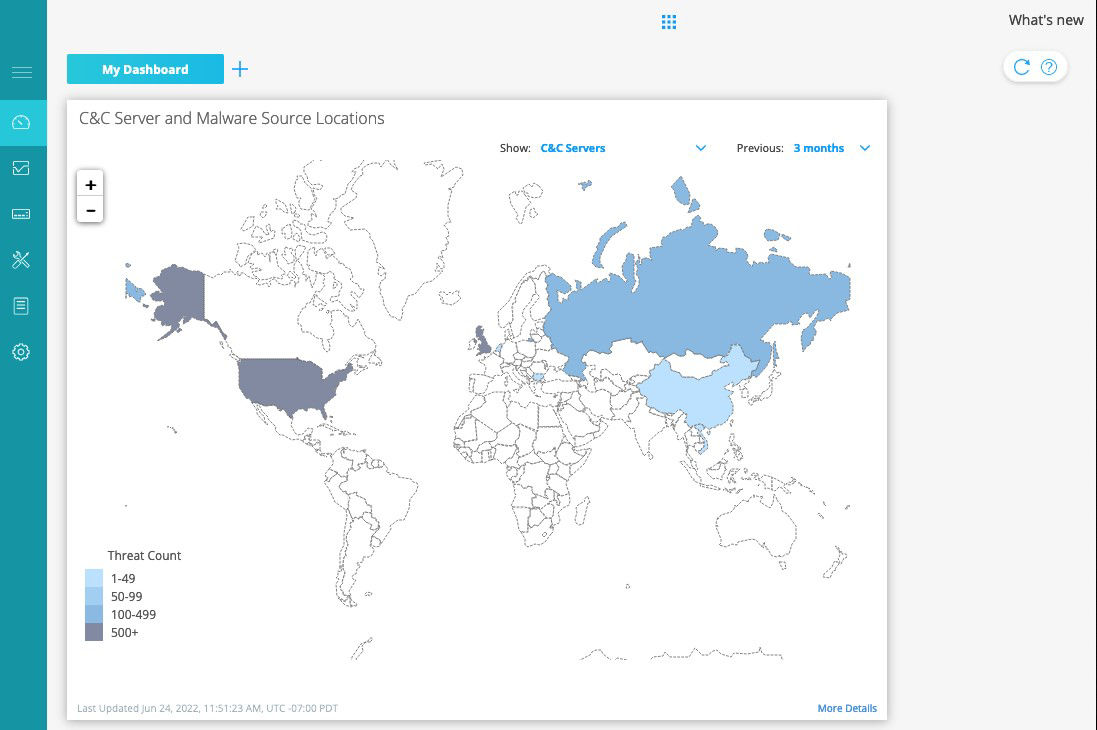

Juniper ATP nutzt künstliche Intelligenz (KI) und maschinelles Lernen (ML), um bekannte und unbekannte Cybersicherheitsbedrohungen zu finden und zu blockieren, indem es Dateien und Netzwerkverkehr analysiert und nach Anzeichen für bösartiges Verhalten sucht. ATP kann Zero-Day-Malware-Bedrohungen und bösartige Verbindungen aufdecken, wie Botnets und Command-and-Control-Server (C&C), die sich in verschlüsseltem Datenverkehr verstecken.

Juniper ATP Cloud bietet auch wichtige Einblicke in den DNS-Datenverkehr in Ihrem Netzwerk. ATP Cloud bietet Informationen, um Angriffe zu mildern, die DNS für C&C nutzen, oder um Daten zu liefern und zu extrahieren. ATP Cloud schützt die Domain-Generierungs-Algorithmen (DGA) und schützt vor DNS-Tunneling-Bedrohungen. Um Sicherheitsbedenken aufgrund der Verbreitung von IoT (Internet der Dinge) zu beheben, kann ATP Cloud IoT identifizieren und IoT-Geräte im Netzwerk klassifizieren. Mit diesen Informationen ermöglicht ATP Cloud den Sicherheitsteams, Feeds für die Richtliniendurchsetzung im gesamten Netzwerk zu verwalten und das Risiko zu reduzieren, das große IoT-Angriffsflächen darstellen.

Nutzt Juniper Advanced Threat Prevention kuratierte Security Intelligence?

ATP verwendet SecIntel, die von Juniper Threat Labs kuratierten Security Intelligence-Feeds von Juniper, die dynamische und automatische SecIntel-Updates bieten. Mit einer großen globalen Präsenz von Sensoren, Sicherheitsforschern und Analysten bietet unser engagiertes Team schnelle und umsetzbare Einblicke in neue Bedrohungen und neue Infiltrationstechniken. Juniper Threat Labs pflegt und integriert unser Threat-Intelligence-Ökosystem auch durch Zusammenarbeit mit vielen anderen Sicherheitsanbietern, Allianzen und Partnerschaften. ATP stoppt diese Bedrohungen, indem es Schutzmechanismen an allen Netzwerkverbindungspunkten durchsetzt.

Was sind die Vorteile von Juniper Advanced Threat Prevention?

Zu den Vorteilen von Juniper Advanced Threat Prevention gehören:

- Die Möglichkeit, Analysen zu nutzen, um Trends im Netzwerk zu identifizieren und so Bedrohungen zu diagnostizieren und einzudämmen

- Verschaffen Sie sich eine lückenlose Visibilität über das gesamte Netzwerk, sodass Sie Aktivitäten sofort sehen können, wenn sie stattfinden

- Stoppen Sie bösartige Ausbrüche im Ansatz, bevor sie sich seitlich ausbreiten und in Ihrem Netzwerk Schaden anrichten, indem Sie kuratierte, konsolidierte und umsetzbare Informationen nutzen

- Simplifizieren Sie das Leben Ihres Sicherheitsteams, indem Sie kritische, sich wiederholende Prozesse automatisieren. So können sich die Mitarbeitenden auf strategische Aufgaben konzentrieren

- Verhindern Sie, dass Bedrohungen, die auf schwer zu sichernde IoT-Geräte wie Kaffeemaschinen und Drucker abzielen, Ihr Netzwerk zum Erliegen bringen

Wer sollte Juniper Advanced Threat Prevention bereitstellen?

Juniper Advanced Threat Prevention ist ideal für Kundinnen und Kunden, die:

- bekannte und unbekannte Bedrohungen identifizieren und aufhalten möchten

- Zero-Day-Malware-Bedrohungen und bösartige Verbindungen aufdecken möchten, wie Botnets und C&C-Server, die sich in verschlüsseltem Datenverkehr verstecken

- Threat Prevention für Web- und E-Mail-Angriffe benötigen

- erweiterte KI, ML, statische und Verhaltensanalyse von Dateien wünschen, bevor sie an beabsichtigte Benutzer gesendet werden

- eine Analyse des DNS-Datenverkehrs zum Schutz vor Cyberbedrohungen benötigen, die DGA- und DNS-Tunneling verwenden, um die Kommunikation zu verbergen und Daten aus geschützten Ressourcen herauszufiltern

- die wachsende Anzahl von IoT-Geräten in ihrem Netzwerk besser verwalten und ihrem Sicherheitsteam eine einfachere Möglichkeit bieten möchten, Richtlinien an ihren Durchsetzungspunkten im Netzwerk zu identifizieren und zu erstellen

- eine Cloud-basierte Plattform für Ausfallsicherheit, Skalierbarkeit und zentrale Verwaltung ihrer Lösung zur Bedrohungsabwehr nutzen möchten

- eine lokale Lösung benötigen, um die Sicherheitsrichtlinie für Air-Gap-Lösungen zu erfüllen

- den Vorteil eines Threat-Aware-Netzwerks wünschen, das auf Threat-Prevention-Services basiert, die über Durchsetzungspunkte hinweg geteilt werden und Security Intelligence für Juniper Mist Cloud und Switches der EX- und QFX-Serie orchestrieren, wenn sie Policy Enforcer und NAC-Lösungen nutzen

- bekannte und unbekannte Bedrohungen während des gesamten Angriffslebenszyklus aus dem Netzwerk blockieren müssen

- von SecIntel und Advanced Threat Intelligence profitieren möchten, auch von denen mit Cyberthreat-Prevention-Richtlinien, die Informationssysteme erfordern, um Unternehmenswerte, wichtige Finanzdaten und Geschäftsabläufe, Mitarbeitende und Kundeninformationen zu sichern

- aktuelle Threat Intelligence und hochwirksamen Threat Protection benötigen, um das Risiko einer sich ständig weiterentwickelnden Threat Landschaft zu adressieren

- zusätzliche Sicherheit in ihrem bestehenden Netzwerkstack benötigen – nicht als Add-on, sondern nativ innerhalb der Netzwerkinfrastruktur

Welche Anwendungsszenarien unterstützt die neueste Version von Juniper Advanced Threat Prevention?

Juniper ATP ist ideal für Kunden mit Geschäftsressourcen, die in den folgenden Anwendungsszenarien vor den heutigen fortschrittlichen Cyberbedrohungen geschützt werden müssen:

- Campus

- Unternehmen

- Datencenter

- Öffentliche, private und Hybrid-Cloud

- Service Provider

Welche Lizenzoptionen sind für Juniper Advanced Threat Prevention verfügbar?

Juniper ATP Cloud ist als Teil des Juniper Flex-Lizenzierungsprogramms als Teil der Premium-Lizenz für Firewalls der SRX-Serie und unterstützte Produkte verfügbar. Die Lizenzen sind laufzeitbasiert, pro Plattform erforderlich und sind mit Ein-, Drei- oder Fünf-Jahres-Laufzeit verfügbar.

Weitere Informationen zur ATP-Produktlizenzierung finden Sie im Lizenzierungsleitfaden. Wenden Sie sich an Ihren Vertriebsmitarbeitenden von Juniper, um die geeignete Lizenzstufe für Ihre Anforderungen zu ermitteln.

Was sind die Installationsanforderungen für Juniper Advanced Threat Prevention?

Juniper ATP wird als Cloud-basierte Lösung (ATP Cloud) und als lokale virtualisierte Lösung (JATP Appliance) angeboten.

Juniper ATP Cloud erfordert keine Installation. ATP Cloud ist ein Cloud-basiertes Angebot, das eine automatische Skalierung und hohe Verfügbarkeit in Cloud-Produkten bietet. Benutzer erstellen einfach Konten und einen kundenspezifischen Bereichüber die ATP-Cloud-Plattform und greifen auf eine einfach zu bedienende und intuitive Benutzeroberfläche für die Verwaltung zu. Berechtigte Durchsetzungspunkte wie Firewalls der SRX-Serie erfordern eine Registrierung, und das Level der Services wird durch den Typ der aktivierten Lizenzen diktiert.

Die JATP Appliance ist eine virtualisierte Plattform, die auf vom Kunden bereitgestellter Hardware installiert wird und als Virtual Machine in einer ESXi VMware-Umgebung ausgeführt wird. Sobald eine ESXi-Umgebung eingerichtet wurde, kann die JATP-Appliance auf der Grundlage der Systemanforderungen für das spezifische Design installiert werden. Weitere Informationen zu bestimmten Hardware-, CPU- und Speicheranforderungen finden Sie im virtuellen ATP-Installationsleitfaden.

Wo kann ich Hilfe bei der Bereitstellung von Juniper Advanced Threat Prevention erhalten?

Juniper verfügt über ein umfassendes Angebot an Schulungen und professionellen Services, um Ihre Anforderungen zu erfüllen. Wenden Sie sich an Ihren Vertriebsmitarbeitenden von Juniper, um weitere Informationen zu erhalten.

Wie aktualisiere ich auf die neueste Version von Juniper Advanced Threat Prevention?

Für Juniper Advanced Threat Prevention müssen Benutzer von Cloud-basierten Services kein Upgrade durchführen. Juniper Networks führt Routine-Upgrades des ATP-Cloud-Services durch. Auf unterstützten Plattformen können Upgrades der Plattformsoftware erforderlich sein, um neue ATP-Funktionen bei der Einführung zu unterstützen. Weitere Informationen zu den erforderlichen Upgrade-Pfaden finden Sie in den entsprechenden Versionshinweisen der unterstützten Plattform.

JATP Appliances werden durch .ova-Datei-Updates aktualisiert. Lesen Sie die Juniper Networks Software-Download-Seiten für neu veröffentlichte JATP Appliance Releases und befolgen Sie die Anweisungen zum Private-Mode-Upgrade, um Ihr System zu aktualisieren.