AI-Native NOW: On Demand ansehen

Marvis gibt es bald auch für Datencenter

Neu: Marvis Minis

KI von uns: Mit Juniper Mist-Paketen sparen Sie Bares

Juniper Mist – die Cloud-native drahtlose Lösung, die ihresgleichen sucht: Für begrenzte Zeit können Sie mit unseren exklusiven Paketen bis zu 90 % sparen und sich durch ein Upgrade auf unsere hochmoderne KI-native Technologie von veraltetem WLAN verabschieden.

Jetzt neu: KI-native Netzwerkplattform

Unsere KI-native Netzwerkplattform ist die branchenweit einzige echte AIOps-Lösung für beispiellose Zuverlässigkeit in einer einheitlichen Cloud, die Ihr gesamtes End-to-End Netzwerk abdeckt. Sie können sich darauf verlassen, dass sie den laufenden Betrieb erheblich simplifiziert und gleichzeitig sicherstellt, dass jede Verbindung zuverlässig, messbar und sicher ist. Mit unserer Plattform können Sie hochleistungsfähige und anpassungsfähige Netzwerkinfrastrukturen aufbauen, die für die Konnektivität, das Datenvolumen und die Geschwindigkeitsanforderungen geschäftskritischer KI-Workloads optimiert sind.

Mit unseren leistungsstarken Netzwerk- und Cybersicherheitslösungen werden Sie echte Ergebnisse erzielen.

IT-Teams

Rücken Sie das Netzwerkerlebnis in den Vordergrund.

Networking im Cloud-Zeitalter kann komplex sein, doch die wichtigste Anforderung ist einfach: das Benutzererlebnis. Verbessern Sie mit den KI-gestützten Automatisierungs- und Analysefunktionen von Juniper das Netzwerkerlebnis Ihrer IT-Teams und Endbenutzer.

Service Provider

Modernisieren Sie Ihr Unternehmen mit Cloud + 5G + KI-Lösungen.

Nutzen Sie einen innovativen, automatisierten Ansatz zur Modernisierung Ihrer Infrastruktur, betrieblichen Abläufe und Services – in der Cloud. Unsere Lösungen wurden konzipiert, um sowohl Ihnen als Netzwerkbetreiber als auch Ihren Kunden ein positives Netzwerkerlebnis zu bieten und dazu beizutragen, dass Ihr Unternehmen angesichts der äußerst dynamischen Weltwirtschaft flexibel, wettbewerbsfähig und sicher bleibt.

Cloud-Betreiber

Bieten Sie Ihren Benutzern ein hervorragendes Netzwerkerlebnis in Cloud-Skalierung.

Treiben Sie die Innovation voran und bieten Sie Ihren Kunden gleichzeitig die Leistung und Agilität, die sie erwarten. Mit unseren Cloud-Lösungen können Sie Anwendungen und Services effizient und sicher bereitstellen, – in Cloud-Skalierung.

30

/30Serviceanbieter von Weltrang nutzen Juniper

8

/10Mit unseren Produkten schaffen führende Einzelhändler herausragende Erlebnisse

20

/20Top-Cloud-Betreiber wachsen mit unseren Lösungen

Juniper in den Nachrichten

Juniper Networks präsentiert die branchenweit erste KI-native Netzwerkplattform zur Verbesserung der Benutzererfahrung und Reduzierung der Betriebskosten

Juniper Networks, der führende Anbieter von KI-Netzwerken für hochwertige Benutzer- und Betreibererfahrungen, kündigte heute die erste KI-native Netzwerkplattform an, die einen gemeinsamen virtuellen Netzwerkassistenten (Marvis) nutzt …

Die nächste Stufe des Self-Driving Network: Marvis Minis

Bei Netzwerken, wie in vielen anderen Bereichen des Lebens, haben wir lange akzeptiert, dass reaktive Reaktionen auf Probleme das Beste sind, was wir tun können. Nehmen wir das Gesundheitswesen als Beispiel: Man wird krank, geht zum Arzt und wird behandelt. Bei Netzwerken …

HPE kauft Juniper Networks für 14 Mrd. Dollar

Hewlett Packard Enterprise hat den Kauf des Netzwerkausrüsters Juniper Networks für rund 14 Milliarden USD (oder 40 USD pro Aktie) in bar bestätigt.

Juniper Networks-Aktie steigt wegen möglicher Übernahme durch HPE

Der Aktienkurs von Juniper Networks (JNPR) erlebte am Dienstag den stärksten Handelstag seit Jahrzehnten, nachdem das Wall Street Journal berichtet hatte, dass Hewlett Packard Enterprise (HPE) in fortgeschrittenen Gesprächen sei, das Netzwerkunternehmen für rund 13 Milliarden USD zu kaufen …

Ihre persönliche Erfahrung mit Juniper

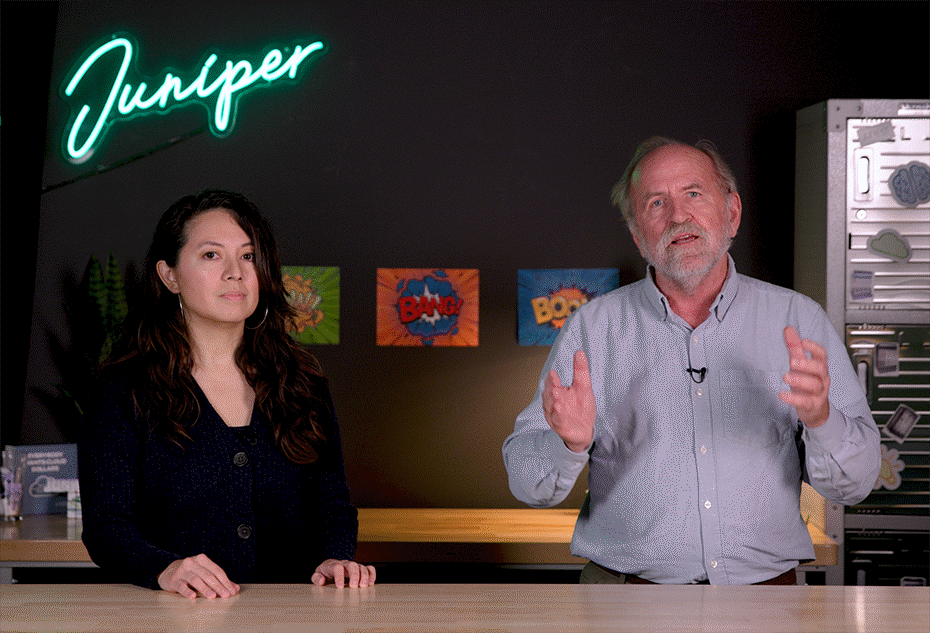

Der Aufstieg von KI im KI-nativen Netzwerk

Erfahren Sie von Bob Friday, dem Chief AI Officer von Juniper, mehr über die Zukunft des Netzwerks und über das Wesen einer KI-nativen Plattform. Sehen Sie, wie der innovative Ansatz von Juniper, KI-Lösungen auf einer Echtzeit-Cloud-Basis aufzubauen, einen neuen Standard für Netzwerknutzer und -betreiber setzt.

Jetzt ansehen

On-Demand-Demo für Mist AI

In der Aufzeichnung unserer „Wired and Wireless“-Demo erhalten Sie Einblick in die einzigartigen Funktionen der Zugangsnetzwerke von Juniper – powered by Mist AI™.

Alles Wissenswerte zum Thema Unternehmensnetzwerke

The Feed präsentiert Ihnen stets die besten Ressourcen der Branche. Hier finden Sie alle heißen Themen und viele coole Tools, die jeden begeistern – vom Geschäftsführer bis zum Netzwerktechniker.

Gartner Magic Quadrant for Indoor Location Services, Tim Zimmerman, Annette Zimmermann, 21. Februar 2023.

Gartner Magic Quadrant for Enterprise Wired and Wireless LAN Infrastructure, von Mike Toussaint, Christian Canales, Tim Zimmerman, 21. Dezember 2022.

Gartner unterstützt keine der in seinen Forschungspublikationen dargestellten Anbieter, Produkte oder Serviceleistungen und empfiehlt Technologieanwendern nicht, sich auf die Anbieter mit den höchsten Bewertungen oder sonstigen Auszeichnungen zu beschränken. Die Forschungsveröffentlichungen von Gartner spiegeln die Meinungen der Forschungsorganisation (Research & Advisory) von Gartner wider und sollten nicht als Tatsachenaussagen verstanden werden. Gartner schließt jegliche ausdrückliche oder stillschweigende Haftung in Bezug auf diese Studie sowie jegliche Garantie der Marktgängigkeit oder Eignung für einen bestimmten Zweck aus.

Gartner® und Magic Quadrant sind eingetragene Marken von Gartner, Inc. und/oder seinen Vertragspartnern in den USA und international und werden hier mit Genehmigung verwendet. Alle Rechte vorbehalten.